Trong bối cảnh số lượng và độ tinh vi của các cuộc tấn công mạng ngày càng gia tăng, Harvard Business Review đã nhấn mạnh sự cần thiết của việc phòng thủ dựa trên thông tin mối đe dọa, với mục tiêu đạt được “sự minh bạch, chính xác và chặt chẽ hơn trong việc đánh giá các mối đe dọa tiềm tàng” để bảo vệ doanh nghiệp khỏi rủi ro.

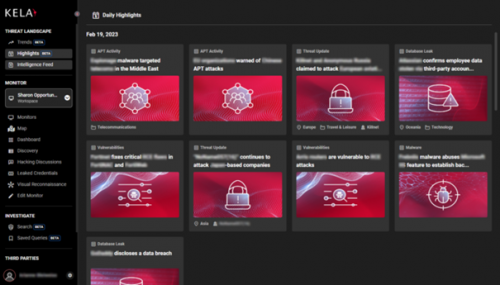

KELA cung cấp thông tin tình báo về mối đe dọa mạng (Cyber Threat Intelligence – CTI) thực tế, kịp thời và có ngữ cảnh, giúp các tổ chức giảm thiểu rủi ro an ninh số. Nhưng loại thông tin này mang lại lợi ích cụ thể như thế nào cho doanh nghiệp? Hãy cùng khám phá 8 ví dụ chính và giá trị mà CTI mang lại.

1. Attack Surface Intelligence

CTI cung cấp cái nhìn toàn diện về các digital footprint của doanh nghiệp từ góc nhìn của tin tặc. Điều này giúp xác định các điểm xâm nhập không được bảo mật và lỗ hổng trên các hệ thống công khai mà có thể không phát hiện được qua quá trình đánh giá nội bộ.

Tại KELA, tính năng Visual Reconnaissance mang đến một cái nhìn tổng thể chính xác về các vấn đề trong hệ thống mạng, bao gồm cả những tài sản giáp vùng ngoại mạng, đang phơi bày cho tin tặc. CISO sẽ được cảnh báo ngay lập tức về các cấu hình sai lệch hoặc các tài sản giáp Internet, tiềm ẩn rủi ro, giúp doanh nghiệp giảm nguy cơ ngay lập tức.

2. Vulnerability Intelligence

Thông qua việc điều tra, chủ động giám sát và báo cáo các lỗ hổng cấp bách, CTI bổ sung ngữ cảnh và thông tin cho quá trình khắc phục và giải quyết. Việc này giúp doanh nghiệp ưu tiên vá lỗi và tăng cường bảo vệ các lỗ hổng đang bị khai thác thực tế.

Các đánh giá và chấm điểm lỗ hỏng bảo mật thông thường sẽ thường không phản ánh đúng mức độ rủi ro thực tế của các lỗ hổng, khiến các đội ngũ bảo mật thiếu hụt khả năng xác định ưu tiên phân bổ tài nguyên và công sức. Tại KELA, thông tin tình báo về lỗ hổng được tận dụng để hiểu rõ các rủi ro cụ thể, các phương pháp khai thác, đồng thời nắm bắt tư duy thực sự của kẻ tấn công. Điều này giúp các tổ chức thu hẹp khoảng cách trình độ và ưu tiên xử lý những lỗ hổng quan trọng trong bối cảnh kinh doanh.

3. Giám Sát Rủi Ro từ Third-Party và Chuỗi Cung Ứng Phần Mềm

Một báo cáo gần đây cho thấy 98% doanh nghiệp có kết nối với third party đã từng bị xâm phạm. Những mối đe dọa gián tiếp này rất khó để phòng chống bằng các phương pháp bảo mật truyền thống, và dựa theo báo cáo trên, có 29% cuộc tấn công xuất phát từ các lỗ hổng từ third party.

CTI hỗ trợ quản lý rủi ro third party bằng cách đánh giá và giám sát liên tục các mối đe dọa từ nhà cung cấp và chuỗi cung ứng third party. Bằng cách duy trì khả năng giám sát toàn diện đối với tất cả các nhà cung cấp, bao gồm các hoạt động truy cập ban đầu, tấn công ransomware hoặc hoạt động của bot dẫn đến rò rỉ thông tin xác thực hoặc xâm phạm tài khoản, KELA cung cấp những thông tin chuyên sâu về các mối đe dọa gián tiếp tiềm ẩn có thể ảnh hưởng đến tổ chức của khách hàng. Các tổ chức cũng có thể hưởng lợi từ một điểm số dự đoán có thể ước tính xác suất xảy ra một cuộc tấn công mạng, kèm theo các gợi ý để khắc phục.

4. Bảo Vệ Lãnh Đạo Doanh Nghiệp

Các cuộc tấn công ngày nay thường nhắm vào các lãnh đạo cấp cao, bởi thông tin xác thực của họ là chìa khóa mở ra toàn bộ hệ thống doanh nghiệp. Khi một cuộc tấn công như Business Email Compromise (BEC) thành công, các tác nhân đe dọa có thể sử dụng các thông tin xác thực này để củng cố vị trí, truy cập vào các tài sản quan trọng hoặc thực hiện các cuộc tấn công doxxing nhắm vào cá nhân và doanh nghiệp.

CTI có thể xác định và hiểu rõ một chiến dịch tấn công nhắm vào mục tiêu cụ thể, chẳng hạn như các advanced persistent threats (APTs) nhắm vào một ngành hoặc tổ chức cụ thể, hoặc một cuộc tấn công lừa đảo qua email (spear-phishing) nhắm vào một lãnh đạo cụ thể.

KELA theo dõi mọi đề cập liên quan đến các cá nhân quan trọng (VIPs) hoặc những người ra quyết định cấp cao trên toàn bộ kho dữ liệu của mình, đồng thời giám sát liên tục để phát hiện các đề cập đến tên, thông tin xác thực hoặc thông tin định danh cá nhân (PII) của các lãnh đạo trong nhiều nguồn dữ liệu raw khác nhau. Kết hợp với việc phân tích chi tiết các chiến thuật, kỹ thuật và quy trình của các tác nhân đe dọa giúp các tổ chức có thể triển khai các biện pháp phòng thủ hiệu quả và phù hợp hơn với rủi ro này.

5. Brand Intelligence

Khi các tác nhân đe dọa lợi dụng thương hiệu và uy tín của bạn để thực hiện các cuộc tấn công nhắm vào khách hàng của bạn, tổ chức của bạn thường là bên phải gánh chịu hậu quả. Các cuộc tấn công như typosquatting hoặc giả mạo thương hiệu diễn ra bên ngoài phạm vi an ninh của tổ chức, nhưng công chúng hiếm khi quan tâm đến việc đó nằm ngoài tầm kiểm soát của bạn khi email hoặc trang web lừa đảo lại gắn với tên tuổi của tổ chức bạn.

CTI là một công cụ mạnh mẽ cho hoạt động giám sát thương hiệu, giúp phát hiện tất cả các trường hợp sử dụng trái phép thương hiệu của bạn, bao gồm các tên miền giả mạo, URL lừa đảo và các tên miền typosquatting có thể gây tổn hại đến danh tiếng của bạn. CTI của KELA xác định việc lạm dụng nội dung về thương hiệu từ giai đoạn sớm nhất, bao gồm cả việc giám sát các đề cập đến tổ chức của bạn trong các cuộc tấn công của bên thứ ba, rò rỉ tài chính hoặc vi phạm cơ sở dữ liệu.

6. Geopolitical Intelligence

Khi tình hình bất ổn toàn cầu gia tăng, nhiều người gọi năm 2024 là Year of the Hacktivist. Hoạt động hacktivism đã tăng 27% vào năm 2023 và thường được thúc đẩy bởi các nguyên nhân chính trị và xã hội. CTI có khả năng xem xét bối cảnh địa chính trị phức tạp và luôn biến động để hỗ trợ các tổ chức dự đoán rủi ro từ hacktivism, hoạt động gián điệp và các hành động có động cơ chính trị khác, đồng thời giảm thiểu tác động của chúng, đặc biệt hữu ích cho các tổ chức hoạt động trên thị trường quốc tế.

KELA cung cấp cho các nhân tố ra quyết định một cách thức để nắm bắt thông tin một cách dễ dàng, với cái nhìn tổng quan ngay lập tức thông qua mô-đun Threat Landscape, bao gồm các xu hướng lớn, các điểm nổi bật hằng ngày, và nguồn thông tin tình báo chi tiết, cho phép các tổ chức tiếp cận nguồn dữ liệu kỹ thuật theo khu vực địa lý hoặc theo nguyên nhân. Bên cạnh đó, mô-đun Threat Actor cũng giúp hợp nhất các nhân dạng trực tuyến thành một cái nhìn tập trung và thống nhất, vượt ra ngoài dữ liệu và bài viết được công bố, để cung cấp cái nhìn toàn diện về đặc điểm của kẻ tấn công.

7. Identity Intelligence

Trong khi nhiều công cụ bảo mật đã bảo vệ chống lại các cuộc tấn công brute force hoặc các lỗ hổng mạng truy cập trái phép, tuy nhiên các xâm phạm về cấn đề xác thực vẫn gia tăng, cụ thể là các cuộc tấn công mạng sử dụng thông tin xác thực hợp lệ đã tăng 71% vào năm 2023. CTI đối phó với rủi ro này bằng nhiều cách, bao gồm việc chủ động giám sát và phát hiện các thông tin xác thực bị rò rỉ trên nhiều nền tảng, bao gồm cả dark web, đồng thời theo dõi việc mua bán và phân phối các bản ghi log từ phần mềm đánh cắp thông tin (infostealer) — được thiết kế để thu thập thông tin xác thực và địa chỉ IP từ các hệ thống bị nhiễm mã độc.

Với quy trình tự động hóa thông minh, KELA cung cấp thông tin chất lượng cao cùng với ngữ cảnh cần thiết để các tổ chức ưu tiên hành động một cách hiệu quả. Nền tảng này hỗ trợ các đội ngũ bảo mật xác định tài sản và thông tin tài khoản bị xâm phạm trước khi chúng bị lợi dụng. Các tài liệu hướng dẫn (playbooks) và các tích hợp sẵn (integrations) có thể được sử dụng để tự động hóa các hành động khắc phục như đặt lại mật khẩu, cách ly, và nhiều biện pháp khác.

8. Fraud Prevention

Lừa gạt ảnh hưởng đến tính toàn vẹn tài chính và hoạt động của các tổ chức, bao gồm nhiều loại rủi ro như lừa đảo qua email (phishing), lừa đảo phí trả trước, các trang web và email giả mạo, và nhiều hình thức khác. CTI đóng vai trò quan trọng trong việc xác định các mô hình và chiến thuật liên quan đến các hoạt động lừa gạt này.

KELA giúp theo dõi và nghiên cứu hoạt động lừa gạt bằng cách tận dụng dữ liệu raw và các cuộc thảo luận theo thời gian thực về các chiến thuật, kỹ thuật và quy trình liên quan đến lừa gạt, đồng thời phát hiện các hình ảnh liên quan như tấm séc hoặc ảnh chụp màn hình tài khoản, cũng như thông tin từ các danh sách chợ thẻ tín dụng, các cuộc trò chuyện trên Telegram và các bot tấn công tài sản của người tiêu dùng. Ngoài ra, thông tin tình báo về danh tính (Identity Intelligence) cũng có thể được sử dụng để giám sát các tài khoản khách hàng bị xâm phạm, giảm thiểu nguy cơ những tài khoản này bị sử dụng vào mục đích lừa gạt.

Kết Luận

Cyber Threat Intelligence (CTI) không chỉ giúp bảo vệ hệ thống mà còn giảm thiểu rủi ro và tối ưu hóa nguồn lực cho doanh nghiệp. Tận dụng CTI đúng cách là bước tiến lớn trong hành trình đảm bảo an ninh mạng của tổ chức và sử dụng công cụ CTI phù hợp sẽ giúp hành trình đó dễ dàng hơn. Cyber Threat Intelligence Platform của KELA luôn sẵn sàng để là lựa chọn tốt nhất của khách hàng!

Thông tin về hãng cung cấp giải pháp

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …