Các cuộc tấn công lừa đảo toàn cầu đã tăng 34% trong năm 2024 so với năm 2023, với Báo cáo Xu hướng Lừa đảo của HoxHunt xác định hàng triệu trang web lừa đảo mới được báo cáo hàng tháng. 91% các cuộc tấn công mạng này bắt đầu bằng một email lừa đảo đơn giản, trong đó kẻ tấn công nhằm mục đích phát tán phần mềm độc hại hoặc đánh cắp thông tin đăng nhập thông qua một cú nhấp chuột vô tình của người dùng vào một liên kết độc hại.

Hiểu được cấu trúc của một cuộc tấn công lừa đảo là một bước quan trọng trong việc bảo vệ khách hàng khỏi những trò gian lận lợi dụng thương hiệu của bạn để khởi động tấn công. Rốt cuộc, khi một khách hàng (hoặc nhân viên) trở thành nạn nhân của một vụ lừa đảo từ một công ty giả mạo công ty của bạn – họ sẽ không quan tâm rằng bạn thậm chí còn không biết điều đó đang xảy ra. Thiệt hại về danh tiếng và trách nhiệm có thể vẫn đổ lên đầu bạn.

Các loại lừa đảo phổ biến nhất là gì?

Lừa đảo, và cụ thể hơn là giả mạo thương hiệu, là một trong những chiến thuật thành công nhất mà tội phạm mạng sử dụng để đánh cắp dữ liệu và khởi động tấn công (T1598/T1566 trong khuôn khổ MITRE ATT&CK). Nó dựa vào lỗ hổng của con người, và thường lợi dụng nỗi sợ hãi hoặc sự phấn khích để khuyến khích các cá nhân hành động thiếu thận trọng, khai thác lòng tin của họ. Các chiến dịch lừa đảo có khả năng mở rộng và linh hoạt cao, và có thể được điều chỉnh để tấn công các ngành, cá nhân hoặc doanh nghiệp cụ thể. Dưới đây là bốn loại hình tấn công lừa đảo phổ biến cần xem xét, trong đó tội phạm có thể giả mạo thương hiệu của bạn:

-

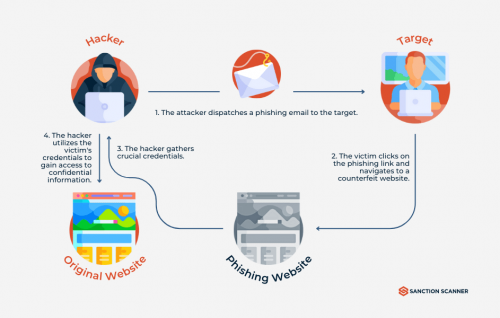

- Trang web: Kẻ tấn công có thể tạo ra một trang web giả mạo giống với một doanh nghiệp hợp pháp, bao gồm một trang web thương mại điện tử lấy thông tin tài chính từ người dùng, một cổng thông tin chính phủ hoặc y tế, hoặc một trang đăng nhập doanh nghiệp. Các cá nhân sau đó bị lừa bằng email hoặc tin nhắn văn bản để nhấp vào một liên kết dẫn họ đến trang web giả mạo. Tại đây, họ nhập thông tin đăng nhập hoặc thông tin cá nhân của mình, sau đó có thể bị kẻ tấn công thu thập. Trong một ví dụ, ngành Bất động sản đã bị nhắm mục tiêu bởi các email lừa đảo dẫn họ đến một trang đăng nhập Microsoft 365 giả mạo, có thể đánh cắp hàng nghìn thông tin đăng nhập, bao gồm các biến thể mật khẩu tiềm năng hoặc mật khẩu trước đó sau đó có thể được bán trên Dark Web.

- Mạng xã hội: Trong khi nhiều cá nhân cảnh giác với hộp thư đến email của họ, mạng xã hội thường có thể là nơi đáng tin cậy hơn để kẻ tấn công tận dụng. Bằng cách giả mạo các thương hiệu đáng tin cậy hoặc gửi tin nhắn trực tiếp qua mạng xã hội, kẻ tấn công có thể tận dụng tính chất thông thường của mạng xã hội để thu hút người dùng nhấp vào liên kết độc hại. Vào năm 2020, các tweet lừa đảo từ các tài khoản giả vờ là những người nổi tiếng như Elon Musk đã yêu cầu người dùng gửi Bitcoin đến một tài khoản tiền điện tử cụ thể, và hơn 130 người dùng đã trở thành nạn nhân của vụ lừa đảo, với kẻ tấn công thu được hơn 100.000 đô la.

- Ứng dụng di động: Với sự phát triển của văn hóa “có một ứng dụng cho việc đó”, các ứng dụng di động là một phương thức tấn công phổ biến khác. Các cá nhân đã quen với việc cấp quyền cho ứng dụng, nhưng khi những quyền này quá mức, và nếu ứng dụng không hợp pháp, điều này có thể cho phép kẻ tấn công đánh cắp thông tin hoặc đưa phần mềm độc hại vào thiết bị. Vào năm 2023, Microsoft đã báo cáo một vụ lừa đảo liên quan đến trojan ngân hàng dụ người dùng tải xuống một ứng dụng ngân hàng độc hại. Khi người dùng nhấp vào liên kết, hành động này sẽ cài đặt tệp APK độc hại trên thiết bị của họ. Tệp APK cài đặt một ứng dụng giả mạo một tổ chức ngân hàng hợp pháp, sau đó có thể yêu cầu thông tin đăng nhập và thông tin cá nhân và tài chính để thu thập để sử dụng thêm.

- Xâm nhập email doanh nghiệp (BEC): Cuối cùng, các vụ lừa đảo BEC nhắm mục tiêu các tổ chức bằng cách giả mạo các cá nhân cụ thể như giám đốc điều hành, đối tác cung ứng hoặc đồng nghiệp đáng tin cậy. Vào năm 2023, thiệt hại do BEC là cao thứ hai trong số bất kỳ cuộc tấn công mạng nào. Xét cho cùng, ngay cả khi bạn dừng lại để suy nghĩ, khi một email đến từ sếp của bạn hoặc khách hàng quan trọng nhất của bạn, bạn có nhiều khả năng đồng ý chuyển tiền hoặc chia sẻ thông tin bí mật. Các vụ lừa đảo BEC khác với các cuộc tấn công lừa đảo khác vì chúng không được phân phối trên quy mô lớn, mà được chế tạo cẩn thận để bắt chước một cá nhân. Bằng cách giả mạo những cá nhân đáng tin cậy, vào năm 2022, tội phạm đã có thể đánh cắp hơn 11 triệu đô la từ các chương trình Medicare và Medicaid do các cơ quan chính phủ điều hành.

Cách thức Attacker thường sử dụng để tấn công người dùng thông qua email “rác”

Ngăn ngừa việc rơi vào “bẫy” lừa đảo với Brand Monitoring và Threat Intelligence

Khi tội phạm mạng sử dụng thương hiệu của bạn để lừa người dùng từ bỏ dữ liệu của họ, không chỉ khách hàng phải gánh chịu hậu quả. Đối với thương hiệu, có những thiệt hại về danh tiếng, hoạt động, tài chính và thậm chí là pháp lý cần phải đối mặt. Nhà cung cấp dịch vụ tài chính Synapse của Hoa Kỳ được cho là đã mất 85 triệu đô la tiền của khách hàng một phần do gian lận trực tuyến, góp phần vào các thủ tục phá sản đang diễn ra của công ty. Phiên bản ngắn? Chưa bao giờ quan trọng hơn để bảo vệ thương hiệu của bạn khỏi bị sử dụng làm mồi nhử trong một vụ lừa đảo nhắm vào một tổ chức khác.

May mắn thay, giám sát thương hiệu và Thông tin tình báo về mối đe dọa mạng (CTI) là một đồng minh mạnh mẽ chống lại việc giả mạo thương hiệu. Bằng cách giám sát các miền trang web mới đăng ký cũng như các miền tương tự hoặc giống nhau, một tổ chức có thể chủ động gỡ bỏ một trang web độc hại nếu có dấu hiệu hoạt động đáng ngờ. Tương tự, giám sát mạng xã hội có thể cung cấp cho bạn thông tin chi tiết về các cuộc tấn công giả mạo thương hiệu hoặc tấn công giả mạo giám đốc điều hành ở giai đoạn sớm nhất, và giám sát các cửa hàng ứng dụng và nền tảng tiện ích mở rộng trình duyệt cũng có thể cung cấp cho bạn thông tin chi tiết.

Chấm dứt chu kỳ lừa đảo một lần và mãi mãi

Với sự phát triển của các công cụ Gen AI, lừa đảo đang trở thành một mối đe dọa lớn hơn nữa. Theo Harvard Business Review, “toàn bộ quy trình lừa đảo có thể được tự động hóa bằng cách sử dụng LLM, giúp giảm chi phí tấn công lừa đảo hơn 95% trong khi đạt được tỷ lệ thành công tương đương hoặc cao hơn.”

Tuy nhiên, các tổ chức không phải là không có khả năng tự bảo vệ mình trước nạn giả mạo thương hiệu, và chúng tôi không nói về việc tạo ra một email nâng cao nhận thức chống lừa đảo khác cho người tiêu dùng của bạn. Thay vào đó, bằng cách hiểu nơi có thể xảy ra giả mạo thương hiệu và áp dụng chiến lược phòng thủ chủ động giám sát hoạt động tội phạm để xác định rủi ro từ lâu trước khi nó đến hộp thư đến của người tiêu dùng, các doanh nghiệp có thể giảm đáng kể mối đe dọa và hạn chế tác động của việc giả mạo thương hiệu. Bằng cách tận dụng Thông tin tình báo về mối đe dọa mạng để chủ động theo dõi Lừa đảo và Giả mạo thương hiệu, những mối đe dọa này có thể được phát hiện sớm, bị chặn trên tất cả các trình duyệt và nền tảng chính trong vòng vài phút và bị gỡ xuống hoàn toàn trong vòng vài giờ!

Unitas là đối tác tin cậy hàng đầu, được ủy quyền phân phối chính thức các giải pháp bảo vệ và giám sát dữ liệu Kela Cyber. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin về hãng cung cấp giải pháp