Một lỗ hổng bảo mật hiện đã được vá trong phần mềm Veeam Backup & Replication đang bị khai thác bởi một tổ chức Ransomware non trẻ được gọi là EstateRansomware.

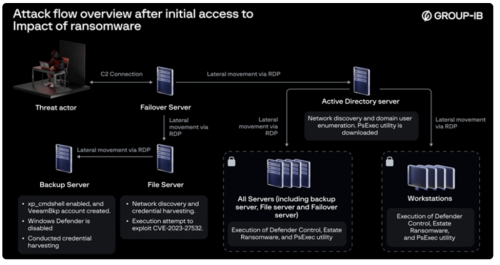

Group-IB có trụ sở tại Singapore, đã phát hiện ra tác nhân đe dọa vào đầu tháng 4/2024, cho biết phương thức hoạt động liên quan đến việc khai thác CVE-2023-27532 (điểm CVSS: 7,5) để thực hiện các hoạt động độc hại.

Cuộc tấn công bắt đầu bằng việc truy cập thông qua SSL VPN của tường lửa Fortinet FortiGate bằng tài khoản không hoạt động.

“Tác nhân đe dọa đã kết hợp kĩ thuật Pivoting và Lateral Movement từ FortiGate Firewall thông qua dịch vụ SSL VPN để truy cập vào máy chủ chuyển đổi dự phòng”, nhà nghiên cứu bảo mật Yeo Zi Wei cho biết trong một phân tích được công bố hôm nay.

“Trước cuộc tấn công ransomware, đã có những nỗ lực VPN brute-force được ghi nhận vào tháng 4/2024 bằng cách sử dụng một tài khoản không hoạt động được xác định là ‘Acc1’. Vài ngày sau, đăng nhập VPN thành công bằng ‘Acc1’ đã được truy ngược trở lại địa chỉ IP từ xa 149.28.106 [.] 252.”

Tiếp theo, các tác nhân đe dọa tiến hành thiết lập các kết nối RDP từ tường lửa đến máy chủ chuyển đổi dự phòng, tiếp theo là triển khai một backdoor liên tục có tên là “svchost.exe” được thực hiện hàng ngày thông qua một tác vụ theo lịch trình.

Việc truy cập vào mạng sau đó được thực hiện bằng cách sử dụng backdoor để tránh bị phát hiện. Trách nhiệm chính của backdoor là kết nối với máy chủ chỉ huy và kiểm soát (C2) qua HTTP và thực hiện các lệnh tùy ý do kẻ tấn công đưa ra.

Group-IB cho biết họ đã quan sát thấy tác nhân khai thác lỗ hổng Veeam CVE-2023-27532 với mục đích cho phép xp_cmdshell trên máy chủ sao lưu và tạo tài khoản người dùng giả mạo có tên “VeeamBkp”, bên cạnh việc tiến hành các hoạt động khai thác hệ thống mạng, liệt kê và thu thập thông tin xác thực bằng các công cụ như NetScan, AdFind và NitSoft thông qua tài khoản mới được tạo.

“Việc khai thác này có khả năng liên quan đến một cuộc tấn công bắt nguồn từ thư mục VeeamHax trên máy chủ tệp chống lại phiên bản dễ bị tổn thương của phần mềm Veeam Backup &; Replication được cài đặt trên máy chủ sao lưu”, Zi Wei đưa ra giả thuyết.

“Hoạt động này tạo điều kiện thuận lợi cho việc kích hoạt quy trình được lưu trữ xp_cmdshell và sau đó tạo tài khoản ‘VeeamBkp’.”

Cuộc tấn công lên đến đỉnh điểm trong việc triển khai ransomware, nhưng không phải trước khi thực hiện các bước để làm suy yếu khả năng phòng thủ và di chuyển ngang hang từ máy chủ AD đến tất cả các máy chủ và máy trạm khác bằng cách sử dụng tài khoản miền bị xâm nhập.

“Windows Defender đã bị vô hiệu hóa vĩnh viễn bằng cách sử dụng DC.exe [Defender Control], tiếp theo là triển khai ransomware và thực thi với PsExec.exe”, Group-IB cho biết.

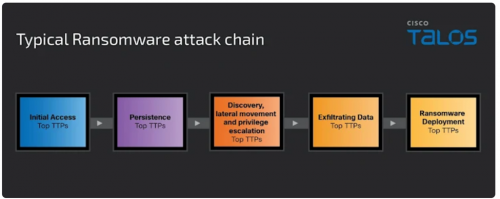

Tiết lộ được đưa ra khi Cisco Talos tiết lộ rằng hầu hết các băng đảng ransomware ưu tiên thiết lập quyền truy cập ban đầu bằng cách sử dụng các lỗ hổng bảo mật trong các ứng dụng công khai, tệp đính kèm lừa đảo hoặc vi phạm tài khoản hợp lệ và phá vỡ các biện pháp phòng thủ trong chuỗi tấn công của họ để tăng thời gian dừng trong mạng nạn nhân.

Mô hình tống tiền kép của việc trích xuất dữ liệu trước khi mã hóa các tệp đã làm phát sinh thêm các công cụ tùy chỉnh được phát triển bởi các tác nhân (ví dụ: Exmatter, Exbyte và StealBit) để gửi thông tin bí mật đến cơ sở hạ tầng do đối thủ kiểm soát.

Điều này đòi hỏi các nhóm tội phạm điện tử này phải thiết lập quyền truy cập lâu dài để khám phá môi trường để hiểu cấu trúc của mạng, xác định vị trí các tài nguyên có thể hỗ trợ cuộc tấn công, nâng cao đặc quyền của họ hoặc cho phép họ trà trộn và xác định dữ liệu có giá trị có thể bị đánh cắp.

“Trong năm qua, chúng tôi đã chứng kiến những thay đổi lớn trong không gian ransomware với sự xuất hiện của nhiều nhóm ransomware mới, mỗi nhóm thể hiện các mục tiêu, cấu trúc hoạt động và nạn nhân đặc biệt”, Talos nói.

“Sự đa dạng hóa nhấn mạnh sự thay đổi đối với các hoạt động tội phạm mạng nhắm mục tiêu nhiều hơn, khi các nhóm như Hunters International, Cactus và Akira tạo ra các ngóc ngách cụ thể, tập trung vào các mục tiêu hoạt động riêng biệt và lựa chọn phong cách để tạo sự khác biệt.”

Lỗ hổng Veeam cũng bị khai thác trong các cuộc tấn công ransomware Akira

Công ty an ninh mạng BlackBerry của Canada, trong một báo cáo được công bố vào ngày 11/7/2024, tiết lộ rằng một hãng hàng không Mỹ Latinh giấu tên đã bị nhắm mục tiêu bởi một nhóm đe dọa sử dụng ransomware Akira vào tháng trước bằng cách vũ khí hóa CVE-2023-27532 để truy cập ban đầu.

“Tác nhân đe dọa ban đầu truy cập mạng thông qua giao thức Secure Shell (SSH) và đã thành công trong việc trích xuất dữ liệu quan trọng trước khi triển khai một loại ransomware Akira vào ngày hôm sau”, Nhóm Nghiên cứu và Tình báo BlackBerry cho biết.

“Một số công cụ hợp pháp đã bị lạm dụng cùng với Living off-the-Land Binaries and Scripts (LOLBAS). Điều này cho phép những kẻ tấn công thực hiện trinh sát và tồn tại trong môi trường nạn nhân mới bị xâm phạm. Khi kẻ tấn công đã đạt được mục tiêu trích xuất dữ liệu, ransomware đã được triển khai để mã hóa và vô hiệu hóa hệ thống nạn nhân.

Akira ransomware là tác phẩm của một tác nhân đe dọa tài chính được Microsoft theo dõi dưới tên Storm-1567, còn được gọi là Gold Sahara và Punk Spider. Nhóm đã hoạt động ít nhất từ tháng 3/2023.