Thay vì chỉ tập trung vào việc mã hóa dữ liệu và đòi tiền chuộc, các nhóm này đang ngày càng trực tiếp rao bán quyền truy cập ban đầu vào mạng lưới của các tổ chức. Điều này không chỉ mở rộng mô hình kiếm tiền của chúng mà còn tạo ra một “chuỗi cung ứng tội phạm mạng” phức tạp hơn, làm gia tăng đáng kể rủi ro an ninh cho các doanh nghiệp trên toàn cầu. Bài viết sẽ đi sâu vào cơ chế hoạt động của xu hướng này, cung cấp các ví dụ cụ thể và đưa ra những khuyến nghị thực tiễn để các tổ chức tăng cường khả năng phòng thủ.

Sự Tiến hóa của Mô hình Tấn công Ransomware

Trong những năm gần đây, ransomware đã trở thành một trong những mối đe dọa dai dẳng và gây thiệt hại lớn nhất đối với các tổ chức thuộc mọi quy mô và lĩnh vực. Theo lẽ thường, các nhóm ransomware sẽ nhắm mục tiêu vào các tổ chức cụ thể, thực hiện mã hóa dữ liệu nhạy cảm để đòi tiền chuộc, hoặc đe dọa công khai dữ liệu đó trên các kênh công cộng như website rò rỉ dữ liệu hay Telegram. Tuy nhiên, một sự thay đổi chiến lược đang diễn ra, cho thấy sự trưởng thành và chuyên môn hóa trong hệ sinh thái tội phạm mạng.

KELA, một công ty chuyên về tình báo mối đe dọa mạng, đã liên tục theo dõi và xác định rằng các nhóm ransomware đang bổ sung một chiến thuật mới vào kho vũ khí của họ: rao bán quyền truy cập mạng trực tiếp như một phương pháp kiếm tiền mới. Đây không phải là một điều hoàn toàn mới lạ, bởi lẽ các nhà môi giới truy cập ban đầu (Initial Access Brokers – IABs) đã từ lâu hoạt động trong thị trường ngầm này. Tuy nhiên, việc các nhóm ransomware tự mình rao bán quyền truy cập, thông qua blog riêng, kênh Telegram hay các trang web rò rỉ dữ liệu, cho thấy một sự thay đổi đáng kể về mô hình kinh doanh và phân phối mối đe dọa.

Sự trỗi dậy của “Chợ đen” rao bán truy cập mạng: Initial Access Brokers (IABs) và sự hợp tác với Ransomware

Trước đây, quyền truy cập mạng thường được cung cấp bởi các Initial Access Brokers (IABs). Đây là những cá nhân hoặc nhóm chuyên về việc xâm nhập vào hệ thống của các tổ chức thông qua nhiều phương pháp khác nhau (phishing, khai thác lỗ hổng phần mềm, thông tin đăng nhập bị đánh cắp từ infostealers, v.v.). Sau khi giành được quyền truy cập, các IABs sẽ rao bán “chìa khóa” này trên các diễn đàn tội phạm mạng như Ramp, XSS, Exploit hoặc BreachForums cho bất kỳ ai trả giá cao nhất – thường là các nhóm ransomware hoặc các nhóm tội phạm mạng khác muốn thực hiện tấn công sâu hơn.

Điểm mấu chốt của xu hướng mới là sự loại bỏ trung gian một phần. Các nhóm ransomware, vốn là “khách hàng” chính của IABs, giờ đây đang tự mình đóng vai trò của IABs. Điều này có thể xuất phát từ nhiều lý do:

- Tăng lợi nhuận: Giảm chi phí trung gian cho IABs.

- Kiểm soát chất lượng: Đảm bảo quyền truy cập có giá trị cao hơn, phù hợp hơn với mục tiêu tấn công của chúng.

- Đa dạng hóa nguồn thu: Tạo thêm một nguồn doanh thu ổn định, ngay cả khi chiến dịch ransomware không thành công hoàn toàn hoặc để khai thác tối đa một lỗ hổng đã được phát hiện.

- Phân nhánh hoạt động: Các nhóm ransomware có thể đã đầu tư vào các công cụ và quy trình để giành quyền truy cập ban đầu, giờ đây họ có thể tận dụng chúng một cách hiệu quả hơn bằng cách bán trực tiếp.

Ví dụ thực tiễn về việc rao bán quyền truy cập mạng

Để minh chứng cho sự tiến hóa trong chiến thuật này, chúng ta sẽ xem xét một số trường hợp cụ thể:

-

LockBit: Đây là một trong những hoạt động ransomware tích cực nhất và phổ biến nhất, hoạt động dưới mô hình Ransomware-as-a-Service (RaaS) từ năm 2019 và đã tấn công hơn 2.000 nạn nhân. LockBit được ghi nhận là biến thể ransomware được triển khai nhiều nhất vào năm 2022. Vào tháng 1 năm 202*, LockBit đã bắt đầu thử nghiệm việc rao bán quyền truy cập mạng trực tiếp, cho thấy một sự mở rộng đáng lo ngại trong chiến lược kiếm tiền của nhóm.

-

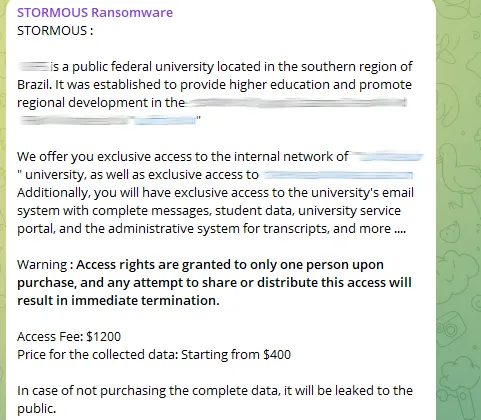

Stormous: Nhóm ransomware Stormous, hoạt động từ năm 2021, dù đôi khi bị nghi ngờ về việc cung cấp bằng chứng xâm nhập, nhưng đã tấn công khoảng 50 nạn nhân. Kể từ tháng 12 năm 2023, Stormous đã tăng cường đáng kể hoạt động bán quyền truy cập mạng. KELA đã ghi nhận Stormous rao bán quyền truy cập vào sáu tổ chức khác nhau chỉ trong một ngày, bao gồm các tổ chức giáo dục ở Thổ Nhĩ Kỳ, Thái Lan, Ai Cập; một công ty kỹ thuật phần mềm ở Serbia; một doanh nghiệp điện lực ở Việt Nam; và một công ty viễn thông ở Maroc. Điều đáng chú ý là tổng giá trị cho quyền truy cập vào cả sáu tổ chức này là dưới 25.000 USD – một con số minh họa rõ ràng mức độ “hợp túi tiền” của tội phạm mạng hiện nay.

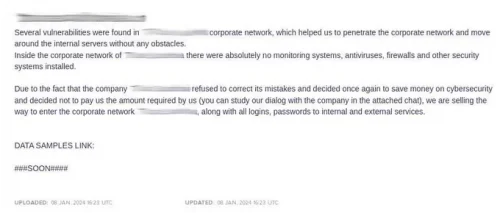

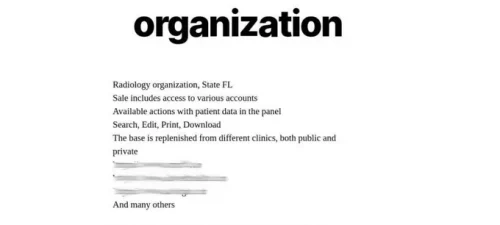

- Everest: Là một nhóm ransomware nói tiếng Nga, Everest hoạt động từ năm 2020 và đã tấn công khoảng 90 nạn nhân. Nhóm này đã trải qua quá trình “biến đổi”, từ một nhóm chuyên trích xuất dữ liệu sang một nhà điều hành ransomware, và giờ đây trực tiếp rao bán quyền truy cập mạng. KELA đã theo dõi việc Everest rao bán quyền truy cập vào nhiều mạng lưới khác nhau từ năm 2021, với xu hướng nhắm mục tiêu vào các tổ chức chính phủ ở Brazil và Peru, cũng như nhiều cơ quan chính phủ Hoa Kỳ (bao gồm Tòa án Quận và Sở Phương tiện Cơ giới). Tuy nhiên, theo thời gian, Everest đã trở nên ít kén chọn mục tiêu hơn, mở rộng các đề nghị truy cập mạng bao gồm một tổ chức hàng không Canada, mạng lưới doanh nghiệp của một tập đoàn viễn thông lớn, và quyền truy cập vào một cơ sở dữ liệu lớn thuộc một tổ chức Y tế ở Florida.

Hệ lụy và tác động đến an ninh doanh nghiệp

Sự phát triển này trong chiến thuật ransomware mang lại một thực tế đáng báo động: các tổ chức hiện phải đối mặt với một phạm vi mối đe dọa rộng hơn đáng kể. Việc các nhóm ransomware trực tiếp rao bán quyền truy cập mạng cho thấy:

- Đa dạng hóa kênh tấn công: Kẻ tấn công không chỉ dùng ransomware để mã hóa dữ liệu mà còn biến chính quyền truy cập thành một mặt hàng có giá trị.

- Giảm rào cản tham gia: Việc mua quyền truy cập mạng với giá rẻ giúp ngay cả những tội phạm mạng ít kỹ năng cũng có thể thực hiện các cuộc tấn công phức tạp.

- Tăng tốc chuỗi tấn công: Kẻ tấn công có thể bỏ qua các bước đầu tiên của chuỗi tấn công (trinh sát, giành quyền truy cập ban đầu), đi thẳng vào giai đoạn khai thác hoặc triển khai ransomware.

- Khó khăn trong phát hiện sớm: Khi kẻ tấn công đã có quyền truy cập hợp lệ (mua được), các hệ thống phòng thủ truyền thống dựa trên phát hiện xâm nhập ban đầu có thể bị bỏ qua.

Khuyến nghị: Tăng cường khả năng phục hồi an ninh mạng (Cyber Resilience)

Trong bối cảnh mối đe dọa ngày càng tinh vi và đa dạng này, việc tăng cường khả năng phục hồi an ninh mạng (cyber resilience) là vô cùng cấp thiết. Các tổ chức cần áp dụng một chiến lược phòng thủ đa lớp và chủ động:

- Tình báo Mối đe dọa Chủ động (Proactive Threat Intelligence): Đầu tư vào các nền tảng tình báo mối đe dọa mạng (như KELA Cyber Threat Intelligence Platform) để liên tục giám sát các diễn đàn tội phạm mạng, kênh Telegram và các trang web rò rỉ dữ liệu. Việc hiểu được những gì kẻ tấn công đang mua bán hoặc thảo luận về tổ chức của bạn là bước đầu tiên để phòng ngừa.

- Quản lý Quyền truy cập và Danh tính (Identity and Access Management – IAM) Nâng cao:

- Triển khai xác thực đa yếu tố (MFA) trên tất cả các tài khoản, đặc biệt là tài khoản đặc quyền.

- Thực hiện nguyên tắc đặc quyền tối thiểu (Least Privilege Principle), chỉ cấp cho người dùng và hệ thống những quyền cần thiết để thực hiện công việc của họ.

- Giám sát chặt chẽ các hoạt động đăng nhập bất thường và truy cập tài khoản.

- Thường xuyên kiểm tra và thay đổi mật khẩu mặc định hoặc yếu.

- Phân đoạn Mạng (Network Segmentation): Chia nhỏ mạng lưới thành các phân đoạn nhỏ hơn và cô lập. Điều này giúp ngăn chặn sự lây lan của kẻ tấn công nếu chúng giành được quyền truy cập vào một phần của mạng.

- Giám sát và Phát hiện Liên tục (Continuous Monitoring and Detection): Triển khai các giải pháp Phát hiện và Phản ứng Điểm cuối (EDR – Endpoint Detection and Response) và Quản lý Sự kiện và Thông tin Bảo mật (SIEM – Security Information and Event Management) để theo dõi hoạt động bất thường trong mạng và trên các điểm cuối.

- Quản lý Vá lỗi (Patch Management) và Đánh giá Lỗ hổng (Vulnerability Assessment) Định kỳ: Đảm bảo rằng tất cả các hệ thống và phần mềm được cập nhật vá lỗi thường xuyên để khắc phục các lỗ hổng đã biết mà kẻ tấn công có thể khai thác.

- Đào tạo Nhận thức về An ninh mạng (Security Awareness Training): Huấn luyện nhân viên về các mối đe dọa lừa đảo (phishing), kỹ thuật xã hội (social engineering) và các dấu hiệu của một cuộc tấn công để giảm thiểu rủi ro từ yếu tố con người.

- Kế hoạch Ứng phó Sự cố (Incident Response Plan) và Sao lưu Dữ liệu: Xây dựng và thường xuyên diễn tập kế hoạch ứng phó sự cố rõ ràng. Đảm bảo có các bản sao lưu dữ liệu thường xuyên, được cô lập và kiểm tra khả năng phục hồi để có thể khôi phục hoạt động sau một cuộc tấn công.

Sự thay đổi chiến thuật của các nhóm ransomware, đặc biệt là việc trực tiếp rao bán quyền truy cập mạng, đã mở ra một kỷ nguyên mới của các mối đe dọa an ninh mạng. Các tổ chức không còn có thể chỉ tập trung vào việc bảo vệ dữ liệu khỏi bị mã hóa mà còn phải đối mặt với nguy cơ bị xâm nhập mạng lưới ngay từ ban đầu. Việc hiểu rõ chuỗi cung ứng tội phạm mạng và triển khai các chiến lược phòng thủ chủ động, đa lớp, liên tục được cập nhật là điều kiện tiên quyết để tồn tại và phát triển trong môi trường kỹ thuật số đầy rủi ro hiện nay. Đây là một cuộc đua không ngừng nghỉ, nơi chỉ có những tổ chức sẵn sàng thích nghi và đầu tư vào an ninh mạng mới có thể duy trì lợi thế.

Xem thêm các bài viết khác về Ransomware được KELA phân tích chi tiết và cụ thể tại đây.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp