Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi, mã độc đánh cắp thông tin – hay còn gọi là Infostealers – đã trở thành một trong những công cụ nguy hiểm và phổ biến nhất trong kho vũ khí của tội phạm mạng. Bài viết này sẽ cung cấp cái nhìn chuyên sâu về cách thức hoạt động của Infostealers, những loại thông tin mà chúng nhắm mục tiêu, cơ chế kiếm tiền từ dữ liệu bị đánh cắp, và đặc biệt là cách các giải pháp bảo mật danh tính tiên tiến, như KELA Identity Guard, có thể giúp các tổ chức chủ động phát hiện, ngăn chặn và giảm thiểu rủi ro từ loại mối đe dọa này.

Mã độc đánh cắp thông tin (Infostealers) là gì và tại sao chúng trở thành mối đe dọa hàng đầu?

Infostealers (Information-stealing malware) là một loại phần mềm độc hại được thiết kế chuyên biệt để đánh cắp các thông tin nhạy cảm từ một thiết bị bị nhiễm độc (thường được gọi là “bot”). Sau khi đánh cắp, phần mềm độc hại này sẽ tạo ra các bản ghi của thông tin đã lấy được, được gọi là logs. Các tác nhân tấn công sau đó sẽ tận dụng các logs này để kiếm tiền theo hai phương thức chính:

- Bán logs: Logs được rao bán trên các thị trường ngầm của tội phạm mạng (cybercrime underground) cho các bên thứ ba.

- Tấn công trực tiếp: Sử dụng thông tin trong logs để giành quyền truy cập ban đầu (initial access) cho các cuộc tấn công phức tạp hơn, chẳng hạn như ransomware.

Các ví dụ phổ biến về Infostealers hiện nay bao gồm RedLine Stealer, Raccoon Stealer, Vidar, Meta Stealer, Lumma, Stealc và RisePro, liên tục được cập nhật và phát tán với tốc độ chóng mặt.

Cơ chế lây nhiễm và phạm vi thông tin bị đánh cắp

Ai là nạn nhân của Infostealers và cách chúng lây nhiễm?

Trong môi trường kỹ thuật số hiện tại, bất kỳ cá nhân hay tổ chức nào cũng có thể trở thành nạn nhân của Infostealers. Các tác nhân độc hại ngày nay có tính cơ hội cao, liên tục tìm kiếm mọi con đường để thu lợi bất chính. Việc bán logs đã trở nên dễ dàng hơn bao giờ hết. Mặc dù một số kẻ tấn công có thể nhắm mục tiêu cụ thể dựa trên động cơ chính trị hoặc cá nhân, nhưng phần lớn chúng sẵn sàng tấn công bất cứ nơi nào có thể tìm thấy điểm yếu.

Điều đáng lo ngại là các biện pháp phòng thủ truyền thống thường không mang lại sự bảo vệ đầy đủ. Các thiết bị bị nhiễm Infostealers có thể đã được triển khai EDR (Endpoint Detection and Response) tại thời điểm tấn công, cho thấy khả năng vượt mặt các lớp bảo mật hiện có của loại malware này.

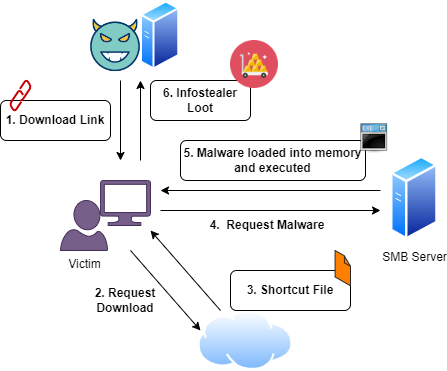

Infostealers thường có sẵn để mua theo gói đăng ký (subscription model) trên các diễn đàn tội phạm mạng, với chi phí chỉ vài trăm đô la mỗi tháng, giúp chúng trở nên dễ tiếp cận đối với nhiều đối tượng tội phạm mạng. Phương thức lây nhiễm rất đa dạng và tinh vi:

- Malvertising: Quảng cáo độc hại chuyển hướng người dùng đến các trang web độc hại.

- SEO Poisoning: Kỹ thuật thao túng công cụ tìm kiếm để các trang web độc hại xuất hiện ở đầu kết quả tìm kiếm.

- Phishing Emails: Các email lừa đảo chứa tệp đính kèm hoặc liên kết độc hại trong hộp thư đến của nhân viên.

- Phần mềm bị nhiễm độc: Tải xuống các bản cập nhật phần mềm bị sửa đổi hoặc các tệp tin tưởng chừng vô hại như phần mềm bẻ khóa (cracked software), công cụ gian lận game, v.v.

Thậm chí, một số kẻ tấn công còn trả tiền cho các dịch vụ chuyên phân phối và cài đặt malware trên các thiết bị đã bị xâm phạm thay mặt họ, tạo nên một “chuỗi cung ứng” tội phạm mạng chuyên biệt.

Infostealers đánh cắp những thông tin gì và làm thế nào để kiếm tiền?

Khi một thiết bị bị nhiễm Infostealers, phạm vi thông tin có thể bị đánh cắp là cực kỳ rộng, bao gồm:

- Dữ liệu tài chính: Số thẻ tín dụng, chi tiết tài khoản ngân hàng.

- Thông tin đăng nhập: Mật khẩu và thông tin đăng nhập cho tài khoản email, dịch vụ trực tuyến (Salesforce, Jira, Slack), VPN, Active Directory, v.v.

- PII (Personally Identifiable Information): Số an sinh xã hội, chi tiết ví tiền điện tử.

- Thông tin hệ thống: Hệ điều hành, các phần mềm đã cài đặt, thông số kỹ thuật phần cứng của thiết bị bị nhiễm.

Trong một số trường hợp, dữ liệu từ Infostealers có thể được tận dụng để tấn công các dịch vụ của bên thứ ba, gây ra tác động dây chuyền nghiêm trọng. Điển hình là vụ tấn công Snowflake, nơi dữ liệu từ Infostealers đã được các tác nhân đe dọa sử dụng để nhắm mục tiêu vào 165 công ty cùng lúc, đánh cắp thông tin xác thực đến các phiên bản Snowflake của khách hàng và sau đó khai thác chúng.

Sau khi logs được thu thập, kẻ tấn công sẽ tìm cách kiếm tiền từ chúng tùy thuộc vào loại dữ liệu và mục tiêu tấn công:

- Chi tiết ngân hàng: Cho phép kẻ tấn công trực tiếp đánh cắp tiền từ tài khoản bị xâm phạm.

- Mật khẩu và thông tin đăng nhập: Cung cấp quyền truy cập ban đầu để thực hiện các cuộc tấn công phức tạp hơn như ransomware, hoặc xâm nhập sâu hơn vào hệ thống doanh nghiệp.

Thị trường ngầm của tội phạm mạng cung cấp nhiều kênh để rao bán logs:

- Botnet markets: Các thị trường như RussianMarket cho phép rao bán logs với giá từ 0.50 USD đến 40 USD mỗi bản ghi, hoặc thậm chí cao hơn đối với dữ liệu có nhu cầu cao. Vụ tấn công Uber năm 2022 được cho là bắt đầu từ việc sử dụng tên người dùng và mật khẩu hợp lệ được công bố trên RussianMarket, với logs cho thấy ít nhất hai nhân viên Uber đã sử dụng thiết bị bị nhiễm bởi Infostealers Racoon và Vidar.

- Clouds of logs: Thường được lưu trữ trên Telegram, kẻ tấn công đôi khi sử dụng mô hình đăng ký (subscription model) để cung cấp quyền truy cập đầy đủ vào tất cả thông tin xác thực từ các máy bị xâm phạm với một khoản phí hàng tháng. Điều này cho phép các tác nhân đe dọa nhận được một lượng lớn logs với chi phí thấp hơn so với việc mua từng logs riêng lẻ.

- ULP (url:login:password) files: Thông tin xác thực được trích xuất từ logs Infostealers có thể được kết hợp thành các danh sách thông tin xác thực chứa hàng triệu dòng tên người dùng và mật khẩu kèm theo URL tương ứng, giúp kẻ tấn công dễ dàng triển khai các chiến dịch quy mô lớn.

Bảo mật danh tính: Chìa khóa phòng thủ chủ động chống lại mã độc đánh cắp thông tin

Infostealers được thiết kế để hoạt động “dưới radar”, do đó, lần đầu tiên một tổ chức có thể nhận ra mình đã bị xâm phạm là khi một cuộc tấn công được thực hiện bằng các thông tin đăng nhập hợp lệ đã bị đánh cắp. Điều này đặc biệt đáng báo động khi tài khoản hợp lệ hiện là điểm xâm nhập phổ biến nhất của tội phạm mạng vào môi trường nạn nhân, với mức tăng 71% trong năm 2023. Tác động của các vụ vi phạm liên quan đến thông tin xác thực bị xâm phạm là rất lớn: chúng mất trung bình 292 ngày để phát hiện và khống chế (lâu hơn bất kỳ vectơ tấn công nào khác) và khiến các tổ chức thiệt hại khoảng 4.81 triệu USD mỗi sự cố.

Đáng lo ngại hơn, ngay cả Xác thực đa yếu tố (MFA) cũng không phải lúc nào cũng đủ bảo vệ. Các nhóm đe dọa như Lapsu$ và Scattered Spider được biết đến với khả năng bỏ qua MFA thông qua các kỹ thuật như mệt mỏi MFA (MFA fatigue), kỹ thuật xã hội (social engineering) và trao đổi SIM (SIM swapping). Ngoài ra, cookies phiên làm việc cũng có thể bị đánh cắp, làm cho MFA trở nên vô hiệu. Khi đã có trong tay cookie, kẻ tấn công có thể đơn giản tiêm nó vào trình duyệt của mình (thường sử dụng trình duyệt chống phát hiện – antidetect browsers) và mạo danh hoàn toàn nạn nhân để giành quyền truy cập không hạn chế, một phương pháp được gọi là chiếm đoạt phiên (session hijacking).

Rõ ràng, việc có được khả năng hiển thị sớm hơn (earlier visibility) là rất quan trọng. Các cuộc tấn công này không xuất hiện từ hư không. Chúng đòi hỏi sự lập kế hoạch cẩn thận và sự phối hợp giữa các tác nhân đe dọa khác nhau với chuyên môn đa dạng. Chúng được triển khai theo các Công cụ, Chiến thuật và Thủ tục (TTPs) đã biết, sử dụng các Infostealers phổ biến, và thường do các nhóm đe dọa đã được thành lập thực hiện. Logs được phân phối trên các kênh, thị trường và nền tảng đã biết. Bạn có thể không nhìn thấy chúng diễn ra, nhưng KELA thì có.

KELA Identity Guard: Giải pháp bảo mật danh tính chủ động

Trong năm qua, KELA đã chặn được hơn 2 tỷ thông tin xác thực tài khoản bị xâm phạm duy nhất. Đây chính là lúc các giải pháp bảo mật danh tính chuyên biệt như KELA Identity Guard phát huy vai trò của mình. Identity Guard theo dõi chi tiết “thế giới ngầm” tội phạm mạng, cho phép tổ chức của bạn:

- Chặn tài sản và tài khoản bị xâm phạm: Giám sát các thị trường botnet, kênh Telegram và các nguồn dark web khác để phát hiện thông tin về các miền, địa chỉ IP, email và ứng dụng SaaS của tổ chức bạn đã bị xâm phạm.

- Phòng ngừa và ngăn chặn tấn công: Tự động hóa các hành động như cách ly máy bị nhiễm, đặt lại mật khẩu cho tài khoản bị xâm phạm, thực thi MFA và các biện pháp phản ứng nhanh khác.

- Loại bỏ thông tin xác thực bị đánh cắp khỏi thị trường: Cung cấp dịch vụ gỡ bỏ (take-down services) để xóa thông tin xác thực bị đánh cắp khỏi các thị trường ngầm, làm giảm giá trị và khả năng khai thác của chúng.

- Phát hiện TTPs và hành vi của các tác nhân đe dọa hiện có: Lắng nghe và phân tích các kế hoạch, quy trình và phương pháp của chúng cho các cuộc tấn công hiện tại và tương lai.

- Trực quan hóa bối cảnh Infostealer: Cung cấp cái nhìn tổng quan về các công cụ và chủng malware mới, các dịch vụ Malware-as-a-Service (MaaS) và các xu hướng đang nổi lên trong không gian Infostealer.

Kết luận: Nâng cao khả năng phòng thủ bảo vệ doanh nghiệp trước mã độc đánh cắp thông tin

Trong một thế giới mà thông tin đăng nhập hợp lệ là “chìa khóa vàng” cho tội phạm mạng, việc bảo vệ danh tính không còn là một lựa chọn mà là một yêu cầu bắt buộc. Các mã độc đánh cắp thông tin đại diện cho một mối đe dọa cấp bách và khó lường, có khả năng biến bất kỳ thiết bị bị nhiễm nào thành điểm khởi đầu cho một cuộc tấn công tốn kém và hủy hoại.

Để chống lại mối đe dọa này một cách hiệu quả, các tổ chức cần vượt ra ngoài các biện pháp bảo mật truyền thống và đầu tư vào các giải pháp tình báo mối đe dọa chủ động và bảo mật danh tính. KELA Identity Guard cung cấp khả năng hiển thị sớm và sâu rộng vào “thế giới ngầm” tội phạm mạng, cho phép các doanh nghiệp không chỉ phản ứng mà còn chủ động ngăn chặn các cuộc tấn công trước khi chúng có thể gây ra thiệt hại đáng kể.

Việc hiểu rõ về Infostealers và tận dụng các công cụ tình báo tiên tiến là bước đi chiến lược để bảo vệ tài sản kỹ thuật số quan trọng nhất của bạn trong kỷ nguyên rủi ro không ngừng gia tăng.

Kela có cung cấp Ebook để bạn đọc vào hiểu rõ hơn về Ransomware hay các kiến thức về bảo mật và an toàn thông tin, đường link download Ebook của Kela tại đây.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp