Cập nhật ngày 27/11/2025 đánh dấu một bước ngoặt quan trọng trong cuộc chiến chống tội phạm mạng: nhân vật đứng sau biệt danh Rey, kẻ điều hành nhóm ransomware Hellcat, đã chính thức thu hút sự chú ý rộng rãi từ cộng đồng an ninh mạng và truyền thông quốc tế. Báo cáo mới nhất của Brian Krebs tiếp tục củng cố và xác nhận những phát hiện mà KELA đã tiết lộ từ nhiều tháng trước.

Theo KELA, Rey từng hoạt động dưới tên “Hikki-Chan” và từ lâu đã là mắt xích chủ chốt trong nhiều chiến dịch tấn công quy mô lớn. Ngay từ tháng 3/2025, KELA đã công bố danh tính thực sự của hắn: Saif Khader, một cá nhân trẻ tuổi sống tại Amman, Jordan. Ngay sau khi công bố, KELA tiếp tục gửi hồ sơ chi tiết cho cơ quan thực thi pháp luật, xác nhận hành vi và hoạt động của đối tượng này.

Không dừng lại ở đó, KELA đã theo dõi liên tục các hoạt động của Rey suốt nhiều tháng. Từ vụ việc tại Telefónica, các cuộc tấn công liên quan đến Jaguar Land Rover cho đến sự chuyển dịch của các thành viên Hellcat vào nhóm Scattered LAPSUS$ Hunters – tất cả đều cho thấy tính nhất quán trong chiến thuật và dấu vết điều hành mà KELA từng phân tích.

Nội dung dưới đây là bản tường thuật lại từ báo cáo gốc của KELA, mô tả toàn cảnh về Hellcat, cùng cách nhóm nghiên cứu lần đầu vạch trần hai nhân vật chủ chốt Rey và Pryx.

HELLCAT – NHÓM HACKER VƯƠN LÊN TỪ CUỐI NĂM 2024

Hellcat, ban đầu mang tên “ICA Group”, xuất hiện vào cuối năm 2024 và nhanh chóng trở thành mối đe dọa lớn trên bản đồ tội phạm mạng. Chỉ trong thời gian ngắn, nhóm này đã thực hiện hàng loạt vụ tấn công vào các tập đoàn lớn như:

- Schneider Electric

- Telefónica

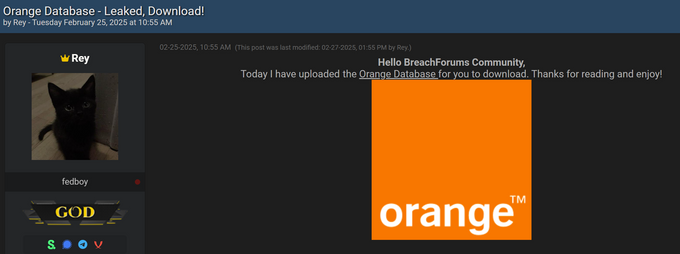

- Orange Romania

Vị thế “nguy hiểm” của Hellcat không chỉ đến từ quy mô mục tiêu, mà còn bởi sự tinh vi trong phương thức hoạt động – với hai nhân vật trung tâm: Pryx và Rey.

Thông qua dữ liệu từ các diễn đàn ngầm, mạng xã hội và dấu vết OSINT, KELA đã dần tái dựng được bức tranh đầy đủ về danh tính và hành vi của họ.

REY / HIKKI-CHAN – TỪ KẺ KHOE LEAK GIẢ ĐẾN QUẢN TRỊ VIÊN HELLCAT

Rey bắt đầu gây chú ý vào đầu năm 2024 trên BreachForums dưới cái tên “Hikki-Chan”. Ban đầu, hắn tung ra nhiều “leak” dữ liệu lớn, nhưng nhiều vụ sau đó bị phát hiện chỉ là dữ liệu cũ được đóng gói lại – làm suy giảm uy tín ban đầu.

Cuối năm 2024, hắn đổi danh tính thành Rey, và đây cũng là giai đoạn hoạt động mạnh mẽ nhất của hắn với tư cách quản trị viên Hellcat.

Một trong những kỹ thuật chủ lực của Rey là khai thác thông tin đăng nhập Jira để xâm nhập vào doanh nghiệp – chiến thuật xuất hiện trong nhiều vụ tấn công, từ Jaguar cho tới Ascom.

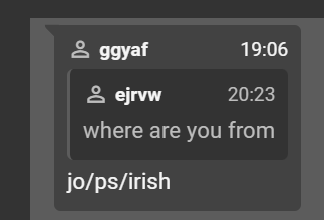

Song song với hoạt động ngầm, Rey duy trì sự hiện diện mạnh trên Telegram và X, thường xuyên công bố dữ liệu rò rỉ, công kích các nhà mạng và chia sẻ các nội dung mang tính kích động. Hắn tự mô tả mình là chuyên gia mật mã, bắt đầu hack từ năm 2020, từng tấn công deface website và tuyên bố không nhắm vào cơ sở y tế.

Ngoài tính cách gây hấn, Rey còn thể hiện hình ảnh một kẻ thực dụng, thẳng thừng và giàu mâu thuẫn – điều thường thấy ở các nhóm hacker tìm kiếm danh tiếng.

MẠNG LƯỚI DỮ LIỆU OSINT – MANH MỐI ĐỂ LẦN RA SAIF KHADER

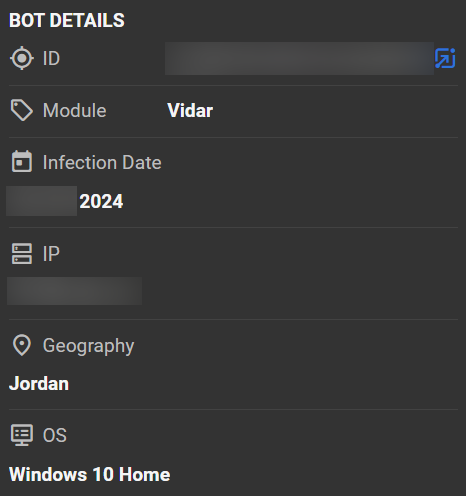

Một bước ngoặt lớn trong cuộc điều tra đến từ việc KELA phát hiện Rey từng bị nhiễm infostealer hai lần trong năm 2024 (Redline và Vidar). Những log thu thập được tiết lộ:

- Dữ liệu trình duyệt

- Tài khoản mạng xã hội

- Hành vi truy cập

- Tên thật liên quan đến email và tài khoản cá nhân

Chuỗi dữ liệu này dẫn thẳng đến danh tính Saif Khader – người sau đó được xác minh là kẻ đứng sau nhân dạng “Hikki-Chan” và “Rey”.

PRYX – ĐỒNG SÁNG LẬP KÍN TIẾNG NHƯNG KHÔNG KÉM PHẦN NGUY HIỂM

Song hành cùng Rey là Pryx, một nhân vật kín tiếng hơn, nhưng vẫn đóng vai trò nền tảng trong Hellcat. Các dấu vết OSINT cho thấy Pryx liên quan đến:

- Quản lý cơ sở hạ tầng kỹ thuật của nhóm

- Điều phối giao dịch

- Tương tác trên các diễn đàn cybercrime

- Xây dựng công cụ phục vụ ransomware

Trong nhiều trường hợp, Pryx là người đứng sau các hoạt động mang tính “hậu trường”, hỗ trợ mốc nối chiến thuật cho Rey và các cộng tác viên.

Ý NGHĨA CỦA CUỘC ĐIỀU TRA

Việc KELA lần đầu vạch trần bộ đôi Rey – Pryx không chỉ giúp cộng đồng an ninh mạng nắm bắt rõ chân tướng Hellcat, mà còn giúp:

- Cơ quan thực thi pháp luật theo dõi và ngăn chặn

- Doanh nghiệp nhận diện chiến thuật tấn công trong chuỗi sự kiện gần đây

- Xây dựng hệ thống cảnh báo sớm cho các nhóm tấn công mới nổi

Đây cũng là minh chứng mạnh mẽ cho giá trị của OSINT và dữ liệu từ dark web trong điều tra tội phạm mạng hiện đại.

Unitas cam kết đồng hành cùng doanh nghiệp, cung cấp các giải pháp và phân tích an ninh mạng tiên tiến nhất. Để nhận được tư vấn chuyên sâu hoặc hỗ trợ nhanh chóng, vui lòng liên hệ với chúng tôi qua email: info@unitas.vn hoặc Hotline: (+84) 939 586 168.