Trong bối cảnh tội phạm mạng không ngừng phát triển, một sự thật vẫn không đổi: thông tin đăng nhập hợp lệ là tấm vé vàng. Năm 2023, thông tin đăng nhập doanh nghiệp trở thành phương pháp mặc định để xâm nhập mạng, được thúc đẩy bởi một hệ sinh thái tội phạm mạng bùng nổ tràn ngập các thông tin đăng nhập bị đánh cắp. Quyền truy cập dễ dàng này còn được củng cố bởi sự gia tăng hoạt động liên quan đến infostealer (tăng 266% vào năm 2023) (1).

Điều này đặt ra câu hỏi: hacker đang tìm kiếm gì khi mua những thông tin đăng nhập này? Tại KELA, chúng tôi đã phân tích hoạt động trên các diễn đàn tội phạm mạng để xác định các điểm truy cập doanh nghiệp bị nhắm mục tiêu nhiều nhất. Bài blog này đi sâu vào dữ liệu này, tiết lộ các mục tiêu hàng đầu và quan trọng hơn, cách các tác nhân đe dọa thu thập thông tin đăng nhập bị đánh cắp để xâm nhập chúng.

Bảng thuật ngữ

Trước khi bắt đầu, hãy làm rõ một số thuật ngữ chính sẽ được sử dụng trong suốt bài blog này:

- Phần mềm độc hại đánh cắp thông tin (còn gọi là infostealer) được thiết kế để đánh cắp thông tin nhạy cảm, chẳng hạn như thông tin đăng nhập được lưu trong trình duyệt và thông tin cá nhân, từ một thiết bị bị nhiễm.

- Bot là các thiết bị bị nhiễm phần mềm độc hại đánh cắp thông tin.

- Logs là dữ liệu và thông tin được lưu trong trình duyệt bị đánh cắp từ các thiết bị này.

Infostealer: Mỏ vàng cho tội phạm mạng

Nhật ký phần mềm độc hại infostealer đã được chứng minh là một nguồn thông tin có giá trị cho các tác nhân đe dọa nhằm tấn công các tổ chức. Vì nhiều nhân viên lưu trữ mật khẩu trực tiếp trong trình duyệt web của họ, cả trên thiết bị công ty và cá nhân, thói quen này gây ra rủi ro đáng kể khi infostealer quản lý để lây nhiễm hệ thống của họ. Phần mềm độc hại đánh cắp các tài khoản hợp lệ của công ty, chẳng hạn như quyền truy cập vào hệ thống quản lý quan hệ khách hàng, các phiên RDP và VPN, dịch vụ đám mây và nhiều tài nguyên doanh nghiệp khác, đồng thời cho phép kẻ tấn công truy cập các tài nguyên nhạy cảm. (2)

Để có được các tài khoản như vậy, các tác nhân đe dọa không nhất thiết phải khởi chạy và quản lý một chiến dịch đánh cắp thông tin. Họ có thể đơn giản mua thông tin đăng nhập của công ty trên các cửa hàng tự động chuyên dụng, chẳng hạn như Russian Market, thông qua các “đám mây nhật ký” Telegram (3) hoặc trên các diễn đàn tội phạm mạng khác thông qua liên lạc với những người bán cụ thể, chẳng hạn như các nhà môi giới truy cập ban đầu. Các cuộc trò chuyện của tội phạm mạng cung cấp cho các nhà phòng thủ khả năng hiển thị về những tài nguyên công ty đang được các tác nhân đe dọa tìm kiếm nhằm tấn công các tổ chức.

Danh sách mua sắm của các nhóm tội phạm mạng đe dọa

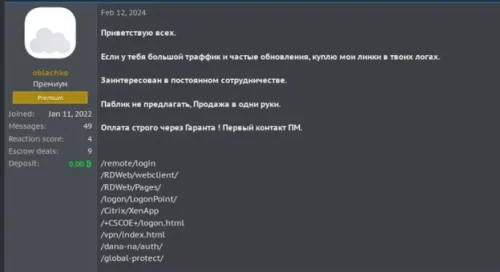

KELA đã quan sát nhiều tác nhân xác định sự quan tâm của họ trên các diễn đàn hack thông qua các bài đăng dành cho tội phạm mạng tham gia vào các chiến dịch đánh cắp thông tin. Các bài đăng như vậy thường có tiêu đề “Mua liên kết của tôi trong nhật ký của bạn”, “Mua quyền truy cập của công ty từ nhật ký” hoặc “Mua nhật ký theo yêu cầu” và bao gồm:

- Một tuyên bố rằng một tác nhân sẵn sàng mua thông tin đăng nhập vào tài nguyên công ty từ nhật ký phần mềm độc hại đánh cắp thông tin

- Một danh sách các chuỗi cụ thể trong các URL bị xâm phạm mà họ quan tâm (thường là các URL trang xác thực, chẳng hạn như <…>/+CSCOE+/logon.html)

- Một danh sách các quốc gia mà tổ chức nạn nhân tiềm năng nên đặt trụ sở

- Một dấu hiệu cho thấy một tác nhân chỉ quan tâm đến “nhật ký độc nhất” (nghĩa là không phải nhật ký đã được rao bán trên các cửa hàng tự động hoặc là một phần của các dịch vụ dựa trên đám mây)

“Chào tất cả. Nếu bạn có nhiều lưu lượng truy cập và cập nhật thường xuyên, tôi sẽ mua các liên kết của tôi trong nhật ký của bạn. Tôi quan tâm đến hợp tác lâu dài. Đừng cung cấp công khai. Thanh toán nghiêm ngặt thông qua trung gian! Liên hệ lần đầu qua tin nhắn riêng tư (DM).”

Các ảnh chụp màn hình ở trên cung cấp ví dụ về cách các tác nhân đe dọa hoạt động trên các diễn đàn tội phạm mạng để mua quyền truy cập bất hợp pháp vào các hệ thống doanh nghiệp. Mục đích chính của các bài đăng như vậy là:

- Để có được thông tin đăng nhập độc nhất (khác với “đám mây nhật ký” nơi nhật ký có sẵn cho tất cả người đăng ký)

- Để có được những thông tin đăng nhập này trên quy mô lớn (khác với các cửa hàng tự động nơi chúng nên được mua từng cái một)

Sự quan tâm của các tác nhân đối với các chuỗi cụ thể đã cho phép KELA xác định các tài nguyên doanh nghiệp bị nhắm mục tiêu nhiều nhất.

Mục tiêu giá trị cao: Các điểm truy cập bị nhắm mục tiêu thường xuyên nhất

KELA đã phân tích hàng nghìn bài đăng của các tác nhân đe dọa thường xuyên bày tỏ sự quan tâm đến các tài nguyên cụ thể vào năm 2023-2024. Đối với mỗi tác nhân đe dọa, KELA chỉ lấy một bài đăng cho biết sự quan tâm của họ (vì nhiều người trong số họ định kỳ đăng lại cùng một thông tin để tìm đối tác mới) và trích xuất các chuỗi được đề cập.

Dựa trên phân tích, năm tài nguyên hàng đầu mà các tác nhân đe dọa đề cập đều liên quan đến:

- Các sản phẩm truy cập từ xa Citrix khác nhau, chẳng hạn như Workspace, Virtual Apps and Desktops, Gateway: dựa trên các chuỗi

/citrix/,citrixcloud,citrixportal,/vpn/tmindex.html,/LogonPoint/tmindex.htmlvà tương tự. - VPN của Cisco, chẳng hạn như WebVPN và AnyConnect:

CSCOE,/+cscoe+/và tương tự. - VPN Pulse Secure:

/dana-na/ - Microsoft Remote Desktop Web Access:

/rdweb/và tương tự. - GlobalProtect của Palo Alto Networks:

/global-protect/

Nói chung, có một sự tập trung đáng kể vào các chuỗi liên quan đến VPN và máy tính để bàn từ xa, với các đề cập đến các chuỗi chung. Điều này cho thấy các giải pháp VPN và máy tính để bàn từ xa là mục tiêu hàng đầu cho các tác nhân đe dọa do việc sử dụng rộng rãi của chúng trong việc cung cấp quyền truy cập từ xa vào các mạng công ty.

Một số chuỗi là chung chung hoặc được sử dụng rộng rãi trên nhiều nền tảng (chẳng hạn như /portal/, /secure/), cho thấy sự quan tâm rộng rãi đến các điểm truy cập và dịch vụ khác nhau có thể cung cấp quyền truy cập vào dữ liệu có giá trị. Trung bình, mỗi tác nhân đe dọa có danh sách 16 chuỗi mỗi bài đăng. Tuy nhiên, một số trong số họ nói rằng họ sẵn sàng mua tất cả các loại truy cập từ xa. Số lượng chuỗi tối đa được liệt kê bởi một tác nhân là 42. Do đó, KELA giả định rằng các tác nhân đe dọa có ý định có được quyền truy cập vào nhiều mục tiêu hơn thay vì tập trung vào một vectơ truy cập ban đầu liên quan đến một giải pháp cụ thể.

Sử dụng thông tin đăng nhập doanh nghiệp cho các cuộc tấn công bởi tội phạm mạng

Khi được các tác nhân đe dọa có được, thông tin đăng nhập doanh nghiệp bị xâm phạm cho phép kẻ tấn công thực hiện di chuyển ngang trong mạng, triển khai phần mềm độc hại, truy cập dữ liệu nhạy cảm và cuối cùng là đánh cắp thông tin, làm gián đoạn hệ thống, thực hiện gian lận và hơn thế nữa.

Ví dụ, một trong những tác nhân tìm kiếm quyền truy cập của công ty từ nhật ký, ‘hackerGPT’, quản lý một nhóm nhằm đánh cắp thông tin nhạy cảm từ các mạng bị xâm phạm. Họ tuyên bố: “Chúng tôi định vị mình là những thợ săn dữ liệu. Mục tiêu của chúng tôi là tài liệu NDA và các [thông tin khác – KELA]. Do thiếu tài liệu, chúng tôi quyết định công khai để tìm một số đối tác có thể cung cấp cho nhóm của chúng tôi số lượng quyền truy cập cần thiết vào các mạng công ty.”

Trong các bài đăng khác của mình, tác nhân này đang tuyển dụng các chuyên gia kiểm thử xâm nhập có kỹ năng và đề cập đến phần mềm độc đáo mà họ có, rất có thể là phần mềm độc hại tùy chỉnh. Mua quyền truy cập của công ty từ nhật ký dường như chỉ là một cách để nhóm này có được quyền truy cập ban đầu, vì họ cũng đã tìm cách hợp tác với các mạng botnet.

Các tài nguyên doanh nghiệp phổ biến nhất trong số các thông tin đăng nhập bị đánh cắp, được thu thập thông qua infostealer và được KELA thu thập.

Kết luận và Khuyến nghị

Với hoạt động ngày càng tăng của infostealer và sự thích nghi của hệ sinh thái tội phạm mạng cho phép phân phối thông tin bị đánh cắp, một chuỗi cung ứng tội phạm mạng có khả năng phụ thuộc vào thông tin đăng nhập bị xâm phạm vào tài nguyên công ty, đặc biệt là những thông tin liên quan đến truy cập từ xa và, cụ thể hơn, các giải pháp VPN.

Do đó, điều quan trọng là phải thực hiện các biện pháp bảo vệ các dịch vụ nhạy cảm:

- Xác thực đa yếu tố (MFA): Triển khai MFA trên tất cả các tài khoản của công ty để đảm bảo rằng ngay cả khi mật khẩu bị xâm phạm, việc truy cập trái phép vẫn khó khăn hơn đáng kể.

- Cập nhật mật khẩu thường xuyên: Thực thi chính sách yêu cầu nhân viên cập nhật mật khẩu định kỳ. Thói quen này làm giảm nguy cơ lộ thông tin đăng nhập trong trường hợp vi phạm.

- Đào tạo nâng cao nhận thức cho nhân viên: Giáo dục nhân viên về các rủi ro và mối đe dọa của các cuộc tấn công lừa đảo và các chiến dịch kỹ thuật xã hội có thể phân phối phần mềm độc hại đánh cắp thông tin.

- Vô hiệu hóa thông tin đăng nhập của nhân viên cũ: Triển khai một giao thức và quy trình để xóa thông tin đăng nhập của nhân viên cũ ngay lập tức sau khi họ rời đi.

- Giám sát các nền tảng tội phạm mạng: Giám sát các hoạt động tội phạm

Kela còn loạt bài khác về các mục tiêu của doanh nghiệp “luôn luôn bị dòm ngó” bởi các nhóm, tổ chức tội phạm mạng. Để có thể đọc nhiều hơn vui lòng truy cập qua đường link.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp