Vụ án r1z cho thấy cách các môi giới truy cập ban đầu kiếm tiền từ việc khai thác lỗ hổng firewall và bán quyền truy cập doanh nghiệp ở quy mô lớn, đồng thời cũng phơi bày cách những sai lầm trong opsec của tác nhân này để lại các dấu vết truy vết dài hạn, làm lộ toàn bộ chuỗi cung ứng ransomware.

Cái giá đắt của opsec kém: bên trong vụ án môi giới truy cập ban đầu r1z

Tội phạm mạng thường để lại những dấu vết có thể làm sụp đổ toàn bộ hoạt động của chúng. Một vụ việc gần đây đã cho thấy sức mạnh của việc theo dõi hoạt động trực tuyến trên nhiều diễn đàn khác nhau. Các cơ quan thực thi pháp luật đã giám sát các tương tác, dần dần phát hiện ra các mô hình hành vi và mối liên kết theo thời gian.

Các nhà điều tra đã ghép nối những dấu chân số, từ đó làm lộ danh tính ngoài đời thực. Vụ án này cho thấy sự kiên trì và quan sát cẩn trọng có thể đưa những hoạt động tưởng như ẩn giấu ra ánh sáng.

r1z là ai? môi giới truy cập ban đầu chuyên bán quyền truy cập mạng doanh nghiệp

Giới chức Mỹ đã bắt giữ một tác nhân tội phạm mạng khác, được biết đến với biệt danh “r1z”, sau khi xâm nhập và theo dõi hoạt động của hắn trên diễn đàn XSS. Tác nhân này sau đó được xác định là công dân Jordan tên Feras Albashiti, hoạt động với vai trò môi giới truy cập ban đầu, chuyên bán quyền truy cập mạng bị đánh cắp, công cụ tấn công và mã độc cho các nhóm tội phạm khác.

Một đặc vụ FBI hoạt động bí mật đã trực tiếp tiếp cận r1z, mua quyền truy cập vào các mạng doanh nghiệp bị xâm nhập cùng với mã độc tiên tiến có khả năng vô hiệu hóa nhiều sản phẩm phát hiện và phản ứng điểm cuối (EDR). Điều này cho phép các nhà điều tra quan sát toàn bộ hoạt động của hắn từ bên trong.

Những tương tác này cuối cùng đã giúp cơ quan thực thi pháp luật gán danh tính “r1z” cho Albashiti, liên kết hạ tầng của hắn với một vụ tấn công ransomware quy mô lớn và xây dựng hồ sơ truy tố hình sự. Albashiti đã bị dẫn độ sang Mỹ và nhận tội bán quyền truy cập vào ít nhất 50 công ty.

Hoạt động tội phạm mạng của r1z trên các diễn đàn: bán truy cập, khai thác và mã độc

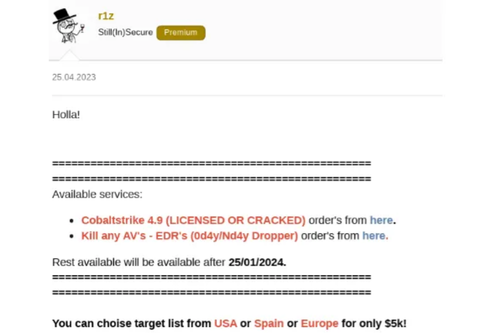

Dữ liệu của KELA xác định khoảng 1.600 bài đăng được quy cho tác nhân này trên nhiều diễn đàn khác nhau, bao gồm XSS, Nulled, Altenen, RaidForums, BlackHatWorld và Exploit. Bài đăng cuối cùng được ghi nhận xuất hiện trên XSS vào tháng 12 năm 2023, thảo luận về một phiên bản Cobalt Strike bị crack.

r1z cũng bị phát hiện đang rao bán quyền truy cập vào SonicVPN và vào các công ty bị xâm nhập tại Mỹ, châu Âu, Mexico và nhiều khu vực khác, trong đó nhiều lời chào bán liên quan đến quyền truy cập ở mức thực thi mã từ xa (RCE).

Ngoài ra, một số bài đăng được viết bằng tiếng Nga, bao gồm cả hoạt động trên các diễn đàn có nguồn gốc Nga. Trong suốt quá trình hoạt động, tác nhân này được ghi nhận là đang bán một công cụ tiêu diệt EDR (có khả năng là công cụ được quảng cáo có hiệu quả ngay cả trong môi trường của FBI) và chia sẻ thông tin liên hệ TOX để trao đổi tiếp theo.

Tín hiệu osint và truy vết danh tính liên kết với tác nhân r1z

KELA đã theo dõi tác nhân này từ năm 2022 và có thể thu thập thêm nhiều thông tin liên quan đến danh tính của hắn gần như theo thời gian thực. Bằng cách tận dụng các nguồn dữ liệu trong data lake của KELA để khai thác sâu hơn về r1z, việc tìm kiếm theo tên người dùng đã cho ra nhiều kết quả, hé lộ các tài khoản trên:

Các tài khoản này được liên kết với hai địa chỉ email: gits.systems@gmail.com và cobaltstrike@tutanota.com.

Trong khi email Tutanota có vẻ chỉ được sử dụng tạm thời, thì phân tích địa chỉ Gmail cho thấy nó xuất hiện trong ít nhất 30 cơ sở dữ liệu bị rò rỉ. Những dữ liệu này bao gồm mật khẩu, số điện thoại, các tên người dùng khác, ngày sinh và địa chỉ IP liên kết với các nhà cung cấp internet thông thường tại Jordan, không thông qua VPN.

Địa chỉ Gmail này cũng được liệt kê là thông tin liên hệ của một công ty có tên “OrientalSecurity” tại Amman, kèm theo họ tên đầy đủ và số điện thoại của Firas. Ngoài ra, còn phát hiện một số bài đăng trên Facebook liên quan đến tuyển dụng cho công ty này.

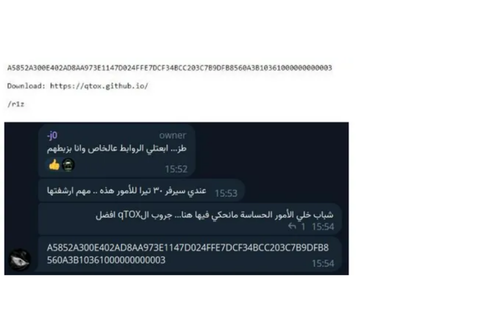

Trong một vụ rò rỉ dữ liệu khác, một tài khoản Gravatar được phát hiện đăng ký dưới tên thật Firas K. Bashiti, với tiêu đề “IT Security – Penetration Testing”. Tài khoản này sử dụng cùng ảnh đại diện với tài khoản r1z trên nhiều diễn đàn khác nhau. Các tên người dùng khác xuất hiện trong các vụ rò rỉ bao gồm OrientalSecurity, j0rd4n14n, bashiti, j0, f1r4s và Eddy_BAck0o, trong đó một số cũng trùng với các hồ sơ khác được đề cập trong bài viết này.

Tác nhân này còn vận hành một kênh Telegram (@secr1z), nơi hắn chia sẻ địa chỉ TOX trùng khớp với thông tin được đăng trên các diễn đàn. Khoảng hai năm trước, KELA đã cố gắng liên hệ với hắn qua Telegram (@j0rd4n14n), nhưng hắn phủ nhận mình là người đó, cho rằng thường xuyên bị nhắn nhầm và nói rằng sẽ đổi tên người dùng. Chỉ vài phút sau, hắn đã thay đổi cả ảnh đại diện lẫn tên tài khoản thành “-j0” và xóa cuộc trò chuyện.

Bất chấp sự phủ nhận này, TOX ID – vốn là định danh duy nhất cho mỗi người dùng – đã cho phép KELA tự tin liên kết tác nhân hoạt động dưới bí danh r1z với tài khoản Telegram nói trên. Bằng chứng bổ sung còn được tìm thấy trên website sec-r1z.com, được quảng bá qua kênh Telegram, trong đó có một tệp “join.txt” liệt kê cùng địa chỉ TOX.

Website sec-r1z.com được tạo từ năm 2009 và theo thông tin WHOIS, nó cũng tiết lộ nhiều chi tiết cá nhân của Firas, bao gồm cùng địa chỉ Gmail, địa chỉ và số điện thoại. Dựa trên các bản lưu trữ, website này từng có nhiều biến thể và đã từng là một diễn đàn an ninh mạng bằng tiếng Ả Rập. Từ địa chỉ Gmail này, có thể xác định rằng tác nhân đã đăng ký ít nhất 60 website, phần lớn liên quan đến lĩnh vực công nghệ thông tin và Jordan. Đa số các website này được đăng ký thông qua công ty ENOM.

Dấu vết mạng xã hội và liên kết ngoài đời thực

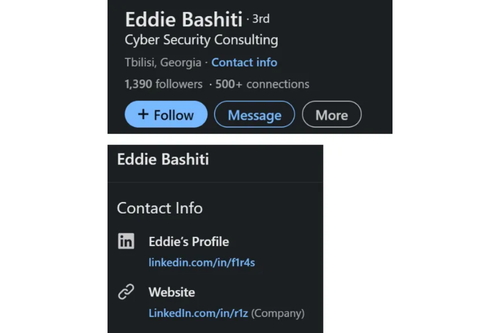

Việc rà soát sự hiện diện của Firas trên mạng xã hội đã mang lại thêm nhiều phát hiện. Các hình ảnh được sử dụng trên nhiều hồ sơ khác nhau trùng khớp với ảnh đại diện gắn liền với hoạt động diễn đàn của r1z, qua đó trực tiếp liên kết các tài khoản này với nhau.

Trên LinkedIn, hắn tự mô tả mình là một kiến trúc sư công nghệ thông tin và cố vấn, tuyên bố có kinh nghiệm về mối đe dọa mạng, điện toán đám mây, mạng, web và kiểm thử xâm nhập. Đáng chú ý, phần thông tin liên hệ còn bao gồm đường dẫn linkedin.con/in/r1z, tiếp tục củng cố mối liên kết giữa danh tính thật và vai trò tác nhân đe dọa.

Các đánh giá trên Google Maps cho thấy dấu hiệu di chuyển đến Nga, cùng nhiều đánh giá tại Georgia, phù hợp với thông tin cho rằng hắn đang ở đó vào thời điểm bị bắt. Đánh giá gần nhất được ghi nhận cách đây khoảng hai năm. Ngoài ra, hồ sơ Facebook của hắn, tương tự LinkedIn, sử dụng tên “Eddie Bashiti”, có thể là biệt danh hoặc tên thay thế nhằm giảm khả năng bị phát hiện liên quan đến các hoạt động tội phạm mạng. Một hồ sơ YouTube cũng được tìm thấy, chủ yếu đăng tải các video liên quan đến hacking.

Kết luận

Vụ án này làm nổi bật thực tế rằng việc lộ diện của các tác nhân đe dọa thường bắt nguồn từ những sai lầm opsec lặp đi lặp lại, thay vì các đột phá điều tra tinh vi. Mặc dù đã cố gắng tách biệt danh tính tội phạm khỏi đời sống cá nhân, r1z vẫn liên tục tái sử dụng tên người dùng, hình ảnh, email, hạ tầng và kênh liên lạc trên nhiều diễn đàn, dịch vụ và nền tảng mạng xã hội khác nhau, tạo ra một dấu chân số dày đặc và dễ truy vết.

KELA đã xác định và theo dõi tác nhân này từ nhiều năm trước bằng cách liên kết các tín hiệu trên data lake của mình, cho thấy rằng việc giám sát osint và các không gian ngầm một cách liên tục có thể phơi bày toàn bộ sự hiện diện số của một tác nhân đe dọa từ rất lâu trước khi cơ quan thực thi pháp luật vào cuộc, và rằng ngay cả những tội phạm mạng giàu kinh nghiệm cũng thường tự làm lộ mình bởi những thất bại opsec cơ bản.

Unitas cam kết đồng hành cùng doanh nghiệp, cung cấp các giải pháp và phân tích an ninh mạng tiên tiến nhất. Để nhận được tư vấn chuyên sâu hoặc hỗ trợ nhanh chóng, vui lòng liên hệ với chúng tôi qua email: info@unitas.vn hoặc Hotline: (+84) 939 586 168.