KELA vừa phát hiện ByteToBreach, một tội phạm mạng kỹ thuật cao, chuyên buôn bán dữ liệu nhạy cảm từ các hãng hàng không, ngân hàng và cơ quan chính phủ trên toàn cầu. Bài viết này hé lộ chiến thuật, mục tiêu và danh tính trực tuyến của hắn trên các nền tảng dark web.

HỒ SƠ BYTETOBREACH

Cuộc điều tra của KELA cho thấy ByteToBreach đã hoạt động ít nhất từ tháng 6/2025, vận hành một hoạt động xuyên nền tảng, kết hợp khả năng kỹ thuật thực thụ với việc tự quảng bá và kiếm tiền mạnh mẽ.

Hắn hoạt động trên DarkForums, Dread, Telegram và một website công khai trên WordPress, bán và rò rỉ cơ sở dữ liệu nhạy cảm từ các hãng hàng không, ngân hàng, trường đại học, cơ quan chính phủ và các mục tiêu giá trị cao khác trên toàn cầu.

Lưu ý: Hồ sơ đầy đủ của tác nhân, bao gồm thông tin chi tiết độc quyền không có trong blog này, có sẵn cho khách hàng KELA theo yêu cầu.

NẠN NHÂN VÀ HẬU QUẢ

Các vụ rò rỉ và bán dữ liệu cho thấy phạm vi địa lý rộng và ưu tiên các mục tiêu tác động lớn: danh sách hành khách hàng không, hồ sơ nhân viên ngân hàng, cơ sở dữ liệu y tế và tài liệu liên quan đến chính phủ. Một số dataset đã được các tổ chức xác thực, chứng minh rằng nhiều tuyên bố của ByteToBreach không phải chỉ là khoác lác.

Các công ty bị ảnh hưởng trải dài ở nhiều quốc gia: Ukraine, Kazakhstan, Cyprus, Ba Lan, Chile, Uzbekistan, Mỹ…

Hậu quả vượt ra ngoài mất mát tài chính tức thì:

- Dữ liệu cá nhân bị lộ → tăng rủi ro trộm danh tính và gian lận

- Tài liệu nội bộ bị rò rỉ → làm giảm niềm tin vào tổ chức

- Truy cập hệ thống doanh nghiệp → mở đường cho ransomware hoặc tấn công chuỗi cung ứng

PHƯƠNG THỨC VÀ KỸ THUẬT

ByteToBreach sử dụng nhiều kỹ thuật kết hợp:

- Khai thác lỗ hổng cloud và hạ tầng doanh nghiệp

- Tái sử dụng thông tin đăng nhập bị đánh cắp qua infostealers và phishing

- Thỉnh thoảng dùng brute-force hoặc truy cập nhờ cấu hình sai

Mục tiêu chính: exfiltration dữ liệu-hồ sơ nhân viên, database, backup, tài liệu nhạy cảm → bán hoặc rò rỉ công khai để chứng minh.

Hắn thường tuyên bố rằng “người vô tội mới là nạn nhân, không phải chính phủ”, yêu cầu các công ty chịu trách nhiệm bảo vệ khách hàng. Các rò rỉ của hắn phần lớn hợp pháp và đáng tin cậy, ví dụ một ngân hàng Ba Lan xác nhận bị xâm nhập. Hắn cũng tìm kiếm dịch vụ kỹ thuật, trả $100/hash để bẻ khóa dữ liệu.

DẤU VẾT OSINT

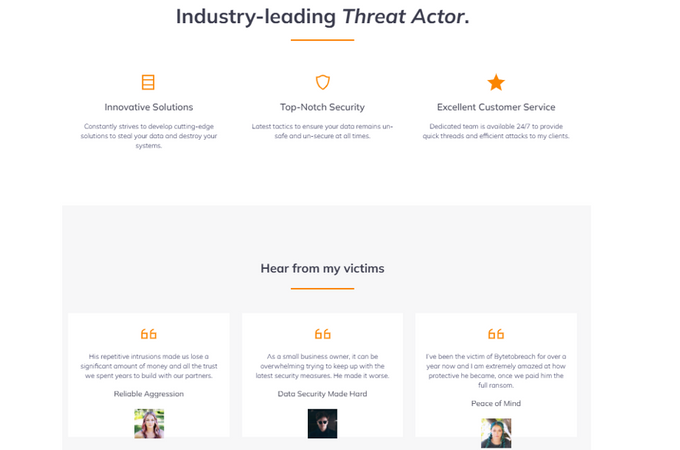

Tháng 8/2025, ByteToBreach lập website “Pentesting Ltd” trên WordPress, mô phỏng dịch vụ chuyên nghiệp, hiển thị logo các công ty hắn tuyên bố đã hack. Website có banner với câu chữ khiêu khích:

- “Let Me Harm Your Data”

- “Compromise your servers with the most powerful intrusion”

- “Industry-leading Threat Actor”

Trang web cũng có số liệu giả lập về “khách hàng giận dữ” và “dữ liệu bị đánh cắp”, kèm thông tin liên hệ nhưng cảnh báo không liên hệ nếu là khủng bố hoặc pedophile.

Hắn giao tiếp qua email (ProtonMail, Tuta, Gmail), Telegram (@ByteToBreach, tên cũ CvHNWwEG, inesslopez), Signal, Session, đôi khi chia sẻ dữ liệu qua Google Drive. KELA liên kết hắn với Dread, nơi hắn đăng ký tháng 6/2025, chủ yếu repost nội dung từ DarkForum, hướng dẫn hack và truy cập dữ liệu rò rỉ. Hắn còn dùng Pastebin công khai một số rò rỉ.

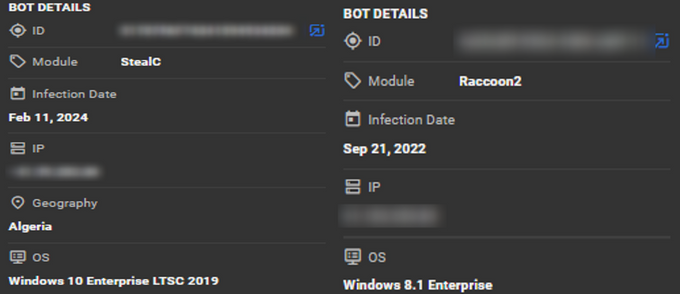

Phân tích datalake KELA cho thấy các bot infostealer liên quan, xuất phát từ Algeria, chứa username và đăng nhập cho ProtonMail, Instagram, TransferWise. Một bot bị nhiễm Raccoon (2022), bot kia nhiễm StealC (2024). Các dữ liệu này liên kết trực tiếp tới ByteToBreach (username Telegram cũ “inesslopez”, số điện thoại).

KẾT LUẬN

ByteToBreach là một tác nhân tin cậy, nhiều vụ rò rỉ mà hắn tuyên bố được xác thực. Hắn là ví dụ điển hình của tội phạm mạng hiện đại: kết hợp kỹ năng kỹ thuật thật với ý đồ phạm tội và cách tiếp thị dữ liệu đánh cắp.

- Hoạt động có căn cứ kỹ thuật và chứng cứ xác thực

- Hành vi linh hoạt, cơ hội, và thích nghi nhanh với môi trường dark web

- Một mối đe dọa đáng gờm và đa diện cho các tổ chức trên toàn cầu

Unitas cam kết đồng hành cùng doanh nghiệp, cung cấp các giải pháp và phân tích an ninh mạng tiên tiến nhất. Để nhận được tư vấn chuyên sâu hoặc hỗ trợ nhanh chóng, vui lòng liên hệ với chúng tôi qua email: info@unitas.vn hoặc Hotline: (+84) 939 586 168.