Để đối phó với sự gia tăng của infostealer và sự tăng trưởng nhanh chóng của thông tin đăng nhập bị xâm phạm được bán trên các nền tảng tội phạm mạng, KELA đã tiến hành nghiên cứu chuyên sâu bằng cách sử dụng bộ sưu tập nội bộ về các máy bị nhiễm, bao gồm cả thông tin đăng nhập bị xâm phạm. Nghiên cứu này nhằm mục đích làm nổi bật hồ sơ của những cá nhân có nguy cơ cao nhất, cũng như cung cấp những hiểu biết có thể hành động và các khuyến nghị chiến lược để giải quyết mối đe dọa của infostealer và khối lượng thông tin đăng nhập bị xâm phạm ngày càng tăng.

Dưới đây là bản đồ trình bày các họ phần mềm độc hại đánh cắp thông tin nổi bật được KELA xác định, chẳng hạn như Redline, Lumma, Raccoon2 (hiện đã ngừng hoạt động), StealC, MetaStealer và Vidar, cùng với những họ khác. Chúng hoạt động theo mô hình Phần mềm độc hại như một Dịch vụ (Malware-as-a-Service – MaaS) — có nghĩa là các tội phạm mạng khác nhau có được quyền truy cập vào phần mềm độc hại với một khoản phí. Trong mẫu nghiên cứu này, StealC chiếm thị phần lớn nhất với 40,07%, tiếp theo là Lumma với 26,82% và Redline với 12,58%. Các họ phần mềm độc hại đáng chú ý khác bao gồm Vidar (6,62%), MetaStealer (5,63%) và một danh mục “Khác” tổng hợp, chiếm 8,28% mẫu.

Phương pháp và phạm vi của Infostealer

Mục tiêu chính của nghiên cứu này là xác định hồ sơ của một nhân viên điển hình bị nhiễm infostealer, bao gồm bộ phận làm việc và chức danh công việc, cũng như các chi tiết liên quan khác. Thách thức chính là xác định máy của nhân viên, vì các cuộc tấn công infostealer phổ biến thường mang tính cơ hội và không nhắm mục tiêu vào các cá nhân cụ thể, do đó việc lấy một tập hợp máy ngẫu nhiên sẽ không hiệu quả.

Để giải quyết vấn đề này, KELA đã tổng hợp một tập dữ liệu gồm các máy bị xâm phạm thông qua phần mềm độc hại đánh cắp thông tin và chứa thông tin đăng nhập vào các dịch vụ VPN của công ty, vì chúng có nhiều khả năng ghi lại các trường hợp xâm phạm liên quan đến nhân viên hơn. Tập dữ liệu bao gồm 300 máy được KELA thu thập, chứa hơn 100.000 thông tin đăng nhập bị xâm phạm, bị nhiễm nhiều loại phần mềm độc hại đánh cắp thông tin khác nhau, với ngày nhiễm từ ngày 19 tháng 7 năm 2024 đến ngày 19 tháng 8 năm 2024. Đối với mỗi máy, KELA đã xác định một cá nhân bị ảnh hưởng đang sử dụng máy tính này, dựa trên thông tin có trong bot bị đánh cắp. Phân tích của KELA cho thấy các thuộc tính chính được ghi lại trong tập dữ liệu ngoài siêu dữ liệu của các máy bị nhiễm bao gồm:

- Vai trò của nạn nhân trong một tổ chức (chức danh công việc)

- Tình trạng việc làm tại thời điểm bị xâm phạm

- Lĩnh vực và phạm vi quyền hạn của công ty bị ảnh hưởng

- Các chỉ số về việc sử dụng PC dùng chung hay không dùng chung (nếu có thông tin đăng nhập liên quan đến một vài cá nhân trong một bot)

- Các chỉ số về PC công việc hay cá nhân (liệu máy có khả năng thuộc sở hữu cá nhân hay do công ty cung cấp)

Bằng cách tập trung vào các tham số này, KELA đã có được cái nhìn rõ ràng về các bộ phận, chức danh công việc và ngành nghề dễ bị xâm phạm bởi infostealer nhất. Phân tích này cho phép KELA khám phá cách một số vị trí công việc nhất định có thể vốn mang rủi ro cao hơn do các yếu tố như cấp độ truy cập, sử dụng thường xuyên các dịch vụ nhạy cảm nhất định hoặc thói quen chia sẻ thiết bị.

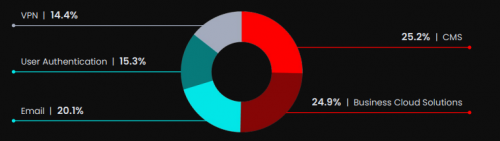

Cần lưu ý rằng mỗi máy/bot bị nhiễm, ngoài thông tin đăng nhập VPN của công ty được sử dụng để xác định phạm vi nghiên cứu, còn bao gồm các loại dịch vụ nhạy cảm khác, tất cả đều có thể được các tác nhân đe dọa quan tâm. Trong tập dữ liệu nghiên cứu, loại phổ biến nhất là CMS (tất cả đều là WordPress), chiếm 25,2% tổng số trường hợp, tiếp theo là Giải pháp Đám mây Doanh nghiệp với 24,9%, Email với 20,1%, Xác thực Người dùng (với Okta là phổ biến nhất) với 15,3% và VPN (với F5 là phổ biến nhất) với 14,4%.

Các loại dịch vụ chính được nhắm làm mục tiêu (dựa trên 300 máy bị nhiễm bệnh)

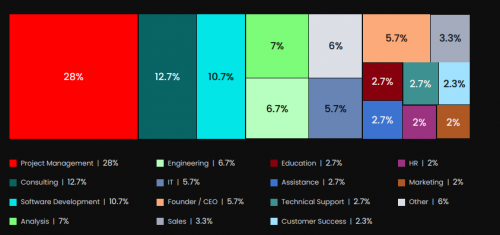

Bộ phận bị ảnh hưởng hàng đầu bởi Infostealer: Quản lý Dự án

Như có thể thấy trong biểu đồ bên dưới, phân tích cho thấy bộ phận bị xâm phạm thường xuyên nhất là Quản lý Dự án, chiếm 28% tổng số các bộ phận mà nhân viên bị ảnh hưởng đang làm việc. Tiếp theo là Tư vấn (12,7%) và Phát triển Phần mềm (10,7%). Các lĩnh vực khác bao gồm Phân tích Dữ liệu (7%), Kỹ thuật (6,7%), CNTT và Nhà sáng lập/CEO, mỗi lĩnh vực (5,7%) và Bán hàng (3,3%). Ngoài ra, 6% nạn nhân được đưa vào danh mục “Khác”, với các vị trí khác nhau như Hỗ trợ Giáo dục, Hỗ trợ Kỹ thuật, Thành công của Khách hàng, Nhân sự, Tiếp thị và các vị trí khác. Những phát hiện này nhấn mạnh tác động của vai trò Quản lý Dự án và làm nổi bật sự đa dạng của các vị trí bị ảnh hưởng bởi các chiến dịch infostealer.

Bộ phận Quản lý Dự án bao gồm nhiều vị trí công việc khác nhau dựa trên mô tả của nhân viên, chẳng hạn như Quản lý Dự án Kỹ thuật, Trưởng nhóm Vận hành SAP, Kỹ thuật số và Đổi mới và Trưởng bộ phận Dịch vụ IoT, cùng nhiều vị trí khác. Các vai trò này thường liên quan đến việc quản lý các nhóm đa chức năng, điều phối các tác vụ và truy cập các hệ thống nhạy cảm của tổ chức. Trách nhiệm của những nhân viên này, thường kết hợp các yếu tố kỹ thuật và quản lý, khiến họ trở thành mục tiêu hấp dẫn cho các chiến dịch infostealer do quyền truy cập hệ thống rộng rãi và sự phụ thuộc vào các công cụ kỹ thuật số để cộng tác và giao tiếp. Ví dụ, một trong những nhân viên bị ảnh hưởng đã làm việc tại một công ty phát triển phần mềm lớn trong 13 năm, bắt đầu với vai trò tư vấn bán hàng và hiện là giám đốc chiến lược & phát triển kinh doanh, với quyền truy cập vào VPN, thông tin đăng nhập Jira và thông tin nhạy cảm khác trên máy bị nhiễm của họ.

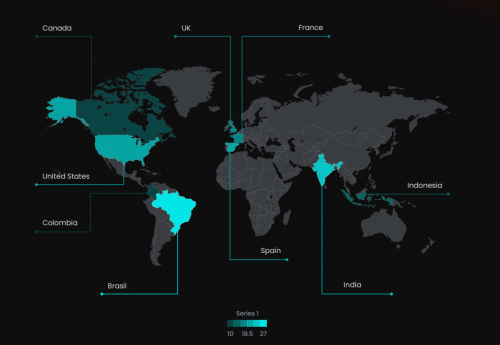

Các quốc gia bị ảnh hưởng hàng đầu: Brazil

Brazil có tỷ lệ nạn nhân cao nhất, với 9% bị ảnh hưởng, tiếp theo là Ấn Độ với 6,7%, trong khi Hoa Kỳ và Tây Ban Nha mỗi quốc gia chiếm 5%. Cần lưu ý rằng, theo hồ dữ liệu của KELA, tính đến hàng triệu bot được thu thập vào năm 2024, Brazil và Ấn Độ cũng là những quốc gia bị ảnh hưởng nhiều nhất, với Ấn Độ chiếm 7,67%, tiếp theo là Brazil với 7,29%.

Pháp ghi nhận 4,3%, và Vương quốc Anh và Indonesia mỗi quốc gia có 4%. Ngoài ra, Canada và Colombia đều báo cáo 3,3%. Tất cả các quốc gia khác trong tập dữ liệu có tỷ lệ nạn nhân thấp hơn, làm nổi bật sự tập trung của các trường hợp ở các khu vực hàng đầu này.

Như được hiển thị, phân tích các vị trí công việc bị ảnh hưởng bởi infostealer trên các quốc gia bị ảnh hưởng nhiều nhất cho thấy rằng ở Brazil, các vai trò phổ biến nhất là trong lĩnh vực Tư vấn, Quản lý Dự án và Phân tích, tiếp theo là Phát triển Phần mềm. Ở Ấn Độ, Phát triển Phần mềm là lĩnh vực hàng đầu, tiếp theo là Quản lý Dự án và Hỗ trợ. Hoa Kỳ, Tây Ban Nha, có sự đại diện đáng kể trong Quản lý Dự án, phù hợp với các quan sát trên tất cả các quốc gia, vẫn là lĩnh vực dễ bị tổn thương nhất.

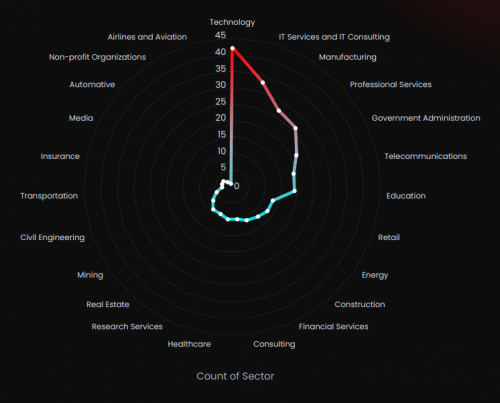

Các lĩnh vực bị ảnh hưởng hàng đầu: Công nghệ

Phân tích các lĩnh vực mà các công ty của nhân viên bị ảnh hưởng thuộc về cho thấy Công nghệ là lĩnh vực được đại diện thường xuyên nhất, chiếm 14% các trường hợp, tiếp theo là Dịch vụ CNTT và Tư vấn CNTT với 11% và Sản xuất với 9%. Các lĩnh vực nổi bật khác bao gồm Dịch vụ Chuyên nghiệp (9%), Hành chính Chính phủ (7%), Viễn thông (6%) và Giáo dục (6%).

Lĩnh vực Công nghệ và Dịch vụ CNTT trong tập dữ liệu này bao gồm nhiều lĩnh vực liên quan đến công nghệ, bao gồm phát triển phần mềm, dịch vụ CNTT, bảo mật máy tính và mạng, dịch vụ đám mây và fintech (công nghệ tài chính). Các tổ chức bị ảnh hưởng bao gồm các công ty phần mềm, nhà phát triển phần mềm doanh nghiệp, nhà cung cấp phần cứng máy tính, dịch vụ in ấn và bảo mật mạng và các công ty thiết kế web. Mặc dù các chiến dịch infostealer không nhất thiết nhắm mục tiêu, nhưng sự tập trung của các nạn nhân ở các công ty định hướng công nghệ có khả năng phản ánh dấu chân kỹ thuật số cao của nhân viên trong các ngành này.

Nhân viên trong các công ty này thường làm việc với một loạt các công cụ, nền tảng và hệ thống kỹ thuật số, khiến họ trở thành người dùng thường xuyên của internet và các ứng dụng phần mềm — môi trường lý tưởng cho các cơ chế phân phối infostealer như lừa đảo, quảng cáo độc hại và các trang web bị xâm phạm. Ngoài ra, khả năng truy cập vào dữ liệu nhạy cảm, tài sản trí tuệ và các hệ thống tổ chức quan trọng khiến nhân viên trong lĩnh vực công nghệ trở thành mục tiêu hấp dẫn, mặc dù không chủ ý, cho tội phạm mạng.

Phân tích năm lĩnh vực bị ảnh hưởng hàng đầu làm nổi bật những bộ phận nào trong các công ty này dễ bị infostealer hơn, với Phát triển Phần mềm và Quản lý Dự án dẫn đầu trên tất cả các lĩnh vực.

Sự phổ biến của các vai trò phát triển phần mềm, đặc biệt trong lĩnh vực Công nghệ và Dịch vụ CNTT và Tư vấn CNTT, phù hợp với bản chất của các ngành này và các vị trí của chúng. Nhân viên trong các lĩnh vực này thường xuyên tương tác với các hệ thống, công cụ và mạng kỹ thuật số tiên tiến, làm tăng khả năng tiếp xúc của họ với các chiến dịch infostealer, thường được phát tán thông qua các cuộc tấn công lừa đảo lan rộng hoặc các trang web độc hại.

Các vị trí Quản lý Dự án được quan sát nhất quán trên các lĩnh vực bị ảnh hưởng hàng đầu. Như đã lưu ý ở trên, bản chất của các vai trò này bao gồm giám sát quy trình làm việc, quản lý nhân viên và làm việc trên nhiều hệ thống và công cụ, điều này tạo ra nhiều điểm tiếp xúc. Hơn nữa, các vai trò quản lý rất đa dạng và không phải lúc nào cũng đòi hỏi trình độ hiểu biết kỹ thuật hoặc nhận thức về bảo mật cao. Sự thiếu chuyên môn kỹ thuật này, kết hợp với sự đa dạng của các cá nhân trong các vai trò này, có thể góp phần vào sự phổ biến cao hơn của họ trong tập dữ liệu, khiến họ dễ bị tổn thương hơn trước các cơ chế infostealer.

Cuối cùng, các vai trò Tư vấn cũng nằm trong số các lĩnh vực thường xuyên bị ảnh hưởng. Công việc của các chuyên gia tư vấn thường liên quan đến việc tiến hành nghiên cứu trực tuyến sâu rộng, tương tác với nhiều nền tảng và điều hướng các môi trường kỹ thuật số đa dạng. Mức độ hoạt động trực tuyến cao này vô tình làm tăng nguy cơ họ trở thành nạn nhân của các cơ chế infostealer, vì nó khiến họ tiếp xúc với số lượng lớn hơn các cuộc tấn công lừa đảo hoặc phần mềm độc hại tiềm ẩn.

Các Loại Máy (PC) và Hành Vi Sử Dụng

Trong phần này của nghiên cứu, KELA đã ghi lại loại máy bị nhiễm, tập trung vào hai trường hợp sử dụng: cá nhân/công việc và dùng chung/không dùng chung. Trong bối cảnh này, điều đó có nghĩa là liệu máy có khả năng thuộc sở hữu cá nhân hay do công ty cung cấp, dựa trên số lượng thông tin đăng nhập liên quan đến công việc có trên máy, và liệu một hoặc một vài cá nhân dường như sử dụng máy dựa trên thông tin đăng nhập bị xâm phạm. Phân tích 300 máy bị nhiễm cho thấy 64,7% là máy tính cá nhân, trong khi 35,3% là máy tính công việc.

Trong số các máy tính cá nhân, 44,8% được ít nhất một người khác sử dụng và 55,2% không được chia sẻ: kết quả rất có thể liên quan đến việc sử dụng chung phổ biến của các thành viên gia đình hoặc bạn bè. Đối với máy tính công việc, 39,6% được chia sẻ, có lẽ khi sử dụng máy tính cho mục đích không phải công việc hoặc khi sử dụng thông tin đăng nhập của đồng nghiệp, và 60,4% không được chia sẻ.

Những kết quả này cho thấy máy tính cá nhân không được chia sẻ là danh mục bị nhiễm thường xuyên nhất, chiếm 35,7% tổng số trường hợp, tiếp theo là máy tính cá nhân được chia sẻ với 29%.

Những phát hiện này cho thấy rằng máy tính cá nhân thường có nhiều khả năng trở thành nạn nhân của infostealer hơn máy tính công việc, điều này có thể phản ánh sự khác biệt trong các giao thức bảo mật và hành vi người dùng. Các thiết bị cá nhân thường thiếu các biện pháp an ninh mạng mạnh mẽ thường được triển khai trên máy tính công việc, chẳng hạn như tường lửa cấp doanh nghiệp, bảo vệ điểm cuối và giám sát thường xuyên. Ngoài ra, người dùng thiết bị cá nhân có thể có nhiều khả năng tham gia vào các hành vi trực tuyến rủi ro hoặc tải xuống nội dung chưa được xác minh, điều này làm tăng khả năng tiếp xúc với infostealer.

Tuy nhiên, những máy tính cá nhân này xuất hiện trong tập dữ liệu vì chúng lưu trữ thông tin đăng nhập công việc, gây ra rủi ro bảo mật nghiêm trọng. Điều này cho thấy rằng nhân viên làm việc trên các thiết bị cá nhân đang vô tình đặt tổ chức của họ vào nguy cơ lớn hơn. Thói quen này làm tăng bề mặt tấn công của tổ chức, khiến các thiết bị này trở thành mục tiêu hấp dẫn cho infostealer và làm tăng nguy cơ trộm cắp thông tin đăng nhập, truy cập trái phép và vi phạm dữ liệu.

Đọc toàn bộ báo cáo tại đây.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp