Hệ sinh thái tội phạm mạng hoạt động như một mạng lưới phức tạp, liên kết với nhau, phản ánh nhiều khía cạnh của các thị trường hợp pháp. Được thúc đẩy bởi các động cơ tài chính, ý thức hệ và chiến lược, nhiều tác nhân đe dọa khác nhau chuyên về các khía cạnh khác nhau của tội phạm mạng, tạo ra một thị trường cho các hàng hóa và dịch vụ độc hại. Trọng tâm của hệ sinh thái này nằm ở việc buôn bán thông tin đăng nhập doanh nghiệp, thứ đã trở thành một mặt hàng có giá trị cao. Những thông tin đăng nhập này cấp cho tội phạm mạng quyền truy cập vào các tài sản nhạy cảm của tổ chức, tạo điều kiện cho một loạt các hoạt động bất hợp pháp và tạo ra lợi nhuận đáng kể. Phần này đi sâu vào sự phức tạp của hệ sinh thái tội phạm mạng, khám phá các động cơ, mô hình kinh doanh và vai trò quan trọng của thông tin đăng nhập doanh nghiệp trong đó.

Động cơ chiếm đoạt thông tin đăng nhập

Hệ sinh thái tội phạm mạng hoạt động giống như một thị trường hợp pháp, được thúc đẩy bởi cung và cầu, với các tác nhân đe dọa thuộc nhiều chuyên môn khác nhau cung cấp hàng hóa và dịch vụ. Các tác nhân đe dọa thường được chia thành ba loại chính dựa trên động cơ của họ: ý thức hệ, tài chính và chiến lược.

- Động cơ Ý thức: Các tác nhân đe dọa như vậy thường tham gia vào hoạt động hacktivism, nhắm mục tiêu vào các cá nhân hoặc tổ chức dựa trên niềm tin chính trị hoặc xã hội.

- Động cơ Tài chính: Tập trung vào lợi nhuận, các tác nhân này nhắm mục tiêu vào các thực thể có tài sản giá trị cao — chẳng hạn như các công ty lớn hoặc các cá nhân giàu có —, hoặc thực hiện các cuộc tấn công cơ hội và tìm cách tối đa hóa lợi nhuận tài chính của họ.

- Động cơ Chiến lược: Các tác nhân đe dọa này, thường liên quan đến các quốc gia, nhắm mục tiêu vào các quốc gia khác hoặc các thực thể đối thủ để thu thập thông tin nhạy cảm hoặc tài sản trí tuệ, thường sử dụng các tác nhân ủy quyền.

Động cơ tài chính vẫn là động lực phổ biến nhất trong bối cảnh tội phạm mạng, nơi các tác nhân đe dọa tập trung vào lợi nhuận chiếm ưu thế. Các cuộc tấn công có động cơ tài chính có xu hướng ít kén chọn về mục tiêu cụ thể và thay vào đó nhằm mục đích tối đa hóa lợi nhuận bằng cách truy cập các nạn nhân có doanh thu cao hoặc nhắm mục tiêu vào các thực thể có dữ liệu có thể kiếm tiền.

Mô hình Kinh doanh (Bussiness Models)

Giống như trong nền kinh tế hợp pháp, nhu cầu trong hệ sinh thái tội phạm mạng rất đa dạng — các tác nhân đe dọa tìm kiếm các loại thông tin và công cụ khác nhau mà họ có thể mua để leo thang và kiếm tiền từ các hoạt động của mình. Ví dụ, một cơ sở dữ liệu bị đánh cắp càng nhạy cảm (chẳng hạn như hồ sơ y tế của một bệnh viện tư nhân) hoặc càng bí mật (chẳng hạn như bản đồ chiến lược bao gồm các kế hoạch bị đánh cắp từ một cơ quan tình báo quốc gia), thì khả năng nó có giá cao hơn trên các nền tảng tội phạm mạng càng lớn. Điều này là do sự sẵn lòng trả giá cao hơn của những người mua quan tâm cho giá trị kiếm tiền tiềm năng và tính độc đáo của nó. Một ví dụ khác là một nhà môi giới quyền truy cập ban đầu có thể bán nhiều loại quyền truy cập từ xa khác nhau (ví dụ: RDP, VPN, RMM) cho các nhà điều hành ransomware với mức giá phản ánh nhu cầu thị trường (ví dụ: quyền truy cập có đặc quyền quản trị miền có giá trị cao hơn), cạnh tranh với các nhà môi giới khác trong quá trình này.

Hệ sinh thái tài chính này tạo ra sự chuyên môn hóa, có nghĩa là các loại tác nhân khác nhau thực hiện các loại tội phạm cụ thể: cho dù đó là chuyên cung cấp quyền truy cập ban đầu, phát triển phần mềm độc hại hay tạo ra các công cụ kỹ thuật xã hội (chỉ là một vài ví dụ). Trong vài năm qua, rất nhiều tác nhân đã xây dựng mô hình kinh doanh của họ dựa trên việc bán thông tin đăng nhập doanh nghiệp cho các tác nhân khác, cho phép truy cập vào các mục tiêu giá trị cao với ít thời gian và công sức hơn.

Thông tin đăng nhập doanh nghiệp như một loại hàng hóa

Thông tin đăng nhập doanh nghiệp là một sản phẩm có giá trị cao trong hệ sinh thái tội phạm mạng, vì chúng cho phép tội phạm mạng giành quyền truy cập vào các tài sản nhạy cảm của tổ chức và có khả năng thu được lợi nhuận cao hơn so với việc nhắm mục tiêu vào các cá nhân. Thông tin đăng nhập khác nhau về cấp độ truy cập, từ tài nguyên cấp C đến CRM tiếp thị, v.v. Sự khác biệt chính nằm ở quyền truy cập vào các loại thông tin, dữ liệu và đặc quyền khác nhau.

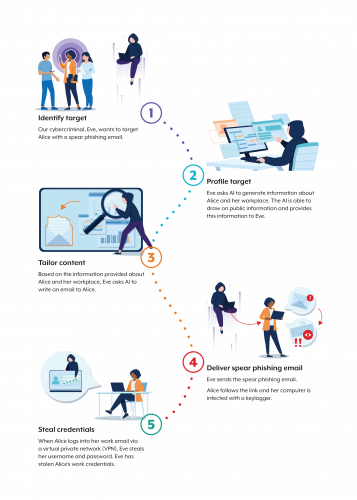

Người mua có thể sử dụng những thông tin đăng nhập này cho các cuộc tấn công tinh vi: ví dụ, hộp thư của một CEO có thể bị khai thác để thực hiện một chiến dịch lừa đảo nhắm vào công ty. Trong trường hợp khác, thông tin đăng nhập của phần mềm được sử dụng để quản lý tất cả nguồn nhân lực trong một công ty có thể cho phép một tác nhân đe dọa truy cập vào thông tin cá nhân của nhiều cá nhân, sau đó có thể được bán trên các diễn đàn tội phạm mạng cho các tác nhân đe dọa quan tâm đến việc mua cơ sở dữ liệu. Một trường hợp khác có thể là thông tin đăng nhập VPN, bị đánh cắp từ một nhân viên CNTT và sau đó được sử dụng để lan rộng khắp mạng của công ty và triển khai ransomware hoặc đánh cắp dữ liệu.

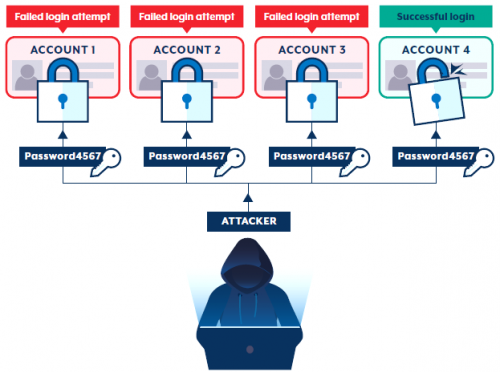

Những thông tin đăng nhập này có thể bị đánh cắp bằng nhiều kỹ thuật khác nhau, với mức độ tinh vi khác nhau: ví dụ, thông qua các cuộc tấn công vét cạn (brute forcing) hoặc dò mật khẩu (password spraying), cũng như các phương pháp lừa đảo (phishing). Đặc biệt, phần mềm độc hại đánh cắp thông tin (infostealer) ngày càng trở nên phổ biến khi các tác nhân đe dọa sử dụng nó để đánh cắp thông tin đăng nhập trên quy mô lớn cho mục đích kiếm tiền. Một máy bị nhiễm infostealer duy nhất có thể thu được hàng trăm hoặc thậm chí hàng nghìn thông tin đăng nhập, có thể được bán bởi các nhà môi giới quyền truy cập ban đầu hoặc bất kỳ tác nhân đe dọa nào khác, vì chúng được coi là một loại hàng hóa.

Infostealer như một công cụ để thu thập thông tin đăng nhập doanh nghiệp

Các hoạt động của infostealer là một phân khúc phát triển nhanh chóng trong bối cảnh tội phạm mạng, với những kẻ tấn công liên tục tinh chỉnh các phương pháp của họ để thu thập và kiếm tiền từ thông tin nhạy cảm. Phần mềm độc hại đánh cắp thông tin được thiết kế để xâm nhập hệ thống và đánh cắp dữ liệu nhạy cảm, chẳng hạn như thông tin đăng nhập, chi tiết tài chính, chi tiết cá nhân, thông tin hệ thống và mạng. Sau khi được cài đặt trên hệ thống của nạn nhân, chúng trích xuất thông tin từ trình duyệt web, trình quản lý mật khẩu và thậm chí cả dữ liệu clipboard, với loại và quy mô dữ liệu khác nhau giữa các thành phần infostealer khác nhau.

Sau khi có được các bản dựng infostealer dưới dạng MaaS (Malware-as-a-Service), một tác nhân đe dọa sẵn sàng chuyên về bán thông tin đăng nhập cần thiết lập thành công một cơ sở hạ tầng và thu thập các tài khoản bị xâm phạm trên quy mô lớn, thường sử dụng một đội ngũ traffer (liên quan đến từ “traffic”, ám chỉ các tác nhân có phương tiện để lây nhiễm nhiều mục tiêu) để lây lan sự nhiễm độc. Giai đoạn tiếp theo là kiếm tiền, tận dụng tối đa các nền tảng tội phạm mạng chuyên dụng đã phát triển trong những năm gần đây.

Đọc toàn bộ báo cáo tại đây.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp