Năm 2024 được đánh dấu bởi hoạt động của các nhóm tin tặc hoạt động chính trị đáng kể, được thúc đẩy bởi cuộc chiến Nga-Ukraine và xung đột Israel-Hamas. Nhiều nhóm, đặc biệt là các nhóm ủng hộ Nga và ủng hộ Palestine, đã nhắm mục tiêu vào các lĩnh vực chính phủ, sản xuất và năng lượng ở Châu Âu và Hoa Kỳ, với một số chiến dịch làm dấy lên nghi ngờ về sự hỗ trợ của nhà nước. Các sự cố như nhắm mục tiêu vào Thế vận hội Paris đã chứng minh cách các nhóm tin tặc hoạt động chính trị tận dụng các sự kiện toàn cầu để khuếch đại thông điệp và tăng khả năng hiển thị của họ. Sự phối hợp ngày càng tăng của một số nhóm, chẳng hạn như việc hình thành các liên minh – ví dụ: Red Eagle Crew, Holy League và October 7 Union – đã chứng minh thách thức ngày càng tăng trong việc giảm thiểu các mối đe dọa từ các nhóm tin tặc hoạt động chính trị.

Một số nhóm tin tặc đã phát triển các chiến thuật của họ bằng cách kết hợp các phương pháp truyền thống như DDoS và phá hoại giao diện trang web với các cuộc tấn công tiên tiến hơn như sử dụng mã độc tống tiền và phần mềm đánh cắp thông tin, thể hiện sự chuyển hướng sang các hoạt động phức tạp và đa diện hơn, ngay cả trong số các tác nhân ít kỹ năng hơn.

Telegram vẫn là một nền tảng phổ biến trong giới tin tặc hoạt động chính trị do phạm vi tiếp cận của nó, mặc dù những lo ngại về các chính sách bảo mật được cập nhật đã thúc đẩy các cuộc thảo luận về việc di chuyển sang Discord và Signal.

Các cuộc tấn công đáng chú ý của nhóm tin tặc hoạt động chính trị

- Chiến dịch DDoS chống lại sản phẩm CreditGuard của công ty cổng thanh toán Hyp của Israel nhằm mục đích phá vỡ các hoạt động tài chính trong bối cảnh xung đột Israel-Hamas, thu hút sự chú ý rộng rãi đến mục tiêu của kẻ tấn công. Cuộc tấn công được cho là do Anonymous for Justice thực hiện, một nhóm tin tặc hoạt động chính trị bị nghi ngờ có liên quan đến tình báo Iran.15

- BlackMeta, một nhóm ủng hộ Palestine, tuyên bố một cuộc tấn công DDoS vào Internet Archive, dẫn đến việc Wayback Machine và các trang web và dịch vụ khác không thể truy cập được, chứng minh cách các nhóm tin tặc hoạt động chính trị mở rộng nỗ lực của họ vượt ra ngoài các khu vực xung đột để khuếch đại thông điệp chính trị của họ.

- CyberVolk đã tiến hành các chiến dịch mã độc tống tiền, tận dụng các tải trọng được gắn thương hiệu riêng và liên minh với các dòng mã độc tống tiền khác để nhắm mục tiêu vào các thực thể phản đối lợi ích của Nga, kết hợp đánh cắp dữ liệu và tống tiền tài chính để phá vỡ các lĩnh vực quan trọng.16 Những sự cố này đã chứng minh sự tinh vi ngày càng tăng của các chiến thuật của nhóm tin tặc hoạt động chính trị.

Những thông tin chi tiết năm 2024 của KELA: Hơn 200 nhóm tin tặc hoạt động chính trị mới và hơn 3.500 cuộc tấn công DDoS

Vào năm 2024, KELA đã theo dõi hơn 200 nhóm tin tặc hoạt động chính trị mới, với khoảng 300 nhóm đáng chú ý hoạt động trong suốt cả năm.

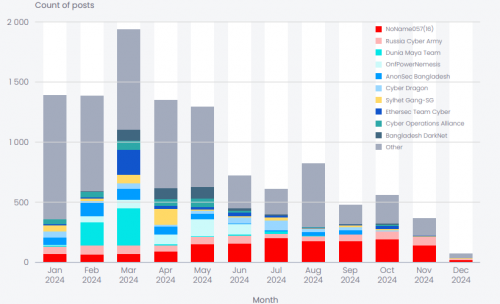

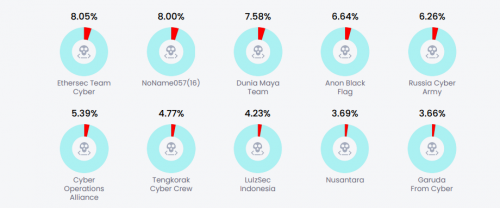

KELA đã xem xét kỹ lưỡng các tin nhắn trên các kênh Telegram nơi các nhóm tin tặc hoạt động chính trị hoạt động để hiểu rõ về số lượng cuộc tấn công mà họ tuyên bố thực hiện. Mặc dù không phải tất cả các tin nhắn trong các kênh đều liên quan đến các cuộc tấn công, nhưng có một mẫu có thể giúp xác định các bài đăng như vậy. Các nhóm này thường xuyên đề cập đến tên miền của nạn nhân trong các tuyên bố của họ về DDoS, phá hoại giao diện trang web, đánh cắp dữ liệu và các cuộc tấn công khác, cũng như các URL hỗ trợ (ví dụ: báo cáo khả năng truy cập trang web được cung cấp làm bằng chứng). Các nhóm sau đây có nhiều tên miền nhất trong tin nhắn của họ:

- Ethersec Team Cyber ủng hộ Indonesia

- NoName057(16) ủng hộ Nga

- Dunia Maya Team ủng hộ Indonesia

- People’s Cyber Army ủng hộ Nga

- Cyber Operations Alliance ủng hộ Palestine

DDoS vẫn là một trong những loại tấn công phổ biến nhất. Ít nhất 3.500 cuộc tấn công DDoS đã được các tác nhân đáng chú ý tuyên bố.

Các cuộc tấn công DDoS được các nhóm tin tặc hoạt động chính trị tuyên bố trong suốt năm 2024 (dựa trên báo cáo khả năng truy cập trang web bị tấn công được cung cấp làm bằng chứng):

Top 10 nhóm công bố các cuộc tấn công DDoS chịu trách nhiệm cho gần 50% số tuyên bố:

Dự đoán năm 2025 của KELA: Sự tăng trưởng và đa dạng hóa các cuộc tấn công

Năm 2025 dự kiến sẽ chứng kiến một bối cảnh tin tặc hoạt động chính trị được tổ chức và tiên tiến về mặt công nghệ hơn, với các hoạt động chịu ảnh hưởng nặng nề bởi các sự kiện địa chính trị. Các nhóm dự kiến sẽ hình thành nhiều liên minh hơn, tăng cường khả năng của họ và mở rộng tác động của họ. Khả năng truy cập các công cụ được hỗ trợ bởi AI sẽ cho phép những cá nhân ít kỹ năng hơn tham gia vào các hoạt động tin tặc hoạt động chính trị. Mặt khác, các nhóm mối đe dọa dai dẳng nâng cao (APT) có thể ngày càng ngụy trang các hoạt động của họ như các hoạt động của các nhóm tin tặc hoạt động chính trị độc lập. Bằng cách ngụy trang thành các thực thể tin tặc hoạt động chính trị, các tác nhân được nhà nước tài trợ có thể tiến hành các hoạt động với khả năng phủ nhận hợp lý, làm phức tạp các nỗ lực quy trách nhiệm.

Trong khi các phương pháp truyền thống như tấn công DDoS đã trở nên phổ biến, thì sự chuyển hướng sang các chiến thuật khác nhau, chẳng hạn như tấn công mã độc tống tiền và trích xuất dữ liệu, được dự kiến.

Biện pháp đối phó

- Đầu tư vào bảo vệ DDoS nâng cao: Tăng cường khả năng giảm thiểu DDoS, bao gồm phân tích lưu lượng thời gian thực và cơ sở hạ tầng có thể mở rộng, để xử lý các cuộc tấn công tinh vi.

- Tăng cường khả năng quy trách nhiệm: Hợp tác với các nhà cung cấp CTI và cơ quan thực thi pháp luật để cải thiện các kỹ thuật quy trách nhiệm nhằm phân biệt giữa các nhóm tin tặc hoạt động chính trị và các nhóm APT ngụy trang thành các nhóm tin tặc hoạt động chính trị. Sự hợp tác như vậy góp phần đưa ra các quyết định phòng thủ sáng suốt hơn dựa trên mức độ đe dọa thực sự và hỗ trợ các phản ứng pháp lý và ngoại giao thích hợp khi các tác nhân nhà nước tham gia.

- Giám sát xu hướng địa chính trị: Luôn cập nhật thông tin về các diễn biến địa chính trị có thể kích hoạt các hoạt động tin tặc hoạt động chính trị và chủ động tăng cường phòng thủ trong thời gian rủi ro gia tăng.

- Triển khai các biện pháp phòng thủ dành riêng cho AI: Triển khai các công cụ để phát hiện và giảm thiểu các mối đe dọa do AI tạo ra, chẳng hạn như persona giả mạo, chiến dịch lừa đảo tự động hoặc các cuộc tấn công AI đối nghịch.

- Tăng cường bảo vệ dữ liệu: Sử dụng mã hóa mạnh mẽ cho dữ liệu nhạy cảm ở trạng thái nghỉ và đang truyền, cùng với các kiểm soát truy cập để hạn chế tiếp xúc với việc trích xuất dữ liệu.

- Phát triển sổ tay phản ứng sự cố: Chuẩn bị các kế hoạch phản ứng cụ thể cho các kịch bản mã độc tống tiền, đánh cắp dữ liệu và DDoS, nhấn mạnh việc ngăn chặn và giảm thiểu nhanh chóng.

Xem bản báo cáo đầy đủ bằng Tiếng Anh tại đây.

Unitas là đối tác tin cậy hàng đầu, được ủy quyền phân phối chính thức các giải pháp bảo vệ và giám sát dữ liệu Kela Cyber. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp