Khung ảnh kỹ thuật số thường được xem là món quà lý tưởng dịp lễ – chỉ cần cắm điện, đồng bộ ảnh và thưởng thức. Nhưng đằng sau lớp vỏ bóng bẩy ấy, nhiều thiết bị lại ẩn chứa những rủi ro an ninh cực kỳ nghiêm trọng.

Nghiên cứu mới nhất của chúng tôi về các khung ảnh dùng nền tảng Uhale cho thấy: thiết bị có thể bị chiếm quyền điều khiển, theo dõi người dùng, phát tán mã độc, hoặc trở thành bàn đạp tấn công vào mạng gia đình và doanh nghiệp.

TÓM TẮT NHANH – ĐIỂM CHÍNH

- Các khung ảnh Uhale chứa nhiều lỗ hổng zero-day cho phép chiếm quyền điều khiển từ xa hoàn toàn.

- Một số thiết bị tự động tải về mã độc và làm lộ toàn bộ mạng nội bộ.

- Những khung ảnh giá rẻ này dễ dàng trở thành công cụ giám sát hoặc điểm khai thác để mở rộng tấn công.

TỔNG QUAN

Khung ảnh kỹ thuật số có vẻ như món quà tiện lợi. Nhưng đánh giá của chúng tôi đối với các thiết bị chạy nền tảng Uhale – vốn được bán dưới nhiều tên thương hiệu trên các sàn thương mại điện tử – cho thấy mức độ nguy hiểm khi bảo mật bị xem nhẹ.

Bài viết này tóm lược các phát hiện nổi bật, bao gồm nhiều lỗ hổng zero-day đã được cấp mã CVE, kèm theo những vấn đề an ninh bổ sung mà nhóm nghiên cứu đã ghi nhận.

PHƯƠNG PHÁP NGHIÊN CỨU

Chúng tôi phân tích một loạt thiết bị khung ảnh phổ biến đang sử dụng nền tảng Uhale. Các thiết bị thương mại được mua từ thị trường và kiểm thử trong môi trường kiểm soát bằng công cụ Q-mast, kết hợp phân tích mẫu, phân tích hành vi, theo dõi luồng dữ liệu, SBOM, ML-based malware analysis và kiểm tra thủ công.

CÁC VẤN ĐỀ BẢO MẬT ĐƯỢC PHÁT HIỆN

Nghiên cứu của chúng tôi cho thấy nhiều lỗ hổng bảo mật nghiêm trọng trong nhiều phiên bản phần mềm lõi Uhale, bao gồm:

1. Tự động tải mã độc khi khởi động

Một số khung ảnh Uhale tải và chạy spyware hoặc trojan ngay khi bật máy – lấy từ các tên miền đáng ngờ đặt tại Trung Quốc.

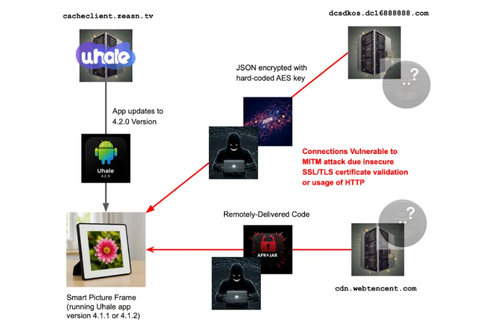

2. Thực thi mã từ xa (RCE)

CVE-2025-58392, CVE-2025-58397, CVE-2025-58388

Do cơ chế xác thực kém an toàn và xử lý lệnh không kiểm soát, kẻ tấn công có thể tiêm mã độc thông qua tấn công MITM – chiếm quyền root mà người dùng không hề hay biết.

3. Ghi tập tin tùy ý qua mạng nội bộ

CVE-2025-58396

Thiết bị chấp nhận truyền file qua LAN không cần xác thực, cho phép kẻ tấn công chèn hoặc xoá file tùy ý – mở cửa cho các tấn công nghiêm trọng hơn.

4. Lỗ hổng Path Traversal

CVE-2025-58391, CVE-2025-58387

Cho phép truy cập và chỉnh sửa các đường dẫn hệ thống nhạy cảm thông qua file ZIP hoặc các ứng dụng khác trong máy.

5. Thiết bị đã bị “bẻ khóa” ngay từ khi xuất xưởng

CVE-2025-58394, CVE-2025-58393

Các thiết bị dùng Android lỗi thời, root hoặc dễ root, SELinux bị tắt, ứng dụng debug và ký bằng test-key – phá vỡ hoàn toàn mô hình bảo mật của Android.

6. Các điểm yếu bổ sung khác

- SQL injection (CVE-2025-58395)

- WebView không an toàn (CVE-2025-58390)

- Lộ log (CVE-2025-58389)

- Mã hóa yếu

- Thư viện bên thứ ba dễ bị khai thác

Tất cả phản ánh một hệ sinh thái thiết bị thiếu tiêu chuẩn bảo mật tối thiểu.

Ý NGHĨA ĐỐI VỚI NGƯỜI DÙNG

Một khi bị khai thác, khung ảnh Uhale có thể trở thành:

- Cửa hậu xâm nhập mạng gia đình/doanh nghiệp, hỗ trợ di chuyển ngang, đánh cắp dữ liệu, hoặc cắm chốt chờ tấn công.

- Điểm xuất phát cho các chiến dịch tấn công quy mô lớn, lây lan mã độc sang thiết bị khác.

- Công cụ giám sát âm thầm, thu thập ảnh, file cá nhân hoặc hoạt động mạng theo thời gian thực.

- Mắt xích trong botnet, tham gia DDoS hoặc phát tán malware như Mirai hay Vo1d.

- Phương tiện lừa đảo, hiển thị QR code giả, nội dung độc hại hoặc khiêu khích.

Đây không chỉ là câu chuyện bảo vệ ảnh – mà là bảo vệ toàn bộ mạng của bạn.

LÀM SAO ĐỂ BẢO VỆ BẢN THÂN?

Nếu bạn đang sử dụng một khung ảnh chạy nền tảng Uhale:

1. Kiểm tra thương hiệu thiết bị

Nhiều khung ảnh Uhale được gắn mác thương hiệu khác. Nếu trong mô tả hoặc app có chữ “Uhale”, hãy thận trọng.

2. Tách riêng mạng Wi-Fi

Không để khung ảnh dùng chung Wi-Fi với máy tính làm việc hoặc thiết bị nhạy cảm. Hãy đặt nó vào mạng khách.

3. Tránh dùng Wi-Fi công cộng

Nhiều lỗ hổng dựa vào việc chặn và sửa đổi lưu lượng mạng.

4. Cập nhật phần mềm – nhưng phải cẩn trọng

Cơ chế cập nhật của thiết bị cũng có thể bị tấn công. Chỉ cập nhật từ nguồn chính thống.

5. Cân nhắc dừng sử dụng thiết bị

Với mức độ rủi ro cao, đôi khi lựa chọn an toàn nhất là ngưng sử dụng.

6. Giám sát mạng

Kiểm tra thiết bị lạ, lưu lượng bất thường hoặc mạng chậm bất thường.

TRÁCH NHIỆM CÔNG BỐ

Nghiên cứu hoàn thành vào tháng 5/2025. Chúng tôi đã nhiều lần cố gắng thông báo cho ZEASN – đơn vị sở hữu thương hiệu Uhale – nhưng không nhận được phản hồi.

Thậm chí, trang báo cáo lỗ hổng của họ còn có lỗi, khi nhấn nút “Report to ZEASN” chỉ tải lại trang và hiển thị thông báo giả thành công mà không gửi dữ liệu đi.

Sau khi đã thực hiện đầy đủ quy trình công bố có trách nhiệm, chúng tôi quyết định công khai thông tin để bảo vệ người dùng.

KẾT LUẬN

Những gì trông như một chiếc khung ảnh kỹ thuật số đơn giản thực chất có thể là một “con ngựa thành Troy”.

Các thiết bị dùng nền tảng Uhale không chỉ thiếu bảo mật cơ bản – mà còn chủ động khiến người dùng đối mặt với rủi ro mã độc, giám sát và xâm phạm mạng nội bộ.

Khi thế giới IoT tiếp tục mở rộng, thông điệp rất rõ ràng:

Nếu một thiết bị được kết nối, nó có thể trở thành mục tiêu. Và nếu nó bảo mật kém, nó chính là mối nguy.

Unitas cam kết đồng hành cùng doanh nghiệp, cung cấp các giải pháp và phân tích an ninh mạng tiên tiến nhất. Để nhận được tư vấn chuyên sâu hoặc hỗ trợ nhanh chóng, vui lòng liên hệ với chúng tôi qua email: info@unitas.vn hoặc Hotline: (+84) 939 586 168.