GIỚI HẠN MỜ DẦN GIỮA HAI THẾ GIỚI

Trong nhiều năm, công nghệ thông tin (IT) và công nghệ vận hành (OT) hoạt động tách biệt: IT dùng cho máy tính, trung tâm dữ liệu, mạng công cộng; còn OT dành cho hệ thống sản xuất công nghiệp.

Sự tách biệt này giúp OT tránh xa các cuộc tấn công mạng thường xảy ra với IT, nhưng đồng thời cũng hạn chế khả năng kết nối và tối ưu vận hành.

Gần đây, xu hướng hợp nhất IT và OT trên cùng một hạ tầng vật lý dựa trên giao thức IP đang trở nên phổ biến. Dù giúp giảm chi phí và tăng linh hoạt cho doanh nghiệp, nó lại khiến mạng OT dễ bị tấn công mạng hơn, kéo theo nhiều rủi ro kinh tế nghiêm trọng.

Nếu như một cuộc tấn công vào hệ thống văn phòng có thể được khôi phục nhờ backup hoặc khôi phục thảm họa, thì tấn công vào dây chuyền sản xuất hoặc hạ tầng trọng yếu có thể gây thiệt hại tức thời, khó khôi phục và lan rộng nhanh chóng.

NGUỒN GỐC CỦA CÁC CUỘC TẤN CÔNG MẠNG

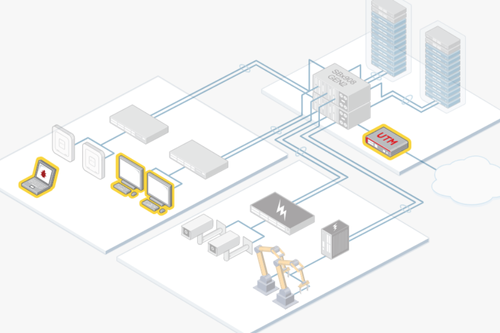

Hầu hết các cuộc tấn công đều bắt nguồn từ Internet. Mọi doanh nghiệp kết nối mạng công cộng đều có nguy cơ bị xâm nhập.

Giải pháp phổ biến là tường lửa (firewall) với khả năng UTM (Quản lý mối đe dọa hợp nhất) để ngăn các mối đe dọa xâm nhập.

Tuy nhiên, các điểm kết nối khác – như mạng không dây hoặc cổng vật lý – cũng là mục tiêu tấn công tiềm ẩn.

Trong mạng OT, thiết bị IoT hoặc camera IP có thể bị lợi dụng như “ngựa thành Troy”, xâm nhập từ bên trong. Ví dụ, chỉ cần thay thế một cảm biến từ xa bằng máy tính giả mạo địa chỉ MAC là đã có thể truy cập vào mạng sản xuất.

Vấn đề lớn là tấn công nội bộ lan truyền theo chiều ngang (lateral movement) – di chuyển giữa các thiết bị mà không bị tường lửa phát hiện cho đến khi liên lạc với máy chủ điều khiển. Điều này khiến việc phát hiện bị chậm trễ, kéo dài thiệt hại.

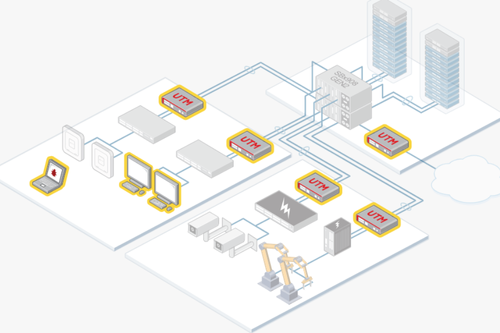

KIẾN TRÚC GIẢM THIỂU RỦI RO

Hai phương án thường được đề xuất để tăng cường bảo mật:

- Dùng một tường lửa cực mạnh cho toàn bộ lưu lượng mạng.

- Chia mạng thành nhiều subnet và đặt tường lửa cho từng phần.

Tuy nhiên, cả hai phương án đều tốn kém và làm giảm hiệu suất, khó khả thi trong thực tế.

THỜI GIAN ỨNG PHÓ LÀ YẾU TỐ QUYẾT ĐỊNH

Ngay cả khi hệ thống phòng thủ hoạt động, việc phản ứng kịp thời vẫn là yếu tố sống còn.

Khi phát hiện tấn công, firewall sẽ cảnh báo nhóm IT, nhưng phản ứng thủ công thường mất thời gian, dễ sai sót và để lại lỗ hổng.

Các cuộc tấn công thường xảy ra vào ban đêm hoặc cuối tuần, khi nhân sự vắng mặt – khiến thiệt hại tăng theo từng phút trôi qua.

Thời gian khôi phục càng lâu, thiệt hại kinh tế và uy tín doanh nghiệp càng lớn – đôi khi kéo dài hàng tuần.

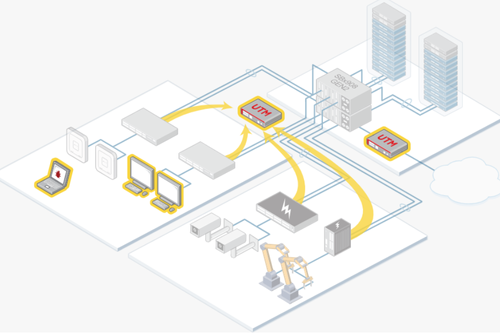

TỰ ĐỘNG HÓA – GIẢI PHÁP ỨNG PHÓ TỨC THỜI

Giải pháp là tự động hóa phản ứng – tạo ra “mạng tự bảo vệ” (self-defending network) có thể phản ứng ngay lập tức mà không cần con người can thiệp.

Ba yếu tố cần thiết của một hệ thống tự phòng thủ gồm:

- Hệ thống phát hiện thông minh tích hợp AI có khả năng nhận biết cả tấn công “zero-day”.

- Bộ điều hợp thông minh (AMF-Sec) có thể tự động chặn cổng kết nối, chuyển lưu lượng sang vùng an toàn hoặc cảnh báo quản trị viên.

- Mạng lập trình được, có thể ngay lập tức thực hiện lệnh cô lập thiết bị bị tấn công.

Giải pháp AMF-Sec từ Allied Telesis là ví dụ điển hình: tường lửa quét bản sao lưu lượng từ switch, phát hiện tấn công ngang mà không ảnh hưởng hiệu năng mạng.

CHUẨN BỊ VÀ PHẢN ỨNG NHANH CHÓNG

Phòng ngừa là cần thiết, nhưng khả năng phản ứng tự động mới là yếu tố quyết định giúp doanh nghiệp hạn chế thiệt hại.

Một hệ thống tự động, phối hợp thông minh giữa các thành phần bảo mật sẽ giúp mạng tự bảo vệ ngay khi bị tấn công, không phụ thuộc vào con người – giảm thiểu rủi ro và bảo vệ doanh nghiệp trước những mối đe dọa ngày càng tinh vi.

Unitas cam kết đồng hành cùng doanh nghiệp, cung cấp các giải pháp và phân tích an ninh mạng tiên tiến nhất. Để nhận được tư vấn chuyên sâu hoặc hỗ trợ nhanh chóng, vui lòng liên hệ với chúng tôi qua email: info@unitas.vn hoặc Hotline: (+84) 939 586 168.