Quản lý rủi ro an ninh mạng bên thứ ba (TPCRM & TPRM – Third Party Cyber Risk Management & Third Party Risk Management) đã trở thành một trọng tâm quan trọng đối với các doanh nghiệp do sự gia tăng của các cuộc tấn công vào chuỗi cung ứng. Kẻ tấn công ngày càng thay đổi chiến thuật, lợi dụng các bên thứ ba để lan truyền cuộc tấn công, khiến việc quản lý rủi ro trở thành yếu tố thiết yếu nhằm bảo vệ an ninh cho tổ chức.

Ví dụ, vụ vi phạm MOVEit năm 2023 bắt đầu khi kẻ tấn công khai thác một lỗ hổng trong phần mềm chuyển tập tin MOVEit – được nhiều tổ chức sử dụng – cho phép truy cập trái phép vào dữ liệu khách hàng và dữ liệu nội bộ nhạy cảm, dẫn đến việc rò rỉ dữ liệu trên diện rộng và gây thiệt hại lớn cả về tài chính lẫn uy tín.

Việc quản lý những rủi ro này bao gồm xác định các lỗ hổng, giám sát thực tiễn bảo mật của các nhà cung cấp và xử lý các mối đe dọa tiềm tàng trước khi chúng leo thang. Trong bài viết này, chúng ta sẽ tìm hiểu những yếu tố cơ bản của quản lý rủi ro an ninh mạng bên thứ ba, làm rõ các loại rủi ro mà doanh nghiệp phải đối mặt và lý giải vì sao mọi ngành nghề đều cần áp dụng cách tiếp cận chủ động để bảo vệ hệ sinh thái nhà cung cấp của mình.

Quản lý rủi ro an ninh mạng bên thứ ba là gì?

Quản lý rủi ro an ninh mạng bên thứ ba là quá trình xác định, giám sát và giảm thiểu các rủi ro an ninh mạng do các nhà cung cấp, đối tác hoặc đơn vị cung cấp dịch vụ bên ngoài gây ra. Các bên thứ ba này thường có quyền truy cập vào hệ thống quan trọng, dữ liệu độc quyền hoặc thông tin khách hàng nhạy cảm – khiến họ trở thành cánh cửa tiềm tàng cho các mối đe dọa mạng.

Ví dụ, nhiều tổ chức sử dụng dịch vụ lưu trữ đám mây từ bên thứ ba để xử lý dữ liệu nhạy cảm. Nếu nhà cung cấp này có các giao thức bảo mật yếu kém, một sự cố rò rỉ dữ liệu có thể ảnh hưởng không chỉ đến hệ thống của họ mà còn đến toàn bộ doanh nghiệp sử dụng dịch vụ đó. Tương tự, việc thuê ngoài dịch vụ hỗ trợ CNTT có thể giúp tinh giản vận hành, nhưng cũng có thể mang lại rủi ro nếu đơn vị cung cấp không triển khai các biện pháp bảo mật phù hợp.

Mục tiêu của quản lý rủi ro an ninh mạng bên thứ ba là chủ động ứng phó với các rủi ro trước khi chúng phát triển thành sự cố nghiêm trọng. Việc này bao gồm đánh giá thực tiễn an ninh mạng của đối tác, đảm bảo họ tuân thủ các tiêu chuẩn liên quan và thiết lập quy trình ứng phó sự cố rõ ràng. Nếu không có mức độ giám sát này, doanh nghiệp đang đặt cược chính sự an toàn của mình.

Các chức năng chính của TPCRM (Quản lý rủi ro an ninh mạng bên thứ ba)

-

Đánh giá rủi ro: Đánh giá mức độ ảnh hưởng tiềm ẩn và khả năng xảy ra của các lỗ hổng từ bên thứ ba.

-

Giám sát liên tục: Theo dõi liên tục các biện pháp bảo mật của nhà cung cấp để phát hiện sớm các rủi ro mới phát sinh.

-

Thỏa thuận với nhà cung cấp: Thiết lập các yêu cầu bảo mật rõ ràng trong hợp đồng nhằm đặt ra kỳ vọng ngay từ đầu.

-

Kế hoạch khắc phục: Cung cấp hướng dẫn từng bước, ưu tiên hành động, chiến lược giảm thiểu rủi ro và phương pháp chi tiết để xử lý các vấn đề đã xác định.

Việc hiểu và triển khai quản lý rủi ro an ninh mạng bên thứ ba không chỉ là một thực hành tốt – mà còn là điều bắt buộc trong kinh doanh hiện đại.

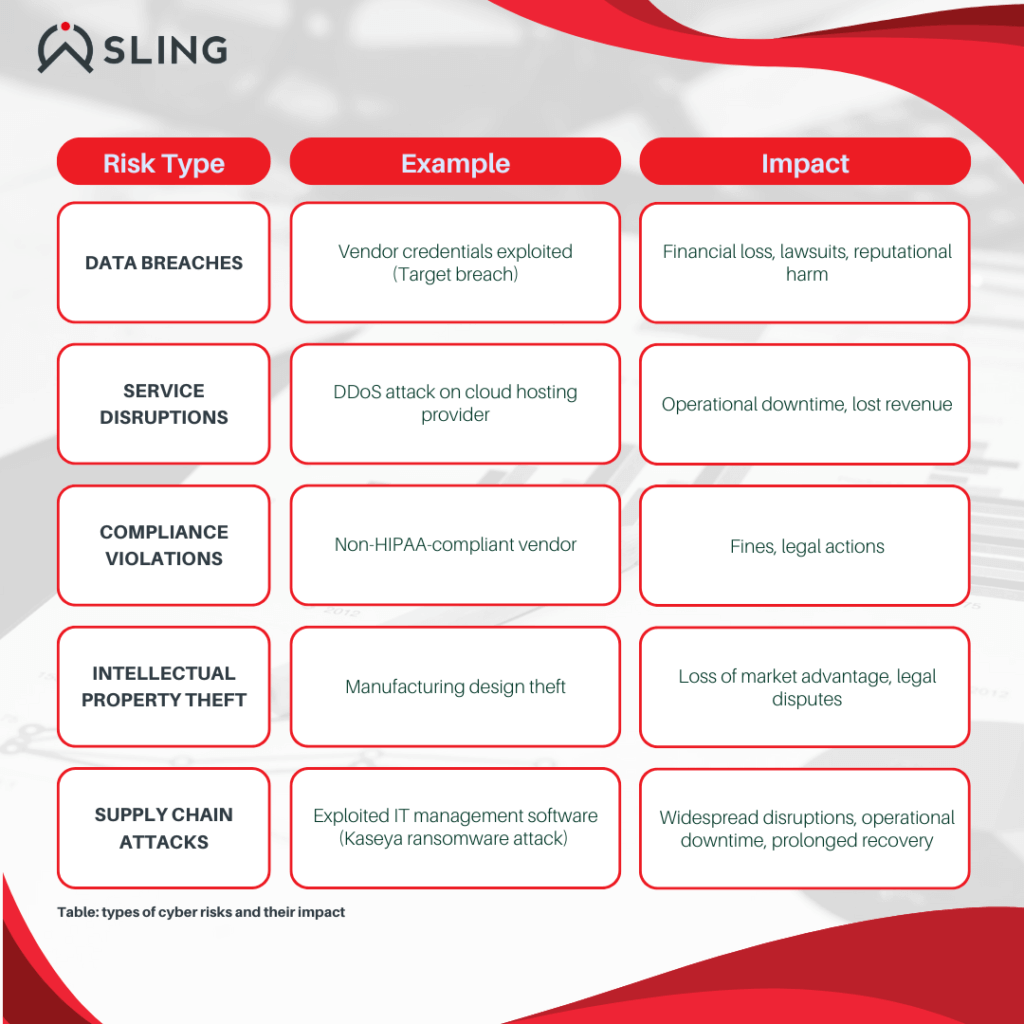

Các loại rủi ro an ninh mạng trong mối quan hệ với bên thứ ba

Doanh nghiệp phải đối mặt với nhiều rủi ro an ninh mạng khi hợp tác với các nhà cung cấp bên thứ ba, chủ yếu vì các đối tác này không phải lúc nào cũng tuân thủ các tiêu chuẩn bảo mật nghiêm ngặt. Hiểu rõ những rủi ro này là bước đầu tiên để giảm thiểu tác động của chúng. Dưới đây là những loại rủi ro phổ biến nhất:

1. Rò rỉ dữ liệu (Data Breaches)

Bên thứ ba thường xử lý dữ liệu nhạy cảm của khách hàng, nhân viên hoặc nội bộ doanh nghiệp. Nếu hệ thống bảo mật của họ bị xâm phạm, kẻ tấn công có thể lợi dụng quyền truy cập đó để thâm nhập vào hệ thống của bạn.

-

Ví dụ: Trong vụ rò rỉ dữ liệu của Target, hacker đã truy cập vào hệ thống thanh toán của Target thông qua thông tin đăng nhập bị đánh cắp từ một nhà cung cấp, làm lộ hàng triệu hồ sơ khách hàng.

-

Tác động: Thiệt hại tài chính, trách nhiệm pháp lý và ảnh hưởng nghiêm trọng đến uy tín thương hiệu.

2. Gián đoạn dịch vụ (Service Disruptions)

Nếu nhà cung cấp bị tấn công mạng, hệ thống của họ có thể bị tê liệt, ảnh hưởng trực tiếp đến hoạt động kinh doanh của bạn.

-

Ví dụ: Một cuộc tấn công DDoS vào nhà cung cấp dịch vụ lưu trữ đám mây có thể khiến hệ thống của bạn ngừng hoạt động trong nhiều giờ hoặc nhiều ngày.

-

Tác động: Mất năng suất, thất thu và giảm niềm tin của khách hàng.

3. Vi phạm quy định (Compliance Violations)

Các quy định như GDPR, HIPAA, DORA, và NIS2 yêu cầu doanh nghiệp phải bảo vệ dữ liệu, ngay cả khi dữ liệu đó do bên thứ ba xử lý.

-

Ví dụ: Một đơn vị chăm sóc sức khỏe sử dụng nhà cung cấp không tuân thủ HIPAA có thể bị phạt nặng nếu dữ liệu bệnh nhân bị lộ.

-

Tác động: Bị xử phạt hành chính, chịu sự giám sát chặt chẽ từ cơ quan kiểm toán.

4. Đánh cắp tài sản trí tuệ (Intellectual Property Theft)

Các bên thứ ba có quyền truy cập vào thông tin độc quyền như thiết kế sản phẩm hoặc bí mật kinh doanh có thể vô tình để lộ dữ liệu do bảo mật yếu.

-

Ví dụ: Một công ty sản xuất có thể bị đánh cắp bản thiết kế sản phẩm thông qua mạng lưới nhà cung cấp bị xâm nhập, dẫn đến sản phẩm giả mạo tràn lan trên thị trường.

-

Tác động: Mất lợi thế cạnh tranh và nguy cơ kiện tụng pháp lý.

5. Tấn công chuỗi cung ứng (Supply Chain Attacks)

Tội phạm mạng thường nhắm vào các nhà cung cấp để qua đó tấn công hệ thống của khách hàng, lợi dụng mối quan hệ tin cậy giữa hai bên.

-

Ví dụ: Năm 2021, vụ tấn công ransomware vào Kaseya – một nhà cung cấp phần mềm quản lý CNTT – đã được sử dụng để triển khai mã độc đến hàng trăm khách hàng của họ, ảnh hưởng đến doanh nghiệp trên toàn thế giới bao gồm trường học, bệnh viện và chuỗi bán lẻ.

-

Tác động: Gián đoạn hoạt động diện rộng, thiệt hại tài chính do trả tiền chuộc và thời gian ngừng hoạt động kéo dài.

Giải pháp của Sling cho Quản lý rủi ro an ninh mạng bên thứ ba

Việc quản lý hiệu quả các rủi ro an ninh mạng từ bên thứ ba đòi hỏi những công cụ tiên tiến và cách tiếp cận chủ động. Sling cung cấp một giải pháp toàn diện, được thiết kế riêng để đáp ứng sự phức tạp của các mạng lưới nhà cung cấp hiện đại, giúp tổ chức trang bị đầy đủ công cụ cần thiết để đón đầu và đối phó kịp thời với các mối đe dọa.

1. Chấm điểm rủi ro độc quyền (Proprietary Risk Scoring)

Nền tảng của Sling sử dụng các thuật toán tiên tiến để tính toán một Sling Score độc nhất cho từng bên thứ ba, kết hợp nhiều nguồn dữ liệu để tạo nên hồ sơ rủi ro toàn diện.

Dữ liệu đầu vào chính gồm có:

-

Báo cáo chi tiết về các rủi ro liên quan đến toàn bộ danh mục và rủi ro riêng của từng công ty, kèm theo phân tích ưu tiên các vấn đề nghiêm trọng.

-

Phân tích lỗ hổng trên các tài sản kỹ thuật số.

-

Thông tin thu thập từ Darknet về các mối đe dọa tấn công tiềm ẩn.

Lợi ích:

Doanh nghiệp nắm được mối quan hệ bên thứ ba nào dễ bị tổn thương nhất và có thể ưu tiên xử lý rủi ro một cách hiệu quả.

2. Giám sát liên tục (Continuous Monitoring)

Sling cung cấp khả năng giám sát theo thời gian thực đối với các hoạt động bảo mật của nhà cung cấp bên thứ ba, giúp phát hiện sớm các rủi ro mới nổi.

Tính năng chính:

-

Cảnh báo tự động khi phát hiện rủi ro hoặc hành vi không tuân thủ.

-

Cập nhật thường xuyên về tình trạng bảo mật của nhà cung cấp.

-

Tích hợp với các quy trình xử lý sự cố sẵn có của doanh nghiệp.

Lợi ích:

Doanh nghiệp có thể hành động kịp thời để ngăn chặn rủi ro trước khi phát sinh sự cố nghiêm trọng.

3. Góc nhìn của kẻ tấn công (Attacker’s View)

Sling tích hợp dữ liệu tình báo mối đe dọa nhằm mô phỏng cách kẻ tấn công nhìn nhận và ưu tiên các lỗ hổng của nhà cung cấp. Bằng cách hiểu chiến thuật của hacker, tổ chức có thể tăng cường bảo vệ đúng trọng tâm.

Tính năng chính:

-

Xác định các nhà cung cấp có giá trị cao dựa trên quyền truy cập và lỗ hổng.

-

Cung cấp góc nhìn toàn cảnh về bề mặt tấn công do kết nối bên thứ ba tạo ra.

Lợi ích:

Tổ chức hiểu rõ vị trí dễ bị tấn công nhất và có thể chủ động phòng ngừa trước khi bị khai thác.

4. Báo cáo hành động và phân tích chuyên sâu (Actionable Insights and Tailored Reporting)

Sling cung cấp các báo cáo chi tiết và thực tiễn, được thiết kế để hỗ trợ doanh nghiệp nâng cao chiến lược an ninh mạng dựa trên hồ sơ rủi ro của từng nhà cung cấp.

Ví dụ về báo cáo:

-

Portfolio Report: Tổng quan sâu về tư thế bảo mật của toàn bộ danh mục nhà cung cấp, làm rõ cách điểm số và rủi ro ảnh hưởng đến khả năng chống chịu mạng tổng thể.

-

Cyber Risk Report: Phân tích chi tiết về tư thế bảo mật của từng nhà cung cấp cụ thể, nêu rõ các rủi ro góp phần hình thành Sling Score.

Lợi ích:

Giúp doanh nghiệp ra quyết định dựa trên dữ liệu, tăng cường hiệu quả bảo vệ hoạt động kinh doanh.

| Tính năng | Mô tả | Lợi ích |

| Chấm điểm rủi ro độc quyền | Kết hợp tình báo, lỗ hổng và dữ liệu từ Darknet | Xác định vendor có mức rủi ro cao |

| Giám sát liên tục | Theo dõi trạng thái bảo mật của vendor theo thời gian thực | Phát hiện sớm các rủi ro mới phát sinh |

| Góc nhìn của kẻ tấn công | Mô phỏng quan điểm của hacker về điểm yếu của vendor | Chủ động phòng ngừa trước khi bị tấn công |

| Báo cáo hành động | Báo cáo tuỳ chỉnh kém khuyến nghị cụ thể | Quyết định an ninh mạng dựa trên dữ liệu |

Cách bắt đầu với Quản lý rủi ro an ninh mạng bên thứ ba

Việc quản lý rủi ro an ninh mạng từ các bên thứ ba có thể gây cảm giác phức tạp, nhưng với công cụ và chiến lược phù hợp, bạn hoàn toàn có thể bảo vệ doanh nghiệp khỏi các lỗ hổng do nhà cung cấp bên ngoài gây ra. Thực hiện các bước như đánh giá rủi ro, thiết lập tiêu chuẩn bảo mật rõ ràng, giám sát hoạt động của nhà cung cấp và chuẩn bị kịch bản ứng phó sự cố chính là nền tảng cho một tư thế an ninh mạng vững chắc.

Tuy nhiên, để triển khai những bước này một cách hiệu quả, doanh nghiệp cần có nền tảng và chuyên môn phù hợp – đó chính là nơi mà giải pháp quản lý rủi ro bên thứ ba của Sling phát huy vai trò. Với công nghệ tiên tiến, Sling giúp bạn kiểm soát toàn diện hệ sinh thái nhà cung cấp, chủ động xác định lỗ hổng và xử lý rủi ro trước khi chúng trở thành sự cố nghiêm trọng.

Thông tin hãng cung cấp giải pháp

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Sling, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks ….