Sau khi thiết lập cơ sở hạ tầng và thu thập một dòng chảy liên tục các thông tin đăng nhập bị xâm phạm, các tác nhân đe dọa sẵn sàng kiếm tiền từ chúng. Chương này tiếp tục khám phá sự trỗi dậy của các mô hình dựa trên đăng ký và sự xuất hiện của danh sách ULP, tiết lộ sự tinh vi và thương mại hóa ngày càng tăng của hành vi trộm cắp thông tin đăng nhập trong môi trường mối đe dọa mạng ngày nay. Cấu trúc này cho phép các tác nhân đe dọa ít kỹ năng hơn tham gia vào giao dịch; một khi họ thiết lập được một cơ sở hạ tầng hiệu quả, infostealer có thể cung cấp một dòng ổn định các thiết bị bị nhiễm, cho phép các tác nhân nhanh chóng tung thông tin đăng nhập ra thị trường để bán.

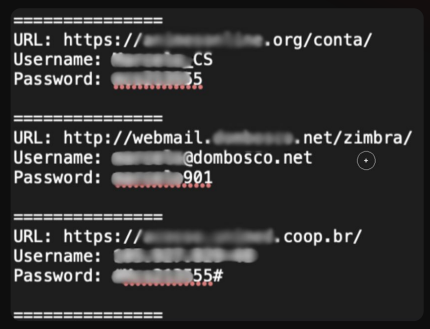

Ví dụ về một file “Password.txt” bên trong một con bot, bao gồm đầy đủ cả username và password

Các diễn đàn tội phạm mạng và bán hàng riêng lẻ chuyên buôn bán thông tin đăng nhập

Một trong những cách phổ biến hoặc truyền thống để kiếm tiền từ những thông tin đăng nhập bị xâm phạm đó là chào bán chúng trên các diễn đàn tội phạm mạng cho các tác nhân đe dọa có thể quan tâm đến việc khai thác thêm cho lợi nhuận tài chính của riêng họ.

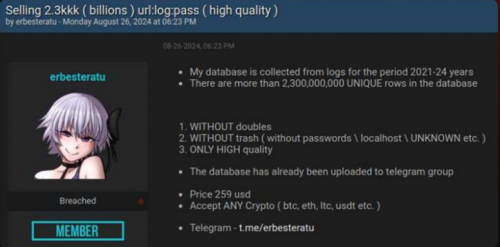

Dưới đây là ảnh chụp màn hình phản ánh chiến lược đó — một tác nhân đe dọa niêm yết để bán một gói 2,3 tỷ thông tin đăng nhập bị xâm phạm (dưới dạng url:login:password) được thu thập từ năm 2021 đến năm 2024, với giá 259 đô la Mỹ.

Một tác nhân rao bán 2,3 triệu gói ULPs với mức giá 259$

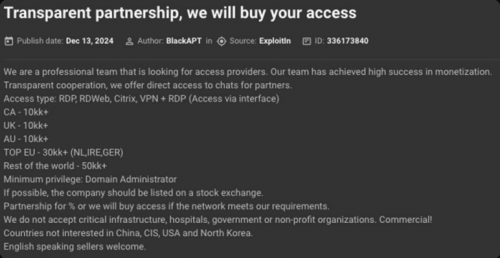

Trong khi một số tác nhân ưu tiên số lượng lớn, bán thông tin đăng nhập hàng loạt với bộ lọc tối thiểu, như đã thấy ở trên, những người khác lại có cách tiếp cận chiến lược hơn, phân khúc dữ liệu bị đánh cắp để phục vụ các người mua khác nhau dựa trên giá trị của các quyền truy cập cụ thể. Điều này có thể thực hiện được nhờ khả năng mở rộng của mô hình kinh doanh — các tác nhân đe dọa có thể lây nhiễm một số lượng máy không giới hạn để đáp ứng nhu cầu trên thị trường thông tin đăng nhập bị đánh cắp và thành công trong việc thu thập thông tin đăng nhập VPN nhạy cảm nếu họ lây nhiễm một số lượng lớn máy. Dưới đây là một ví dụ về một sự cố cho thấy nhu cầu về thông tin đăng nhập bị xâm phạm của các tổ chức.

Một người điều hành nhóm tin tặc đăng về việc họ quan tâm đến thông tin đăng nhập có thể kiếm tiền

Bài đăng này là một ví dụ rõ ràng về các chiến lược kiếm tiền trong hệ sinh thái tội phạm mạng, đặc biệt thể hiện sự hợp tác giữa các Nhà Môi Giới Quyền Truy Cập Ban Đầu (Initial Access Brokers – IABs) và các tác nhân đe dọa khác. Nhóm BlackAPT, tìm kiếm rõ ràng các nhà cung cấp quyền truy cập cung cấp các điểm xâm nhập mạng có giá trị cao như RDP, RDWeb, Citrix với đặc quyền quản trị trong các tổ chức thương mại lớn. Bằng cách mua hoặc chia sẻ lợi nhuận với IABs, họ thiết lập chỗ đứng cho các cuộc tấn công nâng cao, tối ưu hóa hoạt động của họ để có lợi nhuận tài chính tối đa. Bài đăng này làm nổi bật bản chất có cấu trúc và chuyên nghiệp của thị trường tội phạm mạng, nơi các vai trò chuyên biệt như IABs hỗ trợ các nỗ lực kiếm tiền quy mô lớn đồng thời tuân thủ các tiêu chí mục tiêu về lợi nhuận.

Tuy nhiên, phương pháp kiếm tiền từ thông tin đăng nhập bị đánh cắp tương đối đơn giản này bằng cách liệt kê chúng trên các diễn đàn không hỗ trợ hiệu quả các tác nhân đe dọa nhắm đến lợi nhuận quy mô lớn hoặc điều hành các mô hình kinh doanh trong các thị trường cạnh tranh cao. Tương tự như sự phát triển kinh doanh hợp pháp, hệ sinh thái tội phạm mạng đã áp dụng nhiều mô hình kiếm tiền khác nhau trong những năm gần đây, bao gồm cả các thị trường tự động và mô hình đăng ký.

Áp dụng các thị trường tự động (automated markets)

Các thị trường tự động để bán thông tin đăng nhập bị xâm phạm, chẳng hạn như “Russian Market”, đã nổi lên như một giải pháp cho các vấn đề về khả năng mở rộng mà các tác nhân trên các diễn đàn tội phạm mạng phải đối mặt. Các thị trường này tận dụng chức năng tự động, cho phép người mua truy vấn tức thì các cơ sở dữ liệu khổng lồ về dữ liệu bị đánh cắp và mua các thông tin đăng nhập cụ thể trong một quy trình liền mạch, theo yêu cầu. Người dùng có thể lọc tìm kiếm theo các tham số như tên miền email, dịch vụ, vị trí địa lý hoặc loại phần mềm độc hại đánh cắp thông tin, với nền tảng tự động hóa các bước truy xuất và giao dịch. Hiệu quả này loại bỏ việc thương lượng thủ công, phục vụ những người mua tìm kiếm quyền truy cập nhanh chóng vào dữ liệu chính xác. Ví dụ, một người mua có thể tìm kiếm thông tin đăng nhập liên quan đến “examplebank.com” và ngay lập tức nhận được các kết quả phù hợp với một khoản phí cố định, chẳng hạn như 5 đô la cho mỗi mục.

Cần lưu ý rằng các thị trường hướng đến nhật ký (log-oriented markets) rất năng động và cạnh tranh. Ví dụ, Genesis Market ra mắt vào khoảng năm 2018 và vẫn rất phổ biến cho đến khi bị cơ quan thực thi pháp luật tịch thu vào tháng 4 năm 2023. Việc ra mắt Exodus Market vào tháng 1 năm 2024, giới thiệu mô hình đăng ký trả phí, có thể liên quan đến việc bán cơ sở hạ tầng của Genesis trên các diễn đàn dark web sau khi nó bị đóng cửa — tiếp tục làm nổi bật bản chất phát triển của thị trường. Về quy mô, KELA đã thu thập hơn 360 triệu tài khoản bị xâm phạm từ Russian Market kể từ năm 2019.

Dữ liệu của KELA cho thấy sự gia tăng đáng kể trong danh sách nhật ký trên Russian Market trong những năm qua, với số lượng tài khoản bị xâm phạm tăng lên hơn 138 triệu vào năm 2024. Sự tăng vọt đáng kể nhất xảy ra từ năm 2021 đến năm 2023, đạt đỉnh 129 triệu vào năm 2023. Tuy nhiên, dữ liệu đầu năm 2025 cho thấy sự suy giảm tiềm năng, với khoảng 14 triệu tài khoản từ 290.000 bot (giảm hơn 50% so với cùng kỳ năm 2024), cho thấy sự chậm lại có thể xảy ra trong hoạt động trung bình hàng tháng của thị trường.

Áp dụng Mô hình đăng ký (‘đám mây nhật ký – cloud of logs’)

Mô hình đăng ký mang lại hiệu quả và tính bền vững cao hơn so với các giao dịch mua bán một lần truyền thống (như đã thấy ở trên). Các tác nhân đe dọa ngày càng kiếm tiền từ thông tin đăng nhập thông qua việc đăng ký dịch vụ thông tin đăng nhập bị xâm phạm của họ, cho phép khách hàng của họ có quyền truy cập liên tục vào dữ liệu bị đánh cắp mà không cần xử lý từng giao dịch mua bán. Mô hình đăng ký giải quyết vấn đề về khả năng mở rộng đã đề cập trước đó — ví dụ, nếu một tác nhân đe dọa vận hành cơ sở hạ tầng liên tục nhận được hàng nghìn thông tin đăng nhập bị xâm phạm mỗi ngày, việc bán chúng thủ công theo lô sẽ không hiệu quả. Mô hình đăng ký cho phép các tác nhân đe dọa tăng số lượng khách hàng thường xuyên và quản lý khối lượng dữ liệu lớn hơn một cách dễ dàng.

Cách tiếp cận hợp lý này, chủ yếu được quản lý trên các kênh Telegram, khiến mô hình đăng ký đặc biệt hấp dẫn đối với các tác nhân đe dọa tập trung vào việc kiếm tiền từ thông tin đăng nhập bị đánh cắp bởi infostealer, vì nó hỗ trợ nhu cầu của họ về một cơ sở hạ tầng đáng tin cậy và dễ quản lý. Các nền tảng như vậy cung cấp cơ sở hạ tầng thiết yếu cho các hoạt động này, bao gồm lưu trữ tệp và API để quản lý dễ dàng, giúp đơn giản hóa quy trình và giảm chi phí cho các tác nhân đe dọa.

Áp dụng Danh sách ULP (url : login : pass) nhằm đánh cắp thông tin đăng nhập

Song song với việc áp dụng các mô hình đăng ký, danh sách ULP (url : login : pass) cũng có giá trị đối với một số tội phạm mạng. Các danh sách này thể hiện một định dạng đơn giản hóa và có cấu trúc của thông tin đăng nhập bị đánh cắp, trong đó mỗi mục chứa URL dịch vụ, tên người dùng hoặc email liên quan và mật khẩu, đồng thời không bao gồm dữ liệu bổ sung về chính máy bị nhiễm.

Danh sách ULP được cho là có nguồn gốc chủ yếu từ infostealer, thứ thu thập thông tin đăng nhập trực tiếp từ các máy bị nhiễm. Những thông tin đăng nhập này sau đó được định dạng thành cấu trúc ULP để dễ dàng phổ biến và kiếm tiền hơn. Các danh sách này thường được chia sẻ trên các diễn đàn tội phạm mạng và các kênh Telegram, thay vì được bán trong các “đám mây nhật ký” lớn, tổng hợp.

Không giống như dữ liệu hàng loạt dưới dạng tệp nhật ký hoặc kho lưu trữ thường thấy trong các mô hình trước đây, danh sách ULP ngắn gọn, dễ phân tích và được điều chỉnh để các tác nhân đe dọa sử dụng nhanh chóng. Việc phân phối riêng biệt và cấu trúc hợp lý của chúng khiến chúng đặc biệt hấp dẫn đối với các cuộc tấn công nhồi nhét thông tin đăng nhập (credential stuffing) ít tốn công sức, các chiến dịch lừa đảo và chiếm đoạt tài khoản có mục tiêu.

Sự thay đổi này cho thấy sự phát triển liên tục của nền kinh tế tội phạm mạng, tập trung vào việc tối đa hóa khả năng sử dụng và hiệu quả cho cả người bán và người mua, đồng thời phục vụ cả các tác nhân đe dọa ít tinh vi hơn, những người tìm kiếm quyền truy cập tức thì vào dữ liệu có thể hành động. Khi các tác nhân đe dọa tinh chỉnh chiến thuật của họ, thị trường infostealer có khả năng vẫn là một vectơ quan trọng trong tội phạm mạng, thúc đẩy cả hoạt động bất hợp pháp cá nhân và có tổ chức trên toàn cầu. Để có ngữ cảnh, KELA đã quan sát hơn 4,3 triệu máy bị nhiễm phần mềm độc hại đánh cắp thông tin trên toàn cầu, chiếm hơn 330 triệu thông tin đăng nhập bị xâm phạm trong năm 2024. Ngoài ra, gần 40% máy bị nhiễm trong hồ dữ liệu của KELA bao gồm thông tin đăng nhập cho các hệ thống doanh nghiệp nhạy cảm, chẳng hạn như hệ thống quản lý nội dung, email, Active Directory, Federation Services và máy tính để bàn từ xa.

Do các cuộc tấn công infostealer phát triển và lan rộng nhanh chóng, KELA đã tiến hành phân tích sâu về các máy bị nhiễm infostealer của nhân viên doanh nghiệp, phân tích hồ sơ của các nạn nhân đó để xác định mối đe dọa và đề xuất các biện pháp đối phó.

Đọc toàn bộ báo cáo tại đây.

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp