Giới Thiệu

WebSocket là một giao thức truyền thông cho phép trao đổi dữ liệu hai chiều (full-duplex) qua một kết nối TCP duy nhất, giúp duy trì giao tiếp liền mạch theo thời gian thực. Khi nhu cầu về tương tác thời gian thực ngày càng tăng trong các ứng dụng web hiện đại, WebSocket đã được áp dụng rộng rãi, hỗ trợ nhiều trường hợp sử dụng như nhắn tin tức thời, thông báo trực tiếp, trò chơi trực tuyến và bảng điều khiển tương tác. Tuy nhiên, sự phổ biến của WebSocket cũng mở rộng attack surface, khiến các ứng dụng dễ bị tổn thương bởi các lỗ hổng bảo mật nghiêm trọng.

Trong bài viết này, chúng ta sẽ khám phá các lỗ hổng của giao thức WebSocket, bắt đầu với việc hiểu rõ nền tảng của WebSocket, cách thức hoạt động và lý do nó trở nên quan trọng. Sau đó, chúng ta sẽ đi sâu vào các lỗ hổng bảo mật cụ thể cùng những hậu quả tiềm ẩn. Cuối cùng, bài viết sẽ thảo luận về cách AI có thể hỗ trợ tự động phát hiện lỗ hổng, nâng cao khả năng quét và cải thiện tư thế bảo mật tổng thể.

Hiểu Về WebSocket: Khái Niệm, Lợi Ích và Cách Hoạt Động

WebSocket là gì?

WebSocket là một giao thức tiêu chuẩn cho phép giao tiếp hai chiều liên tục giữa trình duyệt web và máy chủ. Không giống như HTTP, vốn dựa vào cơ chế yêu cầu – phản hồi (request-response), WebSocket thiết lập một kết nối liên tục, cho phép dữ liệu truyền đồng thời theo cả hai hướng mà không cần liên tục mở và đóng kết nối. Điều này giúp giảm đáng kể độ trễ so với HTTP truyền thống.

Tại sao sử dụng WebSocket?

WebSocket lý tưởng cho các ứng dụng thời gian thực. Các phương pháp truyền thống như HTTP polling tiêu tốn nhiều tài nguyên và gây ra độ trễ không cần thiết. WebSocket giải quyết những vấn đề này bằng cách duy trì một kết nối mở, phù hợp với các ứng dụng như:

-

Phòng chat

-

Phát trực tiếp (live streaming)

-

Trò chơi trực tuyến

-

Chỉnh sửa tài liệu theo thời gian thực

-

Ứng dụng web tương tác

WebSocket hoạt động như thế nào?

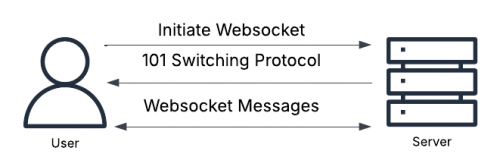

Giao thức WebSocket hoạt động qua hai giai đoạn chính:

-

Handshake: Kết nối bắt đầu bằng một yêu cầu nâng cấp (HTTP Upgrade Request), chuyển đổi giao thức giao tiếp từ HTTP sang WebSocket.

-

Giao tiếp: Sau khi nâng cấp, máy chủ và máy khách trao đổi dữ liệu thông qua kết nối liên tục dưới dạng các frames, giúp truyền tải thông điệp một cách hiệu quả và theo thời gian thực.

Mặc dù WebSocket rất hiệu quả, nhưng giai đoạn bắt tay và cơ chế truyền khung liên tục có thể mở ra những lỗ hổng bảo mật mà kẻ tấn công có thể khai thác.

Các Lỗ Hổng Bảo Mật Phổ Biến của WebSocket

Trong phần này, chúng ta sẽ khám phá một số lỗ hổng quan trọng ảnh hưởng đến WebSocket, được minh họa bằng các tình huống thực tế, ví dụ và các CVE đã được ghi nhận.

-

Bỏ Qua Xác Thực qua WebSocket

Lỗ hổng bỏ qua xác thực xảy ra khi các triển khai WebSocket không xác thực người dùng đúng cách hoặc không duy trì trạng thái phiên một cách an toàn. Kẻ tấn công có thể khai thác những sai sót này để truy cập trái phép, gây rủi ro cho dữ liệu nhạy cảm. -

Tấn Công Chèn Mã (SQL, Command, XSS, v.v.)

Tương tự như các phương thức giao tiếp khác có liên quan đến đầu vào của người dùng, WebSocket có thể bị tấn công chèn mã nếu dữ liệu đầu vào không được xử lý đúng cách. Kẻ tấn công có thể chèn mã độc hoặc lệnh vào các tin nhắn WebSocket, dẫn đến các cuộc tấn công như SQL Injection, thực thi lệnh từ xa (Command Injection) hoặc Cross-Site Scripting (XSS). -

Chiếm Quyền WebSocket Xuyên Trang (CSWH)

Chiếm quyền WebSocket xuyên trang xảy ra khi kẻ tấn công lừa trình duyệt của người dùng thiết lập kết nối WebSocket trái phép, lợi dụng phiên đã được xác thực trước đó. Điều này cho phép kẻ tấn công chặn, chỉnh sửa hoặc gửi các tin nhắn độc hại.

Các Tình Huống Tấn Công Thực Tế Sử Dụng WebSocket

1. Truy Cập Dữ Liệu Thời Gian Thực Trái Phép qua WebSocket Injection

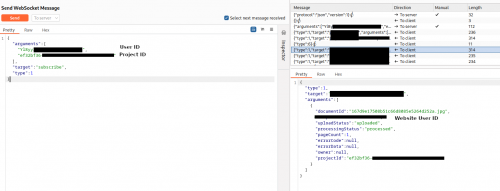

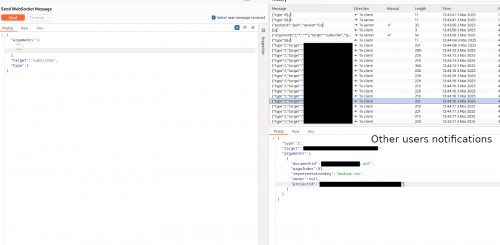

Một trong những mục đích phổ biến của WebSocket là cung cấp thông báo theo thời gian thực. Trong một kịch bản thông thường, sau khi hoàn tất quá trình bắt tay WebSocket, máy chủ sẽ yêu cầu user ID và project ID. Cách thiết kế này đảm bảo rằng thông báo chỉ được gửi đến người dùng liên quan trong một dự án cụ thể.

Ví dụ, đây là một yêu cầu WebSocket hợp lệ và phản hồi tương ứng khi có tệp mới được tải lên:

Tuy nhiên, chúng tôi phát hiện rằng nếu thay user ID và project ID bằng ký tự đại diện như dấu *, WebSocket bắt đầu gửi thông báo cho tất cả người dùng và dự án. Điều này mở ra nguy cơ truy cập trái phép vào thông tin nhạy cảm của người dùng và dữ liệu dự án.

Lỗ hổng này làm lộ lượng lớn dữ liệu thời gian thực đáng lẽ phải được bảo mật, cho thấy một thiếu sót nghiêm trọng trong việc kiểm soát truy cập của WebSocket.

2. Thao Túng Thông Báo Được Gửi Qua WebSocket

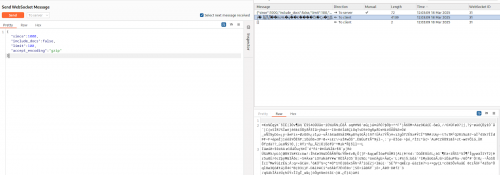

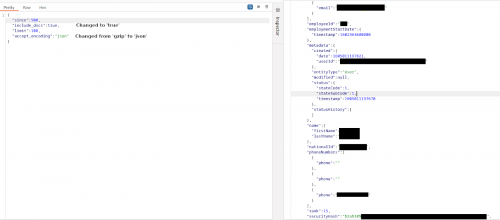

Hãy tưởng tượng một trang web có trang đăng nhập. Ngay khi trang tải, một kết nối WebSocket được thiết lập để lấy thông tin về những thay đổi gần đây trong cơ sở dữ liệu liên quan. Ví dụ, hãy xem xét yêu cầu và phản hồi sau:

Bằng cách phân tích tin nhắn gửi đến máy chủ, có vẻ khá dễ dàng để thao túng yêu cầu, ít nhất là để nhận được thông tin có thể đọc được thay vì nội dung nhị phân. Tuy nhiên, phát hiện của chúng tôi rất đáng báo động – chỉ với một vài chỉnh sửa đơn giản trong yêu cầu, dữ liệu nhận được không chỉ phản ánh những thay đổi gần đây trong ứng dụng mà còn làm lộ thông tin đăng nhập của người dùng:

3. CVE-2024-55591 / CVE-2025-24472 – Lỗ Hổng Bỏ Qua Xác Thực trong FortiOS và FortiProxy

Một lỗ hổng bỏ qua xác thực nghiêm trọng trong FortiOS và FortiProxy, bắt nguồn từ việc xử lý sai trong module WebSocket của Node.js. Lỗ hổng này cho phép kẻ tấn công từ xa khai thác một cơ chế xác thực thay thế, từ đó leo thang đặc quyền lên cấp độ “super-admin”. Điều này nhấn mạnh tầm quan trọng của việc triển khai WebSocket an toàn, xác thực chặt chẽ và kiểm tra đầu vào nghiêm ngặt để ngăn chặn truy cập trái phép vào nội dung bị hạn chế.

Kết Luận về Các Trường Hợp Sử Dụng

Mặc dù WebSocket thường được sử dụng trong các ứng dụng trò chuyện, thông báo và trao đổi dữ liệu thời gian thực, các nhà phát triển có thể đánh giá thấp mức độ nhạy cảm và các rủi ro bảo mật tiềm ẩn từ việc triển khai không đúng cách. Điều này có thể dẫn đến những mối đe dọa nghiêm trọng ngoài phạm vi dự kiến ban đầu.

Ngay cả những lỗ hổng nhỏ, trong các trường hợp tưởng chừng vô hại như chatbot hoặc thông báo cơ bản, cũng có thể bị khai thác với hậu quả nghiêm trọng. Điều này nhấn mạnh sự cần thiết của các biện pháp bảo mật nghiêm ngặt trên tất cả các triển khai WebSocket.

Bảo Mật Giao Tiếp WebSocket: Các Phương Pháp Tốt Nhất

✅ Xác Thực Dữ Liệu Đầu Vào

Đảm bảo tất cả các tin nhắn WebSocket gửi đến được kiểm tra và xử lý đúng cách. Việc xác thực đầu vào chặt chẽ giúp giảm thiểu nguy cơ tấn công chèn mã (injection) và các hành vi bất thường bằng cách ngăn chặn dữ liệu độc hại hoặc sai định dạng trước khi xử lý.

✅ Xác Thực Dựa Trên Ticket

Triển khai cơ chế xác thực mạnh mẽ, chẳng hạn như xác thực dựa trên ticket, để đảm bảo người dùng được xác thực chính xác trong quá trình bắt tay WebSocket. Điều này giúp thiết lập phiên an toàn và giảm thiểu rủi ro truy cập trái phép.

✅ Sử Dụng WebSocket Bảo Mật (wss://)

Luôn sử dụng kết nối WebSocket bảo mật (wss://) thay vì kết nối không an toàn (ws://). Việc sử dụng mã hóa TLS giúp ngăn chặn dữ liệu bị đánh cắp, đảm bảo giao tiếp an toàn giữa máy khách và máy chủ.

Xác Minh Header Origin

Bắt buộc kiểm tra chặt chẽ Header Origin trong quá trình bắt tay WebSocket. Việc xác minh nguồn gốc đúng cách giúp giảm thiểu rủi ro tấn công chiếm quyền WebSocket xuyên trang (CSWSH) bằng cách đảm bảo kết nối chỉ đến từ các miền đáng tin cậy.

Ứng Dụng AI Để Tự Động Phát Hiện Lỗ Hổng WebSocket

Để phát hiện lỗ hổng WebSocket hiệu quả hơn, chúng tôi đã tích hợp các kỹ thuật AI vào quy trình quét bảo mật tại ULTRA RED. Không giống như các phương pháp dựa trên quy tắc cứng nhắc, hệ thống AI của chúng tôi sử dụng machine learning và xử lý ngôn ngữ tự nhiên (NLP) để nhận diện các lỗi logic phức tạp, các lỗ hổng bỏ qua xác thực tinh vi và các cuộc tấn công chèn mã trong luồng dữ liệu WebSocket.

Nhờ các cải tiến liên tục, nền tảng ULTRA RED CTEM có thể tìm thấy lỗ hổng nhanh hơn, giảm báo động giả và phát hiện các mối đe dọa mà các phương pháp truyền thống thường bỏ sót. Vì ai mà không thích một công cụ thông minh hơn thay vì phải đoán mò bằng tay, đúng không?

Thông tin hãng cung cấp giải pháp

Unitas là nhà phân phối ủy quyền tại Việt Nam của các hãng công nghệ lớn của thế giới: Commvault, ExaGrid, VergeIO, Nexsan, DDN, Tintri, MinIO, LogicMonitor, Netgain, Kela, UltraRed, Quokka, Safous, Hackuity, Cyabra, Cymetrics, ThreatDown, F-Secure, OutSystems, Micas Networks …