Trong năm 2024, các mối đe dọa an ninh mạng tiếp tục phát triển, với các lỗ hổng đáng kể xuất hiện trên một loạt các hệ thống nổi tiếng. Những lỗ hổng này đã được thảo luận rộng rãi trên các diễn đàn tội phạm mạng, nơi các tác nhân đe dọa chia sẻ và bán các Proof-of-content (PoC) công khai hoặc độc nhất cho các lỗ hổng được tiết lộ công khai, cũng như cho các lỗ hổng zero-day.

Tư vấn An ninh mạng tháng 11 năm 2024 do các cơ quan an ninh mạng “Five Eyes” phát hành đã nhấn mạnh sự gia tăng khai thác các lỗ hổng zero-day so với những năm trước.12 Tư vấn lưu ý rằng các tác nhân đe dọa thành công nhất trong vòng hai năm sau khi lỗ hổng được tiết lộ công khai và tỷ lệ khai thác giảm khi nhà cung cấp phát hành các bản vá và cập nhật.

Các lỗ hổng bị khai thác hàng đầu

Trong số các lỗ hổng bị khai thác thường xuyên nhất vào năm 2023, tư vấn đã đề cập ở trên xác định các lỗ hổng nghiêm trọng sau:

- CVE-2023-3519: Ảnh hưởng đến Citrix NetScaler ADC và NetScaler Gateway và cho phép người dùng chưa được xác thực thực thi tràn bộ đệm ngăn xếp thông qua yêu cầu HTTP GET.

- CVE-2023-4966: Ảnh hưởng đến Citrix NetScaler ADC và NetScaler Gateway và cho phép rò rỉ mã thông báo phiên.

- CVE-2023-20198: Một lỗ hổng trong Cisco IOS XE Web UI cho phép người dùng trái phép tạo tài khoản người dùng cục bộ.

- CVE-2023-20273: Ảnh hưởng đến Cisco IOS XE, sau hoạt động từ CVE-2023-20198, và cho phép leo thang đặc quyền.

- CVE-2023-27997: Ảnh hưởng đến FortiOS và FortiProxy SSL-VPN của Fortinet và cho phép kẻ tấn công từ xa thực thi mã hoặc lệnh tùy ý bằng cách tạo các yêu cầu cụ thể.

Những thông tin chi tiết năm 2024 của KELA: Các lỗ hổng được tội phạm mạng tìm kiếm nhiều nhất

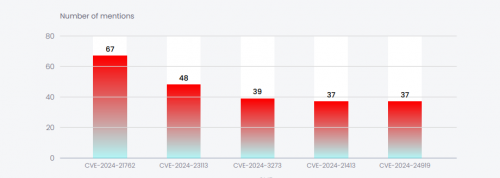

Theo cuộc trò chuyện trên diễn đàn tội phạm mạng được KELA quan sát, các CVE được đề cập nhiều nhất từ năm 2024 là:

- CVE-2024-21762: Ghi ngoài phạm vi trong FortiOS cho phép kẻ tấn công thực thi mã trái phép thông qua các yêu cầu được tạo đặc biệt.

- CVE-2024-23113: Lỗ hổng chuỗi định dạng trong FortiOS cho phép thực thi mã trái phép thông qua các gói được tạo thủ công.

- CVE-2024-3273: Lỗ hổng nghiêm trọng trong các thiết bị D-Link, dẫn đến chèn lệnh từ xa.

- CVE-2024-21413: Lỗ hổng thực thi mã từ xa trong Microsoft Outlook.

- CVE-2024-24919: Lỗ hổng trong Check Point Security Gateways có thể cho phép kẻ tấn công đọc thông tin nhạy cảm nếu VPN truy cập từ xa hoặc Mobile Access Software Blades được bật.

Các cuộc thảo luận bao gồm bán và chia sẻ PoC công khai hoặc độc nhất, cũng như các phương pháp và mẹo về khai thác và trò chuyện tin tức. Những lỗ hổng này thể hiện sự quan tâm liên tục của tội phạm mạng đối với các hệ thống phần mềm và phần cứng được sử dụng rộng rãi, với FortiOS của Fortinet, thiết bị lưu trữ D-Link và Microsoft Outlook nổi lên như các mục tiêu phổ biến và thực thi mã từ xa là loại lỗ hổng nổi bật được thảo luận.

Top 5 CVE-2024 được đề cập trên các diễn đàn tội phạm mạng vào năm 2024

KELA đã xem xét kỹ lưỡng các cuộc thảo luận về tội phạm mạng xung quanh các CVE mới để hiểu rõ về tốc độ các tác nhân đe dọa chọn các lỗ hổng mới được tiết lộ và bắt đầu chia sẻ PoC và mẹo về khai thác. Trung bình, các cuộc thảo luận liên quan đến CVE của các tác nhân độc hại xuất hiện trong vòng một tháng sau khi tiết lộ. Một số lỗ hổng đã được thảo luận ngay trong ngày hoặc chỉ vài ngày sau, trong khi những lỗ hổng khác vẫn được đề cập gần một năm sau khi được tiết lộ.

Dự đoán năm 2025 của KELA: Các lỗ hổng bảo mật được tiết lộ vẫn là điểm truy cập phổ biến

Khi chúng ta bước sang năm 2025, có khả năng tần suất và độ tinh vi của các cuộc tấn công mạng sẽ tiếp tục tăng lên. Việc khai thác nhanh chóng các lỗ hổng, đặc biệt là trong các hệ thống được sử dụng rộng rãi như giải pháp truy cập từ xa, hệ điều hành của tường lửa và bộ chuyển mạch, máy khách email và thiết bị lưu trữ mạng, nhấn mạnh sự cần thiết phải vá lỗi và giám sát liên tục các hệ thống quan trọng.

Xu hướng thảo luận và khai thác nhanh chóng được quan sát thấy trên các diễn đàn tội phạm mạng cũng báo hiệu rằng kẻ tấn công sẽ vẫn chủ động cao trong việc xác định và tận dụng các lỗ hổng mới. Mặt khác, có một bản chất dai dẳng đối với những cuộc thảo luận này, vì một số lỗ hổng tiếp tục được tích cực nói đến và nhắm mục tiêu nhiều tháng, và thậm chí gần một năm, sau khi tiết lộ ban đầu. Sự dai dẳng này cho thấy rằng các lỗ hổng vẫn có giá trị đối với kẻ tấn công theo thời gian, khiến các tổ chức không chỉ giải quyết các lỗ hổng nhanh chóng mà còn giám sát và phòng thủ chống lại các mối đe dọa dài hạn, ưu tiên vá lỗi dựa trên sự quan tâm tích cực của các tác nhân đe dọa.

Biện pháp đối phó với lỗ hổng bảo mật

- Ưu tiên quản lý lỗ hổng: Thiết lập chương trình vá lỗi dựa trên rủi ro ưu tiên các lỗ hổng dựa trên thông tin tình báo về mối đe dọa về khai thác tích cực và mức độ nghiêm trọng.

- Tăng cường tiến độ vá lỗi: Giảm thời gian vá lỗi bằng cách hợp lý hóa các quy trình kiểm tra và phê duyệt nội bộ để áp dụng các bản cập nhật cho các hệ thống quan trọng.

- Triển khai vá lỗi ảo: Sử dụng hệ thống ngăn chặn xâm nhập hoặc tường lửa ứng dụng web để bảo vệ các hệ thống chưa được vá lỗi khỏi bị khai thác cho đến khi có thể triển khai các bản vá vĩnh viễn.

- Tận dụng thông tin tình báo về mối đe dọa: Thường xuyên giám sát các diễn đàn tội phạm mạng và cơ sở dữ liệu lỗ hổng để xác định và phản hồi các lỗ hổng mà kẻ tấn công đang tích cực khai thác hoặc thảo luận.

- Thực hiện đánh giá bảo mật thường xuyên: Tiến hành quét lỗ hổng và kiểm tra xâm nhập để xác định và khắc phục các điểm yếu chưa được tiết lộ trong hệ thống của bạn.

- Áp dụng tăng cường điểm cuối: Áp dụng các đường cơ sở cấu hình bảo mật và tắt các dịch vụ và cổng không sử dụng để giảm thiểu bề mặt tấn công.

- Giám sát các chỉ số khai thác: Triển khai các công cụ phát hiện nâng cao để xác định các mẫu hành vi cho thấy khai thác các lỗ hổng đã biết.

- Giáo dục các nhóm CNTT: Đào tạo nhân viên CNTT về việc xác định và khắc phục kịp thời các lỗ hổng, nhấn mạnh việc giám sát lâu dài các lỗ hổng cũ hơn, được tiết lộ vẫn bị kẻ tấn công nhắm mục tiêu.

- Duy trì khả năng hiển thị tài sản: Sử dụng các công cụ kiểm kê tài sản để theo dõi tất cả phần cứng và phần mềm, đảm bảo không có hệ thống nào bị bỏ qua trong nỗ lực quản lý lỗ hổng.

Xem đầy đủ bản báo cáo bằng Tiếng Anh tại đây.

Unitas là đối tác tin cậy hàng đầu, được ủy quyền phân phối chính thức các giải pháp bảo vệ và giám sát dữ liệu Kela Cyber. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!