Bất chấp những gián đoạn đáng kể từ các cơ quan thực thi pháp luật trong năm 2024, chẳng hạn như Chiến dịch Cronos5 tập trung vào LockBit và việc triệt phá nhóm mã độc tống tiền Radar6, các tác nhân mã độc tống tiền và tống tiền vẫn tiếp tục thích nghi và hoạt động. KELA đã xác định hơn 60 tác nhân mới trong năm 2024, trong đó 13 tác nhân đã ngừng hoạt động trong cùng năm. Do đó, mặc dù các hoạt động mã độc tống tiền và tống tiền rất phổ biến, nhưng việc duy trì hoạt động trong lĩnh vực này đòi hỏi nỗ lực.

Hầu hết chúng tiếp tục hoạt động như các nền tảng Mã độc tống tiền dưới dạng dịch vụ (RaaS), dựa vào tống tiền kép và xâm phạm chuỗi cung ứng. Trong số các nhóm đe dọa mới mà KELA quan sát được trong năm 2024, hơn 10 nhóm được xác định là các tác nhân chỉ đánh cắp dữ liệu và không sử dụng mã độc tống tiền, cho thấy sự chuyển hướng sang đánh cắp dữ liệu trong khi mã hóa vẫn được sử dụng rộng rãi.

Các cuộc tấn công chuỗi cung ứng vẫn phổ biến, vì các bên thứ ba cung cấp quyền truy cập nhạy cảm vào nhiều tổ chức khác nhau. Nhắm mục tiêu vào họ rất hiệu quả đối với các tác nhân đe dọa, những người có thể khai thác quyền truy cập và thực hiện một số cuộc tấn công tiếp theo, kiếm tiền từ chúng một cách rộng rãi.

Điều thú vị là, vào năm 2024, KELA đã quan sát thấy một vài trường hợp các nhóm mã độc tống tiền sử dụng các mô hình kiếm tiền khác nhau và quảng cáo các dịch vụ bổ sung. Ví dụ: Meow bắt đầu hoạt động như một chợ dữ liệu được sử dụng để bán dữ liệu bị đánh cắp cho bất kỳ người mua quan tâm nào, không nhất thiết là một phần của quy trình tống tiền “nêu tên và làm xấu hổ” (name-and-shame). Ngoài ra, KillSec quảng cáo “dịch vụ OSINT”, gợi ý thu thập dữ liệu về bất kỳ thực thể nào. Ngoài ra, Funksec, mặc dù độ tin cậy của nó vẫn còn thấp, đã giới thiệu các dịch vụ bổ sung cho các hoạt động tống tiền của họ: cái gọi là “BlackZone”, cung cấp để xuất bản các vụ rò rỉ của các tác nhân đe dọa khác trên trang web của Funksec miễn phí, có thể là một chiến lược để tăng lưu lượng truy cập và tăng mức độ hiển thị trang web của họ.

Các cuộc tấn công tống tiền đáng chú ý

Năm 2024 chứng kiến một số sự cố tống tiền đáng kể, ảnh hưởng đến các tổ chức trên nhiều lĩnh vực khác nhau và làm nổi bật bối cảnh mối đe dọa đang phát triển:

- UnitedHealth Group: Bị Alphv (BlackCat) nhắm mục tiêu vào tháng 2 năm 2024, khai thác thông tin đăng nhập bị đánh cắp để truy cập cổng Citrix của Change Healthcare mà không có MFA. Kẻ tấn công đã đánh cắp dữ liệu trong chín ngày trước khi triển khai mã độc tống tiền, khiến tổ chức này phải ngắt kết nối để ngăn chặn cuộc tấn công. Điều đáng chú ý là RansomHub đã tuyên bố là nạn nhân tương tự, dường như hợp tác với chi nhánh Alphv đã thực hiện cuộc tấn công, vào tháng 4 năm 2024. Vào cuối tháng 4, trong một tuyên bố cung cấp cho giới truyền thông, UnitedHealth xác nhận rằng họ đã trả tiền chuộc, nhưng không nêu rõ cho nhóm nào.

- Evolve Bank & Trust: Tiết lộ vào tháng 5 về một vụ vi phạm đã làm lộ dữ liệu cá nhân của 7,6 triệu cá nhân. LockBit tuyên bố chịu trách nhiệm, cáo buộc đánh cắp 33 TB thông tin nhạy cảm.

- Kawasaki Motors Europe: Báo cáo một cuộc tấn công mạng vào tháng 9 năm 2024 dẫn đến gián đoạn dịch vụ và cô lập máy chủ. RansomHub tuyên bố chịu trách nhiệm, nói rằng họ đã đánh cắp 487 GB dữ liệu.

- Cleo: Báo cáo khai thác tích cực phần mềm Harmony, VLTrader và LexiCom của mình do vá lỗi không đầy đủ CVE-2024-50623 và CVE-2024-55956 vào tháng 12 năm 2024. Vài ngày sau, nhóm mã độc tống tiền Clop tuyên bố rằng họ đang khai thác những lỗ hổng này, được báo cáo là sử dụng các khai thác zero-day để xâm nhập mạng doanh nghiệp và công bố 66 nạn nhân mới trên blog của họ, được cho là có liên quan đến việc khai thác lỗ hổng này.

Những thông tin chi tiết năm 2024 của KELA: Hơn 5.230 nạn nhân bị nhiễm, phần lớn ở Hoa Kỳ

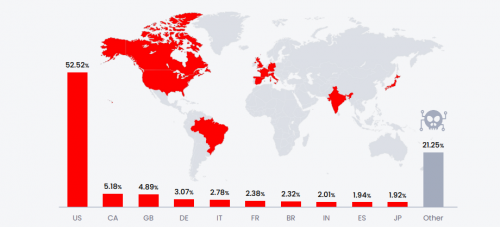

Hơn 5.230 nạn nhân đã được KELA kiểm tra vào năm 2024, tăng 10,5% so với năm 2023. Các nạn nhân đã bị gần 100 tác nhân thu thập thông tin hoặc tống tiền, tăng 28,5% so với năm 2023.

Hoa Kỳ chiếm phần lớn nạn nhân mã độc tống tiền, chiếm hơn một nửa tổng số.

10 quốc gia bị ảnh hưởng hàng đầu

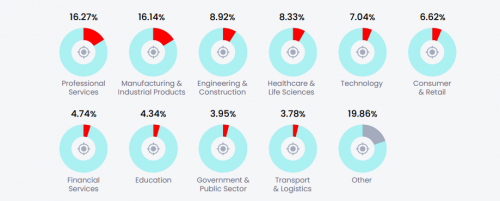

10 lĩnh vực bị ảnh hưởng hàng đầu

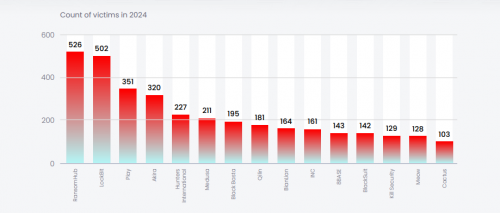

RansomHub dẫn đầu danh sách kẻ tấn công với số lượng tuyên bố vượt quá 520 nạn nhân, đánh bật LockBit, với khoảng 500 nạn nhân, khỏi vị trí hàng đầu năm 2023.

15 tác nhân mã độc tống tiền hoạt động hàng đầu

Hơn 30 nạn nhân tống tiền đã bị tuyên bố hai lần trở lên vào năm 2024. Điều đó có thể là kết quả của sự hợp tác giữa các nhóm, nhưng cũng có thể là các cuộc tấn công riêng biệt diễn ra song song, có thể sử dụng cùng một vectơ truy cập ban đầu.

Use Case: Từ truy cập ban đầu bị bán đến một cuộc tấn công tống tiền

Vào ngày 3 tháng 10 năm 2024, KELA quan sát thấy tác nhân đe dọa ProfessorKliq bán quyền truy cập RDWeb vào một công ty có trụ sở tại Hoa Kỳ với doanh thu 80 triệu USD. Quyền truy cập được chào bán dưới hình thức đấu giá, bắt đầu với giá thầu 700 USD. KELA đã nghiên cứu các chi tiết mà tác nhân cung cấp về nạn nhân và đánh giá với độ tin cậy cao danh tính của công ty, dựa trên thông tin công khai trong mô tả của nó.

Vào ngày 24 tháng 10 năm 2024, KELA quan sát thấy công ty được xác định cho biết họ đã bị mã độc tống tiền INTERLOCK xâm phạm hai ngày trước đó. Có thể thành viên nhóm mã độc tống tiền đã mua quyền truy cập dẫn đến cuộc tấn công.

Dự đoán năm 2025 của KELA: Các tác nhân tống tiền sẽ tiếp tục dựa vào RaaS và các dịch vụ bổ sung

Hoạt động mã độc tống tiền không có dấu hiệu suy giảm, khi kẻ thù tiếp tục điều chỉnh phương pháp của chúng để chống lại các hoạt động thực thi pháp luật. Mô hình kinh doanh RaaS, đặc biệt, dự kiến sẽ phát triển hơn nữa do cấu trúc phi tập trung và khả năng sinh lời của nó, với các chi nhánh di chuyển từ hoạt động này sang hoạt động khác khi có các hoạt động phá hoại hoặc các tình huống khác.

Các cuộc tấn công chuỗi cung ứng có khả năng vẫn là một chiến lược nổi bật, do khả năng sinh lời cao và các lỗ hổng vốn có của ngành công nghệ hiện đại, vốn phụ thuộc nhiều vào các nhà cung cấp phần mềm bên thứ ba có quyền truy cập vào nhiều tổ chức. Những xâm phạm chuỗi cung ứng này cung cấp cho kẻ tấn công cơ hội để khởi động các chiến dịch quy mô lớn. Ngoài các chiến thuật tống tiền dữ liệu, các tác nhân đe dọa có thể đa dạng hóa các hoạt động của họ vào năm 2025 với các dịch vụ bổ sung và hợp tác với các tội phạm mạng khác.

Khuyến nghị:

- Tăng cường bảo mật chuỗi cung ứng: Thực hiện đánh giá bảo mật nghiêm ngặt đối với các nhà cung cấp bên thứ ba, thực thi quyền truy cập đặc quyền tối thiểu và yêu cầu các nhà cung cấp tuân thủ các khuôn khổ bảo mật mạnh mẽ.

- Áp dụng kiến trúc zero-trust: Triển khai mô hình zero-trust để giới hạn quyền truy cập vào tài nguyên dựa trên xác minh liên tục, giảm cơ hội cho sự di chuyển ngang của mã độc tống tiền.

- Củng cố chiến lược sao lưu: Duy trì các bản sao lưu ngoại tuyến, bất biến và được kiểm tra thường xuyên đối với dữ liệu quan trọng để đảm bảo khả năng phục hồi nhanh chóng trong trường hợp bị tấn công bằng mã độc tống tiền.

- Triển khai phát hiện và phản hồi mở rộng (XDR): Sử dụng các giải pháp XDR để giám sát và tương quan các mối đe dọa trên các điểm cuối, mạng và môi trường đám mây để phát hiện sớm các dấu hiệu của hoạt động RaaS.

- Tăng cường bảo vệ điểm cuối: Tận dụng các giải pháp chống phần mềm độc hại tiên tiến với phân tích hành vi mã độc tống tiền để chặn các chủng mã độc tống tiền đã biết và chưa biết.

- Giám sát xu hướng chi nhánh RaaS: Hợp tác với các nhà cung cấp CTI để xác định và phản hồi các chi nhánh mới nổi và các dòng mã độc tống tiền nhắm mục tiêu vào lĩnh vực của bạn.

- Thực hiện quản lý bản vá thường xuyên: Giải quyết kịp thời các lỗ hổng trên tất cả các hệ thống và phần mềm, ưu tiên các bản cập nhật quan trọng để giảm thiểu bề mặt tấn công cho các khai thác chuỗi cung ứng.

- Triển khai phân đoạn dữ liệu: Mã hóa dữ liệu nhạy cảm và phân đoạn dữ liệu đó khỏi các tài nguyên ít quan trọng hơn để hạn chế tác động của các cuộc tấn công mã độc tống tiền tiềm ẩn.

- Mô phỏng các cuộc tấn công mã độc tống tiền: Tiến hành các bài tập và kiểm tra xâm nhập thường xuyên để đánh giá và tinh chỉnh chiến lược phản ứng mã độc tống tiền của tổ chức bạn.

Chi tiết bản báo cáo bằng Tiếng Anh tại đây.

Unitas là đối tác tin cậy hàng đầu, được ủy quyền phân phối chính thức các giải pháp bảo vệ và giám sát dữ liệu Kela Cyber. Với kinh nghiệm và sự am hiểu sâu sắc, Unitas cam kết mang đến cho khách hàng những sản phẩm chất lượng cùng dịch vụ hỗ trợ chuyên nghiệp. Hãy lựa chọn Unitas để đảm bảo bạn nhận được giải pháp tối ưu và đáng tin cậy nhất cho nhu cầu của mình.

Liên hệ Unitas ngay hôm nay để được tư vấn chi tiết!

Thông tin hãng cung cấp giải pháp