Nâng Cao Khả Năng Chống Chịu An Ninh Mạng Với Các Cải Tiến Của Commvault Cloud

Commvault Cloud vừa ra mắt các phiên bản mới nhất với nhiều tính năng bảo vệ dữ liệu và an ninh mạng tiên tiến. Giải pháp này giúp doanh nghiệp đơn giản hóa việc quản lý dữ liệu, đồng thời nâng cao khả năng phục hồi trước các mối đe dọa như ransomware hay lỗi […]

Cách Phát Triển Doanh Nghiệp và Duy Trì Lợi Thế Cạnh Tranh Nhờ Insight Từ Mạng Xã Hội

Mạng xã hội đã cho phép mọi người trên toàn thế giới chia sẻ công khai suy nghĩ và ý kiến của họ. Theo thời gian, các công ty đã nhận ra rằng theo dõi ý kiến công chúng trên các nền tảng này là một cách tuyệt vời để hiểu rõ hơn về nhu […]

Kiến trúc Scale-Up vs. Scale-Out trong Lưu trữ Sao lưu

Giới thiệu Các doanh nghiệp hiện nay đang chứng kiến mức tăng trưởng dữ liệu trung bình 30% mỗi năm, dẫn đến tổng lượng dữ liệu tăng gấp đôi sau mỗi 2,5 năm. Trước đây, các tổ chức có hai cách tiếp cận để đối phó với sự gia tăng dữ liệu sao lưu: Mua […]

Unitas tuyển dụng TRƯỞNG PHÒNG và NHÂN VIÊN PRESALES

Unitas đã có hơn 10 năm hoạt động trong lĩnh vực phân phối giải pháp CNTT, đặc biệt là về các giải pháp sao lưu dự phòng bảo vệ dữ liệu khỏi các cuộc tấn công, cũng như các giải pháp về an toàn thông tin. Với nhu cầu thị trường ngày càng tăng và […]

Unitas tuyển dụng NHÂN VIÊN KINH DOANH và TRƯỞNG PHÒNG

Unitas đã có hơn 10 năm hoạt động trong lĩnh vực phân phối giải pháp CNTT, đặc biệt là về các giải pháp sao lưu dự phòng bảo vệ dữ liệu khỏi các cuộc tấn công, cũng như các giải pháp về an toàn thông tin. Với nhu cầu thị trường ngày càng tăng và […]

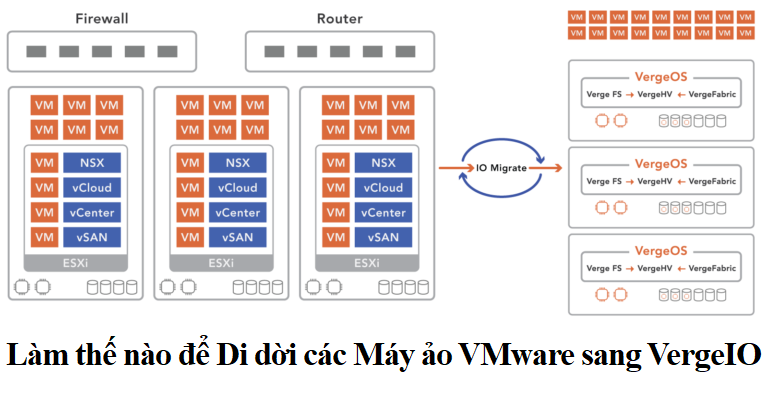

Làm thế nào để Di dời các Máy ảo VMware sang VergeIO

Hiểu cách di dời các VM VMware vào VergeOS là một yếu tố quan trọng trong việc khách hàng lựa chọn nó như một giải pháp thay thế VMware. VergeOS đã phát triển một giải pháp mạnh mẽ giúp đơn giản hóa toàn bộ quá trình di dời đồng thời đảm bảo sự gián đoạn […]

UNITAS tổ chức hội thảo trực tuyến với chủ đề “DELIVERING UNSURPASSED MOBILE SECURITY INTELLIGENCE” vào ngày 21/02/2025

Quokka Chính Thức Có Mặt Tại Việt Nam – Hội Thảo Trực Tuyến Giới Thiệu Giải Pháp Q-mast Ngày 21/02/2025, nhân dịp Quokka chính thức có mặt tại Việt Nam thông qua nhà phân phối ủy quyền Unitas, chúng tôi hân hạnh phối hợp cùng Quokka tổ chức Hội Thảo Trực Tuyến với chủ đề: […]

Hiểu rõ 5 khái niệm chính về Giám sát Mạng (Network Monitoring)

Giám sát mạng không chỉ là việc có các công cụ phù hợp; mà còn là việc triển khai một chiến lược toàn diện được xây dựng dựa trên các khái niệm cốt lõi. Hãy coi những khái niệm này như những trụ cột hỗ trợ toàn bộ cơ sở hạ tầng giám sát của […]

Cyber-Physical Systems (CSP) là gì?

Hoạt động công nghiệp hiện đại phụ thuộc vào sự phối hợp liền mạch giữa máy móc, cảm biến và hệ thống điều khiển. Hệ thống Cyber-physical systems (CPS) giúp thực hiện sự phối hợp này bằng cách tạo ra các môi trường thông minh hơn và có khả năng phản hồi nhanh hơn. Những […]

Tại sao LogicMonitor tối ưu nhất cho việc giám sát mạng

Khi các hạ tầng mạng hiện đại phát triển thành các hệ sinh thái phức tạp trải dài trên môi trường tại chỗ, đám mây và kết hợp, nhu cầu về một giải pháp giám sát mạnh mẽ, có khả năng mở rộng chưa bao giờ lớn hơn thế. Các tổ chức phải đối mặt […]