Nâng tầm Security Operations Center (SOC) với Cyber Defense Center (CDC)

Các tổ chức đang nhanh chóng mở rộng các sáng kiến số hóa với quy mô và tốc độ ngày càng tăng. Mặc dù những sáng kiến này giúp tăng doanh thu, mở rộng các dịch vụ và giảm chi phí, chúng cũng buộc các nhà lãnh đạo doanh nghiệp phải tái định hình cách […]

Data Migration from Dell ECS to MinIO

Các cluster Dell ECS cho phép bạn di chuyển dữ liệu của mình đến bất kỳ storage nào tương thích với S3. Dell ECS gọi tính năng này là “Data Movement”, còn được gọi là copy-to-cloud. Đây là tính năng được giới thiệu trong ECS 3.8.0.1 cho phép bạn sao chép các đối tượng từ […]

Sâu Máy Tính (Computer Worm) là gì?

Sâu máy tính lây lan như thế nào? Tương tự như virus máy tính, sâu là một dạng malware (phần mềm độc hại). Mục tiêu chính của chúng là tự nhân bản và lây lan từ máy tính này sang máy tính khác. Có nhiều cách để một sâu máy tính có thể lây nhiễm […]

Ngân hàng: Mục Tiêu Tiếp Theo Của Những Kẻ Xấu

Thế giới tài chính đã phải đối mặt với nhiều mối đe dọa gian lận và lạm dụng trên mạng xã hội. Những mối đe dọa này có thể gây ra tổn thất tài chính, tổn hại đến danh tiếng và hậu quả pháp lý. Nếu bạn làm việc tại bất kỳ tổ chức tài […]

Tấn công Man-in-the-Middle (MitM) là gì?

Hãy xem các cuộc tấn công MitM như những kẻ nghe trộm trong môi trường kỹ thuật số ẩn nấp trong mạng công ty của bạn, sẵn sàng nắm bắt và xâm phạm dữ liệu kinh doanh bí mật theo thời gian thực. Hãy tưởng tượng điều này: Một nhân viên đang truy cập dữ […]

Cách phát hiện nội dung giả, sai lệch và gây hiểu lầm về thương hiệu của bạn

Cuộc khủng hoảng tiếp theo của thương hiệu bạn có thể không đến từ lỗi sản phẩm hoặc sai lầm trong quan hệ công chúng (PR). Thay vào đó, nó có thể bắt nguồn từ một chiến dịch lan truyền thông tin sai lệch được dàn dựng cẩn thận, lan rộng trên các nền tảng […]

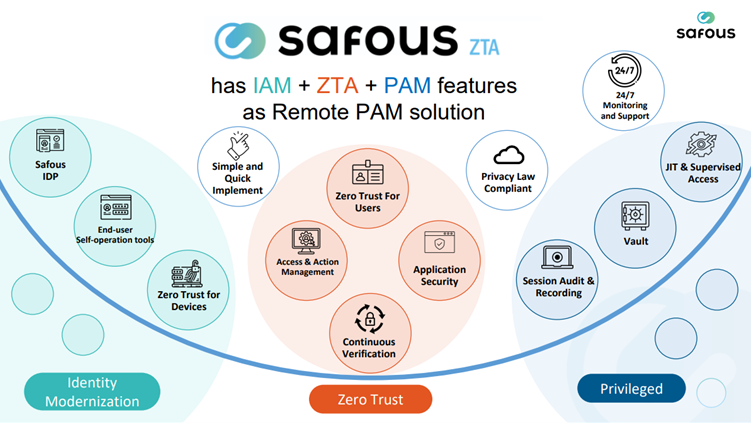

IAM, ZTA và PAM: Vai trò của Quản lý Danh tính và Truy cập (IAM) trong Bảo mật

Quản lý ai có thể truy cập vào hệ thống và dữ liệu của bạn là một trong những thách thức quan trọng nhất mà các tổ chức hiện đại phải đối mặt. Các mối đe dọa mạng không ngừng phát triển, và việc đảm bảo chỉ những người phù hợp mới được truy cập […]

8 loại ứng dụng di động gây nguy hiểm cho doanh nghiệp của bạn: Làm thế nào để đối phó với các mối đe dọa

Liệu có thực sự khác biệt giữa việc các công ty thu thập dữ liệu thông qua ứng dụng di động và việc tội phạm mạng đánh cắp chúng, hay ranh giới này đã trở nên quá mờ nhạt? Đối với tội phạm mạng, dữ liệu nhạy cảm là cánh cửa dẫn đến lợi nhuận […]

External Attack Surface Management – Gaining the Upper Hand

Hầu hết các tổ chức hoạt động trong một môi trường kinh doanh có tính cạnh tranh cao, nơi mà sự đổi mới công nghệ liên tục là điều tất yếu. Tuy nhiên, sự đổi mới liên quan đến Internet lại đi kèm với nhiều nguy cơ phải đối mặt. External Attack Surface luôn thay […]

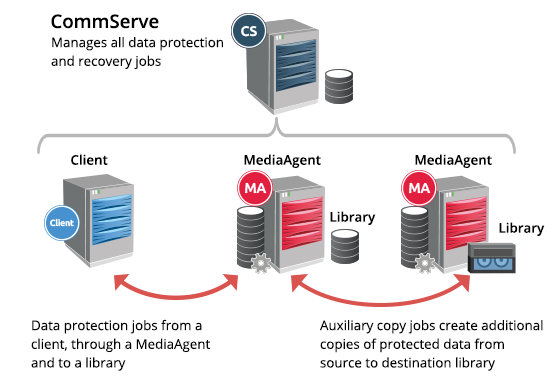

Best Practices for CommCell High Availability

1. CommServe Server Đối với CommServe Server, mục đích của tính HA, đạt được bằng cách sử dụng Live Sync, là khắc phục thảm họa, với khả năng chuyển đổi failover nhanh chóng sang một hoặc nhiều standby host nếu xảy ra lỗi. Các standby host được đồng bộ hóa thường xuyên và tăng dần […]